黑客攻击应急响应

应急响应

web入侵:

挂马,网页篡改(菠菜,黑帽seo),植入webshell,黑页,暗链等

主机入侵:

病毒木马,勒索病毒,远控后门,系统异常,RDP爆破,SSH爆破,主机漏洞,数据库入侵等

网络攻击:

DDOS/CC攻击,ARP攻击,DNS/HTTP劫持

路由器/交换机攻击:

内网病毒,配置错误,机器本身的漏洞等

Windows应急响应

分类:

病毒,木马,蠕虫事件;

web服务器或者第三方服务入侵事件;

系统入侵事件;

网络攻击。

日志查看

eventvwr.msc 打开日志

位置:

C:\Windows\System32\winevt\logs

(旧位置)C:\Windows\System32\config

C:\windows\System32\wdi\LogFiles

C:\Windows\System32\wdi\{86432a0b-3c7d-4ddf-a89c-172faa90485d} 存放id

在主机上完成的一些操作都会被当做事件存在日志里。

主要看事件ID来进行排查。

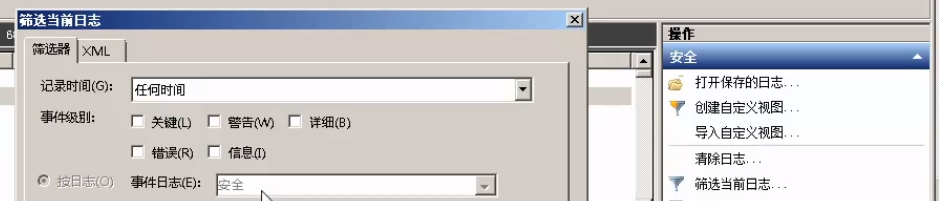

可以筛选当前日志:

需要了解一些相关事件ID。

事件ID:1102事件为删除日志。

关于日志,有些黑客会删除日志、更改日志等。

检查账户

net user

并且去:

计算机管理 \ 本地用户和组 \ 用户 里

再次查看检查

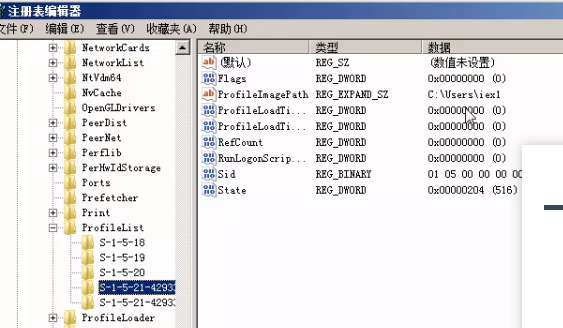

注册表

regedit

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

HKEY_LOCAL_MACHINE\SAM\SAM

[s表示id,1表示标准,1-5-18是system权限,1-5-18、1-5-19、1-5-20一般是默认的,5是标识符的权限,长的一般是用户自己设置的别的用户]

文件分析

临时目录排查

tmp/temp

C:\Users\Administrator\Local Settings\Temp

C:\Documents and Settings\Local Settings\Temp

C:\Users\Administrator\Desktop

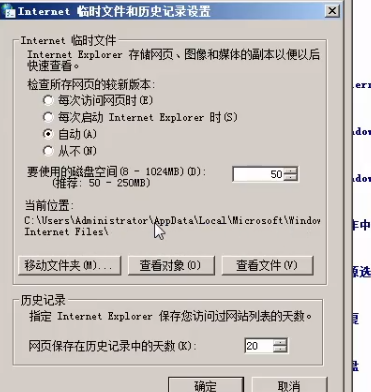

C:\Users\Administrator\Local Settings\Temporary Internet Files

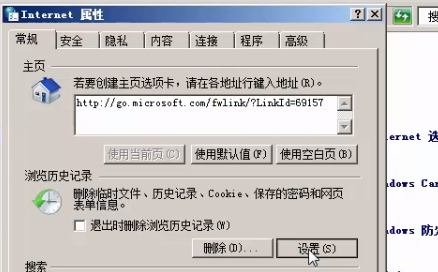

浏览器相关文件

C:\Users\Administrators\Cookies

C:\Users\Documents and Settings\username

C:\Users\Administrator\Local Settings\History

也可以到控制面板->Internet选项->浏览历史记录->设置

最近打开文件

C:\User\Administrator\Recent

文件修改时间

hosts文件

C:\Windows\System32\drivers\etc

网络行为排查

善用google baidu

网络连接排查

netstat -ano

流量分析

wireshark/burpsuite/charles

xxx.3322.org

漏洞与补丁信息

systeminfo \\打了哪些补丁

可疑进程分析

进程名字异常/伪装

hsdLj3.tmp 遇到可疑进程可以打开文件具体位置看看到底在哪

进程信息排查

pchunter64位 好使

启动项排查

pchunter

msconfig查看启动项以及服务

计划任务

看看有没有奇怪的东西

C:\windows\System32\Tasks

注册表的自动启动:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run【可能有】

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\Run【可能有加run的文件】

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

我的电脑:

C:\ProgramData\Microsoft\Windows\startmenu【开始菜单】\程序\startapp

特定事件痕迹

挖矿病毒

社会工程学 钓鱼

诱导用户点击邮件

远程代码执行

第三方软件漏洞

系统密码弱口令

web页面挖矿脚本

特点 cpu gpu 内存很高 还会绑定矿工ip

勒索病毒

勒索病毒大多数无解 软件被加密

遇上之后先隔离

社工,钓鱼软件

永恒之蓝等漏洞

弱口令传播

只能通过重装系统,把相应漏洞补上

Linux应急响应

cpu飙升

服务器卡顿

异常流量

异常网络连接

服务器无法登录

僵尸网络

挖矿

dns服务器报读

ifconfig 查看是否有异常流量

top -c cpu和内存使用情况

lsof -i -PnR 网络通信情况

ps -aux | grep [pid] 查找进程

lsof -p [pid] 查看进程打开的文件

md5sum [文件名] 打开文件的md5值

网络行为分析

who 查看当前用户登录信息

uname -a 查看系统信息

netstat -ano 查看所有网络连接

netstat -utnpl 查看带端口情况的

arp -a 查看arp表

iptables -l 查看防火墙规则

iptables -I INPUT -p tcp --dport 443 -m string --sgring "xxx.com" --algo bm -j DROP 入方向

iptables -A OUTPUT -d 123.123.123.123 -j DROP 屏蔽出方向到ip的流量

进程检查

ps aux

ps -ef

top -c

lsof -p [pid]

lsof -i

lsof -c

启动项排查

/etc/init.d/

/etc/xinetd.d

查看rc.local文件

/etc/rc.d/rc[0-6].d

/etc/profile.d/

Linux的启动文件:

init文件名,系统启动的第一个脚本

init.d目录名,服务启动脚本

rcX.d目录名,比如rc1.d,rc2.d…数字代表级别

etc\rc.d目录名,里面文件s开头一般表示初始化后系统启动的第一个脚本

计划任务

/etc/crontab

/var/spool/cron/root

crontab -l 列出

crontab -r 删除

crontab -e 编辑

一些奇怪的目录

/var/spool

/etc/cron.d

/etc/cron.daily

……

服务排查

cat /etc/services 查看服务

服务名称、使用端口、协议名称/别名、服务干啥用的

端口

1-1024 系统保留,大多数情况下只能由root使用

1024-4999 由客户端程序自由分配

5000-65535 由服务端程序自由分配

服务自启动

chkconfig --level 2345 httpd on

0 = 关机

1 = 单用户

2 = 有网络连接的多用户命令行模式

3 = 无网络连接的多用户命令行模式

4 = 不可用

5 = 带图形界面的多用户模式

6 = 重新启动

chkconfig --list 查看服务自启动状态

--del 删除

文件检查

rpm -Va 查看所有软件包的变化情况

敏感目录

/tmp

/etc/init.d

/usr/bin

/usr/sbin

/root

/boot

/bin

/sbin

/etc/passwd

/etc/shadow

ls -alt 按时间排序

find / *.py -perm 4777 查找所有777权限的py文件

ls -al /tmp |grep "Feb 10" 寻找特定时间的文件

账号检查

w 查看某一时刻用户行为

cat /etc/passwd 用户信息

cat /etc/shadow 用户密码

less /etc/passwd 查看有没有新用户

删除:

usermod -L [user]

userdel [user]

userdel -r [user]

删除用户之后,/home目录下的用户名文件夹也删了

last 查看成功的登录 /var/log.wtmp

lastb 登录失败情况 /var/log/btmp

lastlog 查看上一次用户登录情况 /var/log/lastlog

last -x reboot 查看重启记录

last -x shutdown 查看关机记录

历史命令检查

.bash_history

history 查看历史命令

history -c 清空历史命令

其他检查

echo $PATH 环境变量

cat /etc/hosts

处置命令:

chattr +i [目标文件]

chmod 000 [目标文件]

日志位置

/var/log/

日志配置文件

/etc/rsyslog.conf